BSI IT-Grundschutz - Quickstart Guide

Was erwartet Sie hier?

1. Geltungsbereich (Scope)

Legen Sie fest, welche Teile Ihrer Organisation von den Schutzmaßnahmen des IT-Grundschutzes erfasst werden sollen. Ein klar definierter Scope erleichtert Ihnen später die Strukturierung Ihrer Sicherheitsmaßnahmen.

2. Strukturanalyse

Erfassen Sie sämtliche relevanten Assets und überführen Sie diese in eine übersichtliche Struktur. So schaffen Sie die Grundlage für eine systematische Erfassung von Bedrohungen und Risiken.

3. Schutzbedarfsfeststellung

Ermitteln Sie den Schutzbedarf Ihrer Assets, um gezielt priorisieren zu können. Sie erhalten eine Einschätzung darüber, wie kritisch bestimmte Prozesse, Systeme oder Informationen sind.

4. Modellierung

Nutzen Sie die BSI-Bausteine, um Maßnahmen und Anforderungen auf Ihre spezifische Infrastruktur anzupassen. Die Modellierung erleichtert Ihnen die Auswahl der passenden Sicherheitsmaßnahmen.

5. IT-Grundschutz-Check (Soll-Ist-Vergleich)

Vergleichen Sie Ihren aktuellen Sicherheitsstatus mit den Anforderungen des BSI IT-Grundschutzes. So identifizieren Sie Lücken und priorisieren gezielt Verbesserungsmaßnahmen.

6. Risikoanalyse

Sobald Sie den Schutzbedarf festgelegt haben, bewerten Sie alle identifizierten Risiken und leiten entsprechende Gegenmaßnahmen ein. Dadurch erhöhen Sie kontinuierlich das Schutzniveau Ihrer Organisation.

Nächste Schritte

- 1. Lesen Sie das Einleitungskapitel: Verschaffen Sie sich einen ersten Überblick, wie der BSI IT-Grundschutz aufgebaut ist.

- 2. Definieren Sie Ihren Scope: Starten Sie mit einer klaren Eingrenzung Ihres Projekts, damit Sie zielgerichtet Maßnahmen ableiten können.

- 3. Führen Sie die Strukturanalyse durch: Nutzen Sie unsere Anleitungen, um sämtliche Assets und relevanten Prozess-Bausteine zu erfassen.

- 4. Schutzbedarfsfeststellung & Modellierung: Verknüpfen Sie die Ergebnisse der Strukturanalyse mit den BSI-Bausteinen und bestimmen Sie den notwendigen Schutzbedarf.

- 5. Schließen Sie mit dem IT-Grundschutz-Check: So stellen Sie sicher, dass Ihr Sicherheitsniveau den aktuellen Anforderungen entspricht und Sie wissen, welche Lücken noch zu schließen sind.

Geltungsbereich/Scope

1. Was und wofür ist der Geltungsbereich gedacht?

Ein Geltungsbereich umfasst die Gesamtheit von infrastrukturellen, organisatorischen, personellen und technischen Komponenten, die der Aufgabenerfüllung in einem bestimmten Anwendungsbereich der Informationsverarbeitung dienen.

Das bedeutet, im Geltungsbereich muss ganz klar definiert werden, welchen Bereich des Unternehmens Sie im fortlaufenden Prozess abbilden wollen. In fuentis müssen Sie je Einheit mindestens einen Geltungsbereich erstellen, können aber auch mehrere erstellen.

Im Folgenden wird zur Veranschaulichung das Unternehmen Beispiel GmbH genutzt, welches analog zur RECPLAST GmbH des BSIs ist.

Wichtig: Das BSI bezeichnet den Geltungsbereich (engl. Scope) auch oft als Informationsverbund.

Praxistipp: „Fortlaufender Prozess“ bedeutet: Der Geltungsbereich wird kontinuierlich gepflegt, überprüft und angepasst – nicht einmalig festgelegt und dann vergessen. Sie können sich Aufgaben für die regelmäßige Überwachung erstellen; Etwa für eine jährliche Überprüfung.

2. Warum ist der Geltungsbereich wichtig?

Ein klar definierter Geltungsbereich ist entscheidend für den Erfolg eines ISMS, da er:

- die Grenzen des ISMS innerhalb der Organisation absteckt,

- die Verantwortlichkeiten und Zuständigkeiten im Zusammenhang mit der Informationssicherheit klarstellt,

- die Ressourcen und Bemühungen der Organisation auf die relevantesten und kritischsten Bereiche konzentriert.

3. Wie lege ich einen Geltungsbereich fest?

3.1 Geltungsbereich definieren

Wie beschrieben, müssen Sie den Geltungsbereich klar definieren und abgrenzen. Dafür reicht zuerst eine generelle Definition aus, in den nächsten Schritten grenzen Sie den Geltungsbereich weiter ab.

Beispiel GmbH definiert den Geltungsbereich wie folgt:

- Kurzbezeichnung: Beispiel GmbH

- Langbezeichnung: Die Beispiel GmbH mit allen Geschäftsprozessen, Anwendungen und IT-Systemen zur Erbringung der Produktion.

Mit den nächsten Punkten arbeiten Sie sich tiefer in den Geltungsbereich:

3.2 Organisatorische Gliederung

Die organisatorische Gliederung des Geltungsbereichs erfolgt durch ein Organigramm. Im Falle der Beispiel GmbH wäre es ein Organigramm der gesamten Firma, da sich der Geltungsbereich ebenfalls auf die gesamte Firma bezieht.

Praxistipp: Nutzen Sie Whiteboard-Tools wie Microsoft Vision oder Draw.io um ein Organigramm zu erstellen. Updaten Sie dieses regelmäßig. Sie können dies in der Geltungsbereichsdefinition in der fuentis Suite verlinken oder anhängen.

3.3 Standorte und Mitarbeiter

Definieren Sie, welche Standorte und Mitarbeiter zu dem Geltungsbereich gehören. Dies können Sie in der fuentis Suite als Zielobjekte anlegen.

Beispiel:

Die Abteilungen für Einkauf, Marketing und Vertrieb befinden sich im Gebäude in Bad Godesberg. Das Unternehmen beschäftigt insgesamt rund 500 Mitarbeiter, von denen 175 in der Verwaltung in Bad Godesberg tätig sind.

Praxistipp: Um nicht den Überblick zu verlieren notieren Sie sich alle relevanten Informationen im ersten Schritt einmal außerhalb des Tools. Arbeiten Sie sich dann sukzessive durch die Informationen und tragen diese in die fuentis Suite ein. Sollten Sie dabei Unterstützung benötigen melden Sie sich jederzeit gerne bei uns.

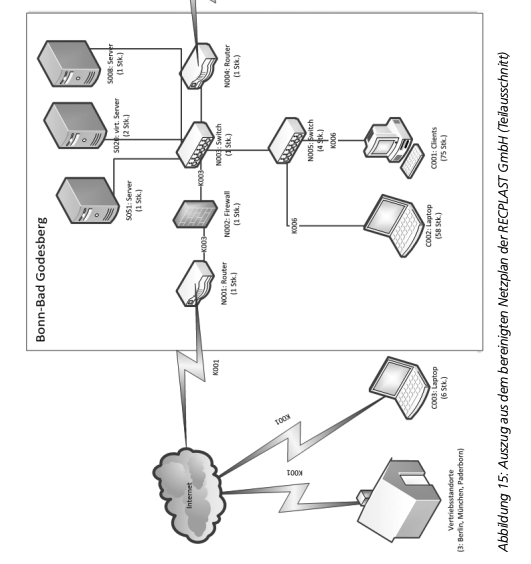

3.3 Netzplan

Erstellen Sie für den Geltungsbereich einen Netzplan. Der Netzplan ist nicht nur hilfreich für die weiteren Phasen zur Erstellung eines ISMS, sondern er hilft Ihnen auch in Schritt 5.

Ein Netzplan lässt sich alternativ mit Applikationen wie z.B. Microsoft Visio erstellen.

3.4 Was muss im Netzplan vorhanden sein?

- IT-Systeme, d. h. Client- und Server-Computer, aktive Netzkomponenten (Switches, Router, WLAN-APs), Netzdrucker usw.

- ICS- und IoT-Komponenten mit Netzanschluss (Clients, Handscanner, Industriedrucker, SPS, Schaltschränke usw.)

- Netzverbindungen zwischen diesen Systemen (LAN wie Ethernet, WLAN, Backbone-Techniken usw.)

- Verbindungen nach außen (z. B. Einwahlzugänge über ISDN/Modem, Internetanbindungen, Funkstrecken, Mietleitungen zu entfernten Liegenschaften usw.)

3.5 Informationstechnik

Definieren Sie die Informationstechnik im Scope. Beschreiben Sie ausführlich, um welche Komponenten es sich handelt und wofür sie genutzt werden.

Beschreiben Sie Technik & Services knapp mit Zweck und Verantwortung:

- On-Prem: z. B. ERP-Server (Produktion), Fileservices (Doku)

- Cloud/SaaS: z. B. CRM, HR-Suite, Ticketsystem (inkl. Tenant/Region)

- OT/ICS: z. B. Linien-SPS, HMI, Historian

- Endpoints & Peripherie: Clients, Mobile, Drucker, Scanner

- Shared Services: AD/Entra ID, PKI, Backup, MDM, Monitoring

Praxistipp: In fuentis als Zielobjekte mit Owner, Kritikalität und Abhängigkeiten anlegen.

Praxistipp: Eventuell können Sie Inventarlisten der IT nutzen.

4. Geltungsbereich in fuentis

Strukturanalyse

1. Strukturanalyse

Die Strukturanalyse ist der erste Schritt im Prozess zur Erstellung eines ISMS. In dieser Phase wird die gesamte (IT-)Infrastruktur eines Geltungsbereichs erfasst und dokumentiert. Ziel ist es, ein klares Verständnis der vorhandenen (IT-)Landschaft zu erhalten, um auf dieser Basis Risiken erkennen und bewerten zu können.

Praxistipp: Nutzen Sie die vorarbeiten zur Geltungsbereichsdefinition und legen Sie sich einen einheitlichen Speicherort an, an dem Sie diese Unterlagen zentral erfassen z.B. einen eigenen SharePoint.

2. Vorbereitung

2.1 Liegt eine Dokumentation bereits vor?

Prüfen Sie, ob Inventare/Inventarlisten, Prozessmanagementtools, Werkzeuge zum Softwarelebenszyklus o. Ä. vorliegen (ggf. verteilt über mehrere Quellen). Berücksichtigen Sie diese.

Wenn Dokumentation vorhanden ist: in fuentis übernehmen und die Schritte der Strukturanalyse dennoch durchführen, um Fehler oder fehlende Assets zu vermeiden.

2.2 An welchem Punkt setzt man an?

Ausgangspunkt ist die Bestandsaufnahme der physischen und virtuellen IT-Komponenten.

2.3 Wie wird eine Strukturanalyse umgesetzt?

Durch systematische Inventarisierung aller Hardware- und Softwarekomponenten sowie Analyse der Netzwerkstruktur und der Unternehmensprozesse.

Für eine detailierte Beschreibung der fuentis Suite Funktionen die die Strukturanalyse unterstützt suchen Sie bitte nach Strukturanalyse im Servicehub oder sprechen unsere Experten gerne persönlich an.

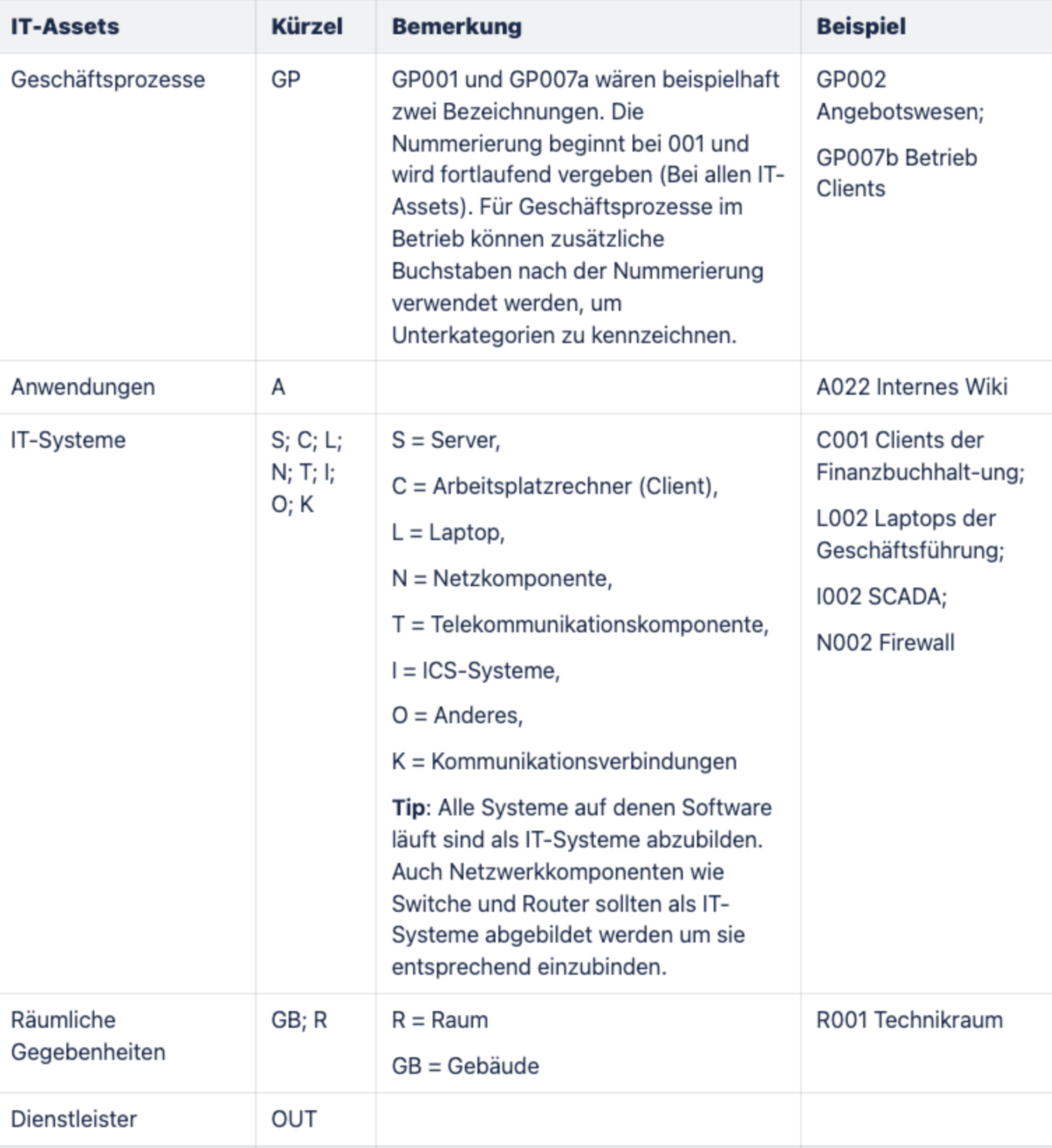

2.4 Wie werden die Zielobjekte (TOG = Target Object Group) gebildet?

Zielobjekte sind Gruppen von ähnlichen Assets – also Dinge, die Sie in Ihrem Informationssicherheits-Management gemeinsam betrachten können.

Das können z. B. Server, Netzwerke, Anwendungen oder Standorte sein.

Statt jedes einzelne Gerät oder System einzeln aufzulisten, fassen Sie ähnliche Elemente zu Gruppen zusammen. Das spart Zeit und macht Ihr ISMS übersichtlicher.

Beispiele:

- Alle Windows-Server = 1 Zielobjektgruppe

- Alle Büro-PCs = 1 Zielobjektgruppe

- Alle Router und Switches = 1 Zielobjektgruppe

Warum das wichtig ist:

Wenn sich ein einzelnes Gerät ändert (z. B. Austausch eines Servers), müssen Sie nicht Ihr ganzes Sicherheitskonzept neu anpassen – nur die Gruppe bleibt bestehen.

Tips:

- Halten Sie Ihre Strukturanalyse so kompakt wie möglich.

- Fassen Sie IT-Systeme so weit wie möglich zusammen.

- Es ist einfacher, die Struktur später zu erweitern, als sie zu verkleinern.

- Das Sicherheitskonzept sollte nicht durch Fluktuationen in der Assetlandschaft beeinflusst werden.

3. Umsetzungsphase

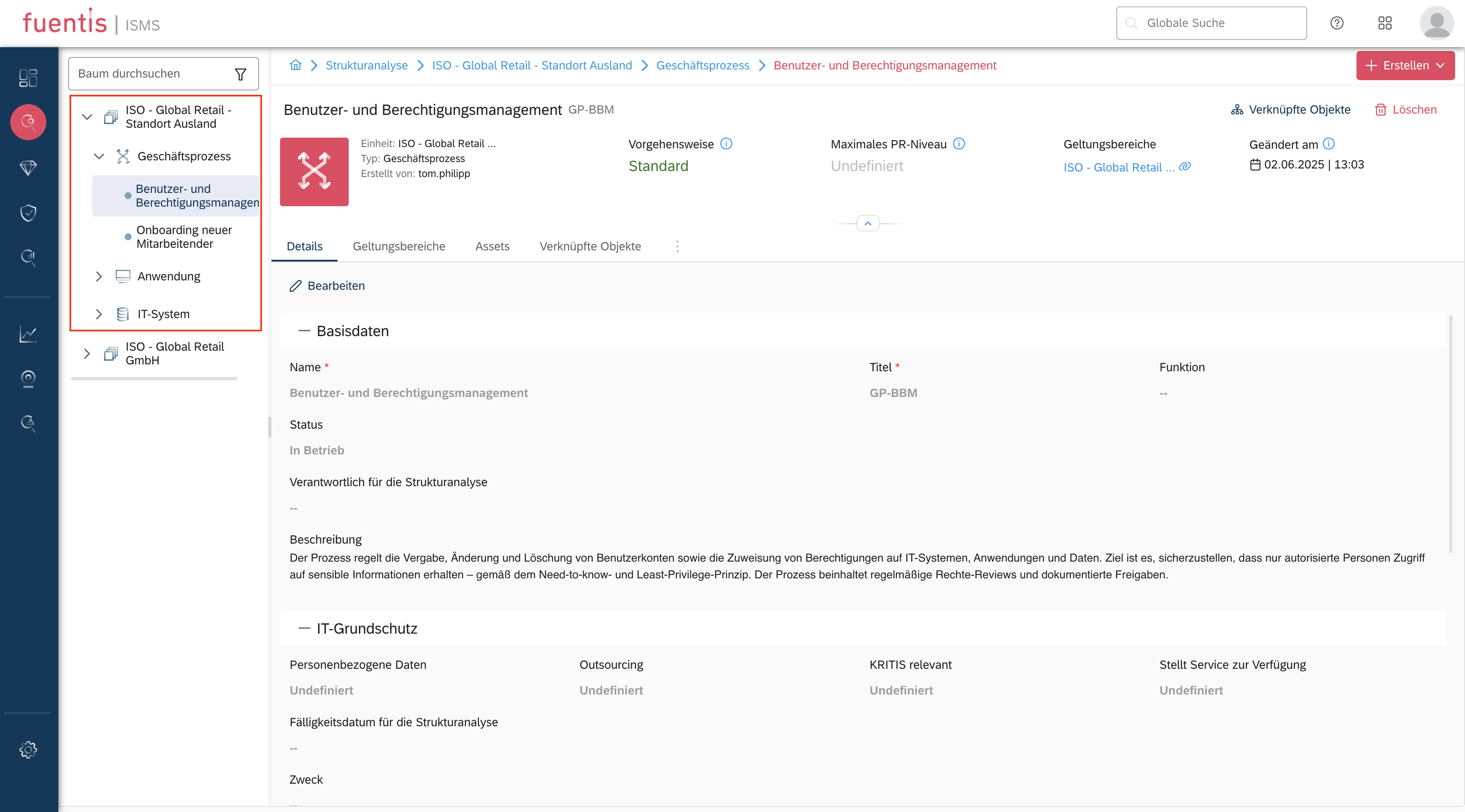

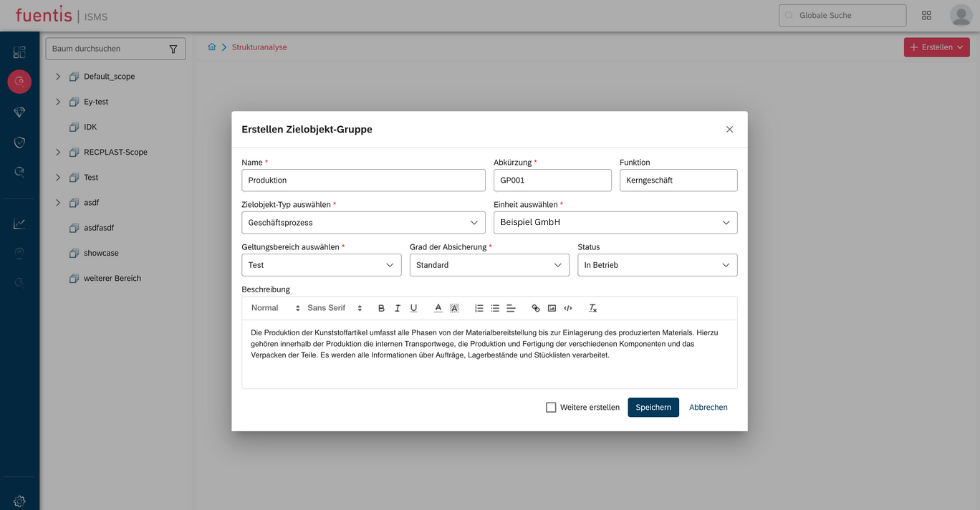

3.1 Erfassung der Geschäftsprozesse, Anwendungen und Informationen

Die Erfassung aller Geschäfts- und Steuerungsprozesse. Dies erfolgt im fuentis-Tool. Der Netzplan stellt eine Ausnahme dar.

Viele dieser Prozesse können weiter untergliedert werden, beispielsweise die Server-Administration in die Teilprozesse Verwaltung von Mail-, Datei- und Datenbankservern, zu denen jeweils Aktivitäten wie Patch-Management, Datensicherung, Konfiguration oder Dokumentation gehören.

Asset in fuentis erfassen, bzw. Zielobjekt erstellen:

3.2 Prozessabhängigkeiten erfassen

Erfassen Sie die Abhängigkeiten der Geschäfts- und Steuerungsprozesse.

3.3 Erfassung der Unterstützungsprozesse

- Die Erfassung erfolgt analog zu Erfassung der Geschäfts- und Steuerungsprozesse. Unterstützungsprozesse können in fuentis mit dem zu unterstützenden Prozess verknüpft werden.

- Die Verknüpfung der Unterstützungsprozesse wird im weiteren bei der Schutzbedarfsanalyse wichtig, um den Schutzbedarf entsprechend zu vererben.

3.4 Erfassung der Anwendungen

Genau wie die Unterstützungsprozesse müssen alle Anwendungen erfasst und in der Strukturanalyse berücksichtigt werden. Auch hierfür wird eine Zielobjekt erstellt, allerdings mit einem anderen “Zielobjekt-Typ“. Den Zielobjekt-Typ kann man bei der Erstellung des Zielobjekts auswählen, siehe oben.

Wichtig ist das die Anwendungen mit allen Geschäfts- und Steuerungsprozessen verknüpft werden müssen, mit denen die Anwendung in Verbindung steht. Zum Beispiel muss die Anwendung Gehaltsabrechnungen mit dem Geschäftsprozess Personalverwaltung verbunden sein.

3.5 Erfassung der IT-Systeme

Bei der Erhebung der IT-Systeme geht es darum, die vorhandenen und geplanten IT-Systeme und die jeweiligen Informationen zusammenzustellen. Dazu zählen:

- alle im Netz vorhandenen IT-Systemen (Clients und Server), Gruppen von IT-Systemen und aktiven Netzkomponenten, Netzdrucker, aber auch

- Telekommunikationskomponenten (wie TK-Anlagen, Faxgeräte und Mobiltelefone) und

- IoT-Geräte wie zum Beispiel ein Sprachassistent.

Wichtig ist hier auch die Verknüpfung mit Zusammengehörigen Assets. Zum Beispiel: Buchhaltungs Clients sollten mit der Buchhaltung verknüpft sein.

3.6 Erfassung der Gebäude

In der Strukturanalyse sollten alle relevanten Gebäude und Räume erfasst werden, in denen Werte, Systeme oder Prozesse betrieben werden.Dazu gehören z. B.:

- Büro- und Verwaltungsgebäude

- Rechenzentren oder Serverräume

- Produktionshallen oder Lagerflächen

Praxistipp: Notieren Sie zu jedem Gebäude die Adresse, Nutzung (z. B. Verwaltung, Produktion) und sicherheitsrelevante Bereiche (z. B. Zutrittskontrolle, Serverraum).

3.7 Erfassung Dienstleister

Erfassen Sie alle externen Dienstleister, die für den Betrieb, die Wartung oder die Bereitstellung von IT-Systemen, Anwendungen oder Prozessen relevant sind. Dazu zählen z. B.:

- IT-Service-Provider oder Cloud-Anbieter

- Wartungs- und Support-Dienstleister

- Rechenzentrums- oder Hosting-Partner

- Externe Administratoren oder Outsourcing-Partner

Praxistipp: Halten Sie fest, welche Leistungen der Dienstleister erbringt und welche Sicherheitsmaßnahmen oder Verträge (z. B. AV-Vertrag, SLA) bestehen.

Schutzbedarfsfeststellung

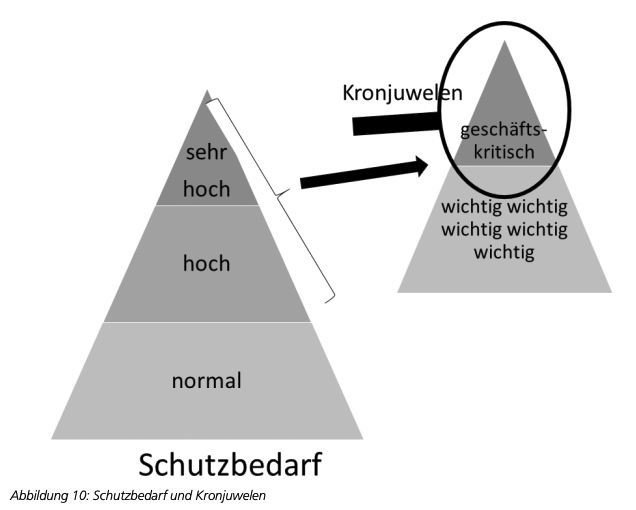

1. Schutzbedarfsfeststellung

Wie viel Schutz benötigen Informationen, Anwendungen und zugehörige technische Systeme/Infrastruktur? Wie wird der Schutzbedarf nachvollziehbar begründet? Welche Komponenten benötigen mehr Sicherheit, wann genügen Maßnahmen der Standard-Absicherung?

Ziel: Auswahl angemessener Sicherheitsmaßnahmen für Prozesse, Informationen, Anwendungen, IT-Systeme, Räume und Kommunikationsverbindungen.

2. Vorbereitungsphase

2.1 Definitionen und Ausgangspunkt

Der Schutzbedarf bestimmt den maximalen Schaden, welcher entstehen kann, wenn für ein Zielobjekt die Schutzziele Vertraulichkeit, Integrität oder Verfügbarkeit verletzt werden.

- Vertraulichkeit – Informationen können nur durch Berechtigte gelesen werden.

- Integrität – Informationen können nur durch Berechtigte verändert werden. Alle Änderungen sind authentisch (Authentizität) und können nicht abgestritten werden.

- Verfügbarkeit – Informationen stehen zur richtigen Zeit und am richtigen Ort zur Verfügung.

Bei den Schritten der Umsetzungsplanung werden diese drei Schutzziele betrachtet und in Kategorien eingestuft.

Außerdem werden verschiedene Schadensszenarien und deren potenzielle Auswirkungen den entsprechenden Schutzbedarfskategorien zugeordnet.

2.2 Schutzbedarfskategorien

| Kategorie | Definition |

|---|---|

| normal | Die Schadensauswirkungen sind begrenzt und überschaubar. |

| hoch | Die Schadensauswirkungen können beträchtlich sein. |

| sehr hoch | Die Schadensauswirkungen können existenziell bedrohlich/katastrophal sein. |

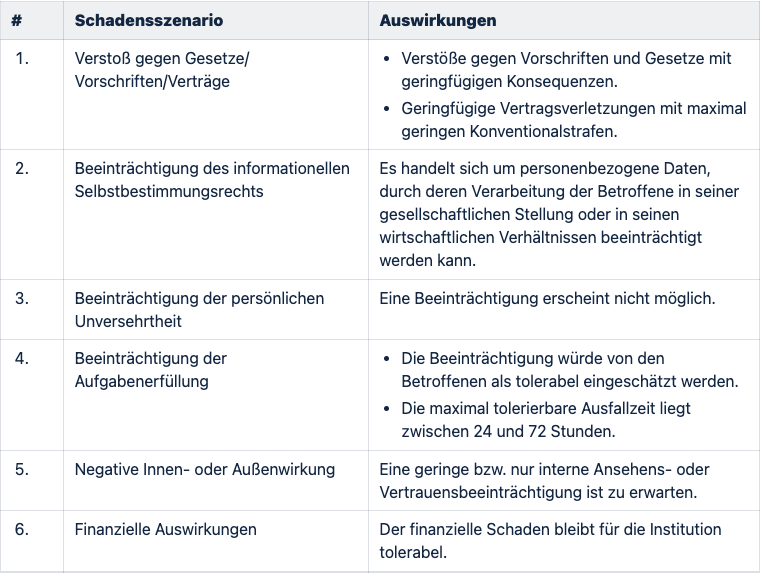

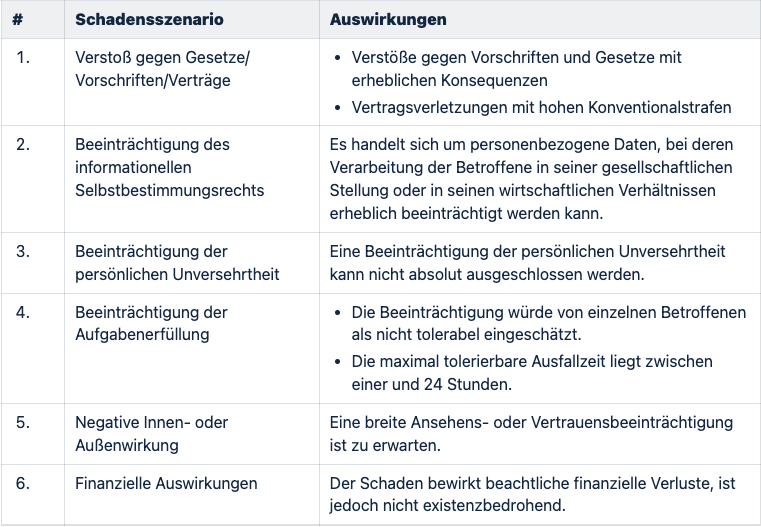

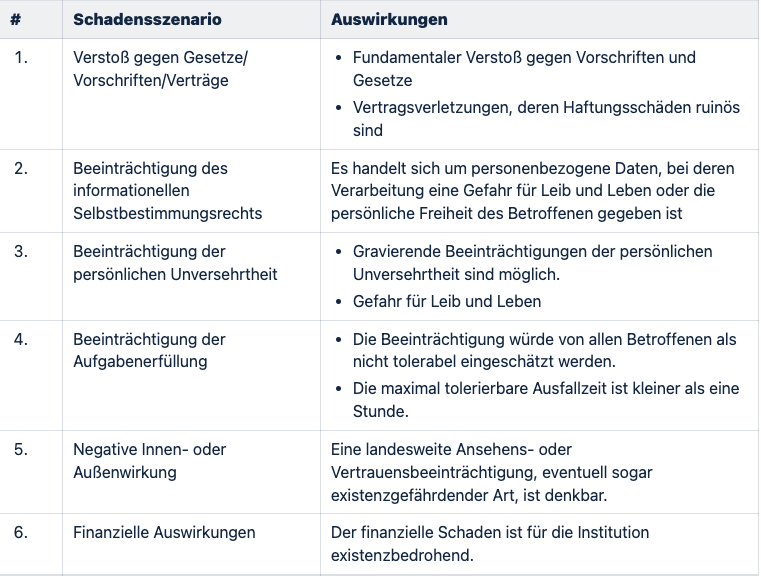

2.3 Schadensszenarien

Zur Trennung der Kategorien Grenzen je Szenario festlegen. Typische Szenarien:

- Verstoß gegen Gesetze/Vorschriften/Verträge

- Beeinträchtigung des informationellen Selbstbestimmungsrechts

- Beeinträchtigung der persönlichen Unversehrtheit

- Beeinträchtigung der Aufgabenerfüllung

- Negative Innen- oder Außenwirkungen

- Finanzielle Auswirkungen

2.3.1 Schadensszenario Kategorie "normal":

2.3.2 Schadensszenario Kategorie "hoch":

2.3.1 Schadensszenario Kategorie "sehr hoch":

3. Umsetzungsphase

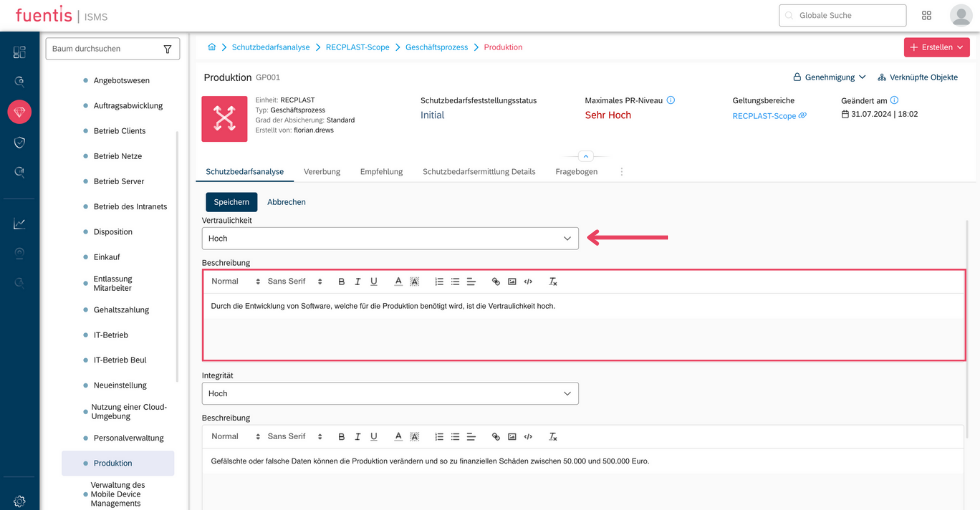

3.1 Schutzbedarfsfeststellung der Geschäfts- und Steuerungsprozesse

Zuerst ist Schutzbedarf der bei der Strukturanalyse erfassten Geschäftsprozesse festzustellen. Dies bedeutet, dass für jeden Geschäftsprozess mithilfe der zuvor festgelegten Kategorien bestimmt werden muss, wie groß der Bedarf an Vertraulichkeit, Integrität und Verfügbarkeit ist.

Um den Schutzbedarf entsprechend und richtig festzustellen, sollte die Leitung des Fachbereiches in den Prozess mit einbezogen werden.

- Sie können im Dropdown-Menu die Kategorie des Schutzsbedarfs festlegen, zum Beispiel Vertraulichkeit: hoch.

- Beschreiben sie darunter die Festlegung des Schutzbedarfs, dazu nutzen Sie ihre vorher festgelegten Schadensszenarien.

Um diesen Prozess zu standardisieren, können Sie auch Fragebögen benutzen, bzw. zu ordnen. Dies können Sie in der Registerkarte “Fragebogen“ machen.

Praxistipp: Die fuentis Suite kombiniert wichtige und mächtige Features, um die Schutzbedarfsfeststellung zu vereinfachen und zu automatisieren. Nutzen Sie dafür die Vererbungs- oder Empfehlungsfunktion. Sollten Sie Fragen dazu haben melden Sie sich jederzeit gerne bei uns oder schauen Sie in unserem Servicehub nach weiterführenden Hilfen.

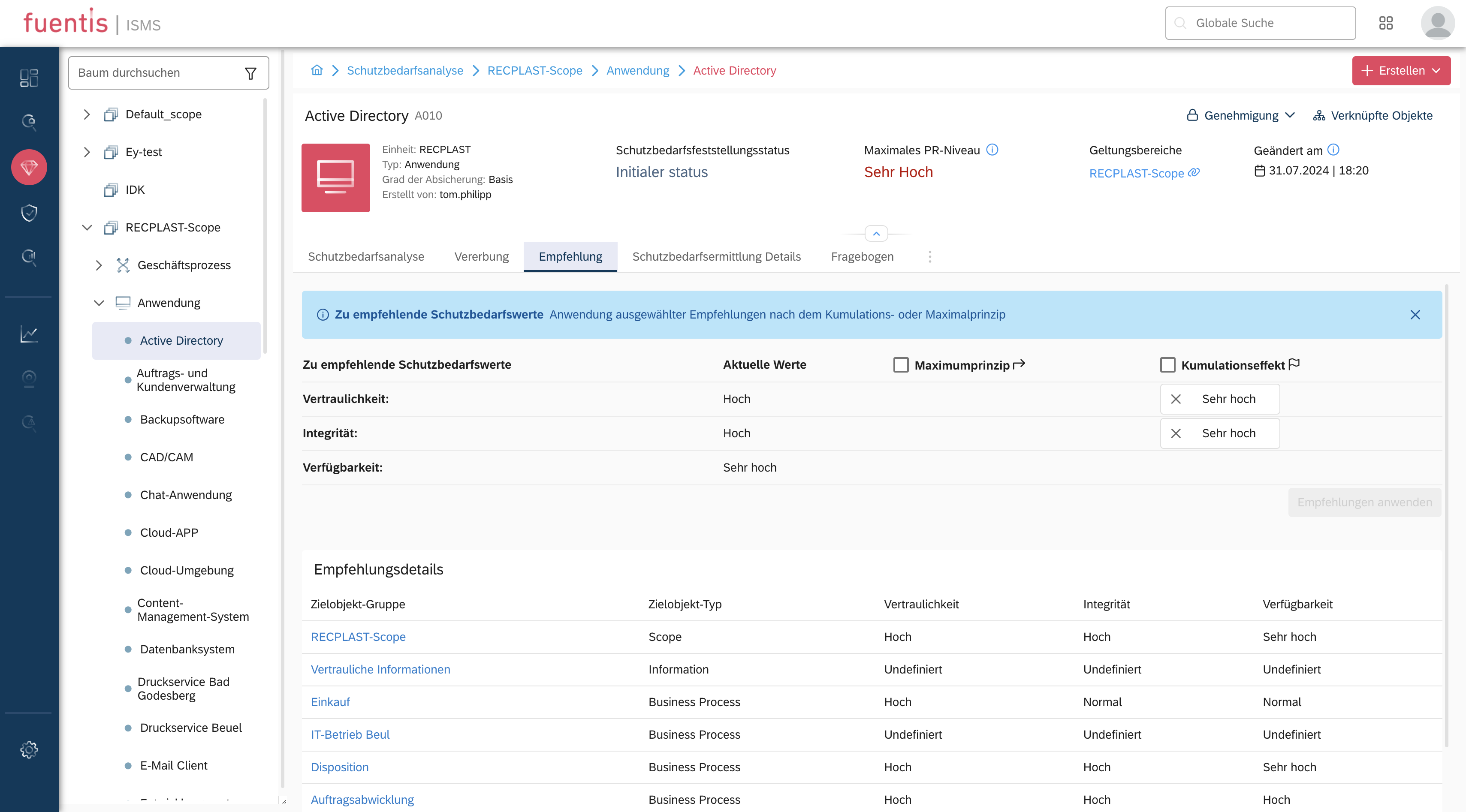

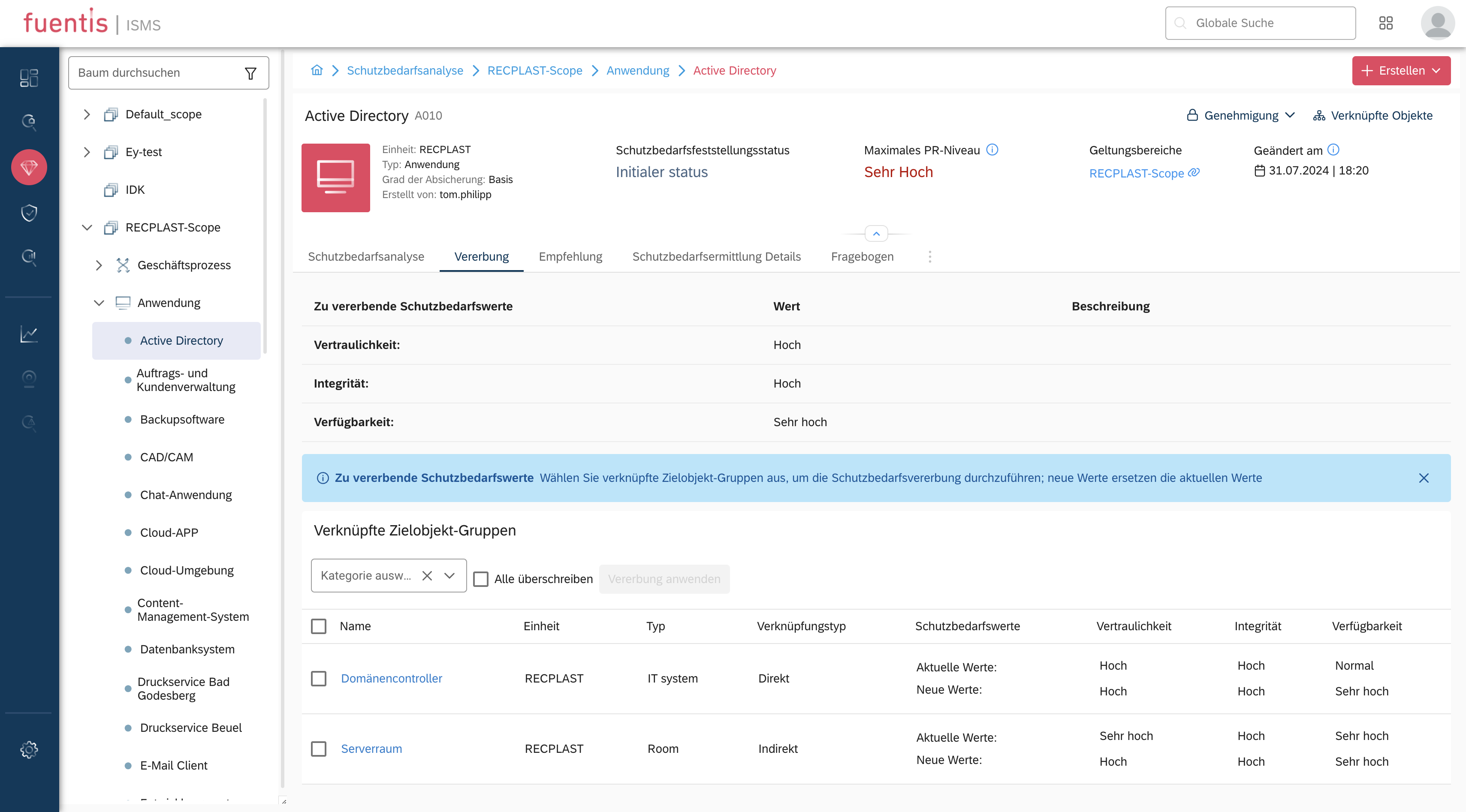

3.2 Schutzbedarfsfeststellung der Anwendungen

Der Schutzbedarf einer Anwendung hängt im Wesentlichen von dem Schutzbedarf der Geschäftsprozesse ab, für deren Erledigung die Anwendung benötigt wird. Dieser Schutzbedarf vererbt sich auf den Schutzbedarf der Anwendungen. Bei der Vererbung lassen sich folgende Fälle unterscheiden:

- Maximumprinzip: In vielen Fällen lässt sich der höchste Schutzbedarf aller Geschäftsprozesse, für den die Anwendungen zur Erledigung relevant sind, übernehmen.

- Kumulationseffekt: Der Schutzbedarf der Anwendung kann höher sein als der Schutzbedarf der einzelnen Geschäftsprozesse. Dies ist beispielsweise der Fall, wenn eine Anwendung für mehrere Geschäftsprozesse mit normalem Schutzbedarf benötigt wird. Der Ausfall eines dieser Geschäftsprozesse könnte von der Beispiel GmbH toleriert werden. Wenn aber mehrere Geschäftsprozesse gleichzeitig ausfallen würden, dann kann ein hoher Schaden entstehen.

Schutzbedarf für Anwendungen mithilfe des Maximumprinzip und Kumulationseffekt festlegen:

Vererbung des Schutzbedarfs auf verknüpfte Zielobjekte anwenden:

Manuelle Festlegung wie in 2.1 ist ebenfalls möglich.

3.4 Schutzbedarfsfeststellung der IT-Systeme

Der Schutzbedarf eines IT-Systems hängt im Wesentlichen von dem Schutzbedarf der Anwendungen ab, für deren Ausführung es benötigt wird. Dieser Schutzbedarf vererbt sich auf den Schutzbedarf des IT-Systems. Hierbei kann ebenfalls wieder auf das Maximumprinzip oder den Kumulationseffekt als Empfehlung zurückgegriffen werden.

3.5 Schutzbedarfsfeststellung der Kommunikation

Im nächsten Arbeitsschritt geht es darum, den Schutzbedarf für die Kommunikationsverbindungen festzustellen. Es gibt Verbindungen, die gefährdeter sind als andere und durch doppelte Auslegung oder besondere Maßnahmen gegen Angriffe von außen oder innen geschützt werden müssen. Als kritische Verbindungen gelten:

- Verbindungen, die aus dem Unternehmen in ein öffentliches Netz (z.B. Telefonnetz, Internet) oder über ein öffentliches Gelände reichen. Über solche Verbindungen können Schadprogramme in das Unternehmensnetz eingeschleust werden, Unternehmens-Server angegriffen werden oder Mitarbeiter vertrauliche Daten an Unbefugte weiterleiten.

- Verbindungen, über die besonders schützenswerte Informationen übertragen werden. Mögliche Gefährdungen sind Abhören, vorsätzliche Manipulation und betrügerischer Missbrauch. Der Ausfall solcher Verbindungen ist für Anwendungen, für die eine hohe Verfügbarkeit erforderlich ist, besonders kritisch.

- Verbindungen, über die vertrauliche Informationen nicht übertragen werden dürfen. Personaldaten dürfen zum Beispiel nur von Mitarbeitern der Personalabteilung eingesehen und bearbeitet werden. Daher muss verhindert werden, dass diese Daten bei ihrer Übertragung von unbefugten Mitarbeitern eingesehen werden können.

Für jede dieser Verbindungen wird anhand der darüber übertragenen Informationen der Schutzbedarf für die drei Grundwerte bestimmt.

3.6 Schutzbedarfsfeststellung der Räumlichkeiten

Bei der Schutzbedarfsfeststellung für Räume werden alle Räume und Liegenschaften betrachtet, die zuvor in der Strukturanalyse identifiziert wurden und die für die Informationen, Geschäftsprozesse, Anwendungen und IT-Systeme des betrachteten Informationsverbundes relevant sind.

Auch hier sind wieder Vererbungsprinzipien zu berücksichtigen. Der Schutzbedarf eines Raums bemisst sich nach dem Schutzbedarf der IT-Systeme, die sich in ihm befinden, sowie der Informationen und Datenträger, die in ihm verarbeitet und gelagert werden. Folglich kann in den meisten Fällen wieder das Maximumprinzip angewendet werden (vergleichbar der Schutzbedarfsfeststellung der IT-Systeme).

Unter Umständen ergibt sich aus der Vielzahl an Objekten, die sich in einem Raum befinden, jedoch ein höherer Schutzbedarf in einem Grundwert als für jedes einzelne Objekt (Kumulationseffekt). Dies kann z. B. für Räume gelten, in denen sich gespiegelte Server mit jeweils normalen Verfügbarkeitsanforderungen befinden – bei Ausfall eines Servers gibt es ja noch einen zweiten, während von einem „Ausfall“ des Raums (zum Beispiel aufgrund eines Brandes) beide Server betroffen sind.

Modellierung

1. Modellierung nach dem Bausteinmodell

Im dritten Schritt, der Modellierung, werden die Ergebnisse der Strukturanalyse und Schutzbedarfsanalyse in ein strukturiertes Modell überführt. Dieses Modell dient dazu, die Komplexität der IT-Landschaft zu reduzieren und eine klare Basis für die Risikoanalyse zu schaffen.

In die Modellierung können sowohl verschiedene organisatorische Prozesse, Anwendungen als auch IT-Systeme einfließen.

Durch die Modellierung werden relevante Bausteine für die einzelnen Zielobjekte identifiziert. In den Bausteinen werden Anforderungen an die Gewährleistung der Informationssicherheit und geeignete Maßnahmen aufgezeigt. Die Modellierung ermöglicht daher ein pragmatisches und effektives Vorgehen zur Erzielung eines angestrebten Sicherheitsniveaus.

2. Wo findet man die Bausteine und welche gibt es?

Die Bausteine finden Sie im IT-Grundschutz-Kompendium(GSK). Das IT-Grundschutz-Kompendium kann in der jeweils aktuellen Fassung vom BSI-Webserver heruntergeladen oder beim Bundesanzeiger Verlag erworben werden.

3. Wann sollte eine zusätzliche Risikoanalyse vorgenommen werden?

Bei Zielobjekten mit hohem Schutzbedarf. Hierbei reichen die Anforderungen des BSI nicht mehr aus, da diese auf einem normalen Schutzbedarf ausgerichtet sind.

4. Bausteine mit fuentis zuordnen

Sie können die Bausteine ganz einfach im fuentis Tool zuordnen. Durch das zuordnen der Bausteine werden ebenfalls die zusammengehörigen Maßnahmen, Anforderungen und Gefahren mit zu dem Zielobjekt zugeordnet.

5. Wann ist ein Baustein anwendbar?

Jeder GSK-Baustein beschreibt ausführlich den Anwendungsbereich und -grenzen. Wenn kein Beustein passt, oder Abweichungen bestehen, muss dies dokumentiert werden.

IT-Grundschutz-Check (Soll-Ist-Vergleich)

1. IT-Grundschutz Check

In einem ersten IT-Grundschutz-Check wird vor der Durchführung der Risikoanalyse ermittelt, ob und inwieweit die Basis- und Standard-Anforderungen der relevanten Bausteine des IT-GrundschutzKompendiums für die einzelnen Zielobjekte eines Informationsverbundes erfüllt sind.

Anforderungen für den höheren Schutzbedarf werden in einem zweiten IT-Grundschutz-Check geprüft, sofern das Sicherheitskonzept aufgrund der Entscheidungen zur Risikobehandlung durch neue oder geänderte Maßnahmen ergänzt wurde.

Die nachfolgenden Übersichten enthalten auch Hinweise zu den Verantwortlichkeiten für den einzelnen Baustein sowie auch für Anforderungen. Zusätzlich zu den genannten Verantwortlichkeiten gilt, dass in der Regel der Informationssicherheitsbeauftragte (ISB) bei strategischen Entscheidungen einzubeziehen ist. Dieser ist außerdem dafür verantwortlich, dass alle Anforderungen gemäß des festlegten Sicherheitskonzepts erfüllt und überprüft werden. Zur Dokumentation des IT-Grundschutz-Checks gehören auch Informationen zum Überprüfungsprozess (z. B. Befrager, Befragte, Zeitpunkt der Befragung). Auf die Angabe dieser Metadaten wird nachfolgend verzichtet, sie ist gleichwohl bei IT-Grundschutz-Checks in der Praxis unabdingbar.

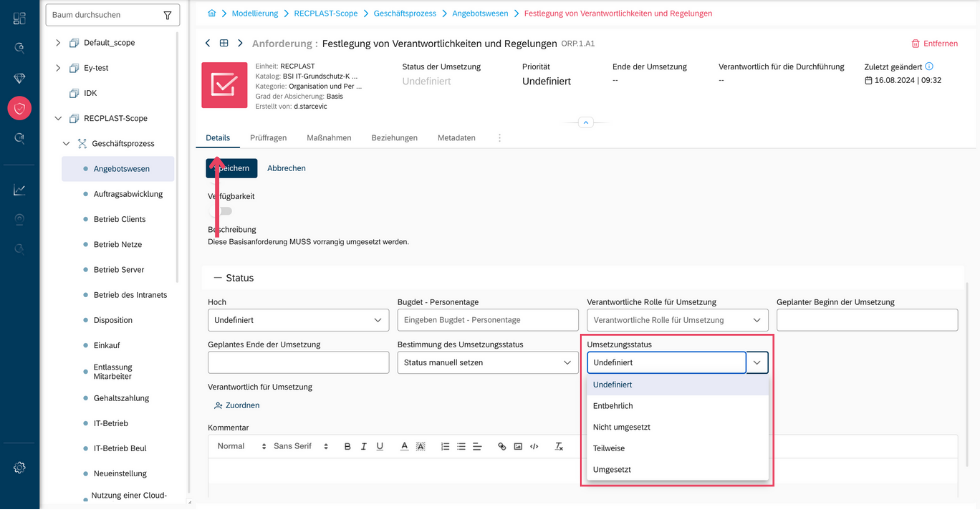

2. Wie sind die Umsetzungsstatus-Optionen zu wählen?

- Entbehrlich: die Anforderung kann nicht erfüllt werden

- Umgesetzt: die Anforderung wird vollständig (oder bis auf marginale Verbesserungen) erfüllt

- Teilweise umgesetzt: wesentliche Aspekte der Anforderung werden erfüllt, einzelne Aspekte wurden nicht vollständig umgesetzt

- Offen: die Anforderung wird nicht oder nur marginal erfüllt

Im Reiter Details einer Anforderung können Status und Inhalte bearbeitet werden.

3. Was ist bei der Dokumentation des Umsetzungsstatus zu beachten?

Der Umsetzungsstatus muss nachvollziehbar erfasst werden:

- Zu jeder entbehrlichen Anforderung muss nachvollzogen werden können, warum diese entbehrlich ist:

- Sind die Rahmenbedingungen nicht anwendbar? (Zum Beispiel Abschaltung von Mikrophonen an einem Server ist entbehrlich, wenn keine Mikrophone verbaut sind)

- Wurden gleichwertige oder bessere Maßnahmen umgesetzt? (Zum Beispiel Einsatz von TLS für die Transportverschlüsselung, wenn bereits ein SINA-VPN mit Geheim-Zulassung verwendet wird)

- Ist die Umsetzung nicht mehr wirtschaftlich vertretbar? (Zum Beispiel, wenn die Umsetzungsdauer 6 Monate beträgt, aber die Restlaufzeit der Komponente 3 Monate)

- Zu jeder umgesetzten Maßnahem sollte die Umsetzung nachvollziehbar sein:

- Wo ist die Umsetzung vorgegeben?

- Wie wird die Umsetzung nachgewiesen? (Zum Beispiel eine Rechnung)

- Zu jeder offenen Maßnahme müssen Aufgaben nachvollzogen werden können:

- Was ist noch zutun? (SMART)

- Zu jeder teilweise umgesetzten Maßnahme müssen Aufgaben nachvollzogen werden können:

- Wie aktuell ist die Umsetzung?

- Was ist noch zutun? (SMART)

4. Was ist SMART?

Specific (Spezifisch) - Präzise Formulierung

Measureable (Messbar) - Definierte Messbarkeitskriterien

Activating (Aktivierend) - Ansprechend

Realizable (Realistisch) - Realistische Erreichbarkeit

Timeable (Terminierbar) - Möglichkeit ein fixes Datum für die Umsetzung zu bestimmen

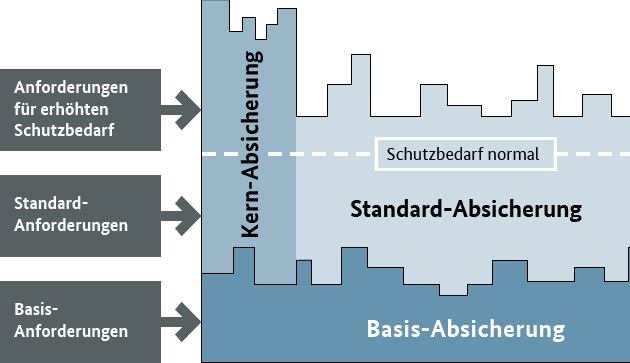

5. Absicherungsgrad

Die Bausteine enthalten drei Arten von Anforderungen: Basis-, Standard- und Anforderungen für erhöhten Schutzbedarf. Welche dieser Anforderungen Sie im IT-Grundschutz-Check berücksichtigen, hängt von den Anforderungen des Unternehmens ab:

- Bei der Vorgehensweise Basis-Absicherung prüfen Sie lediglich die Erfüllung der Basis-Anforderungen. Wichtig: Eine Testierung kann erfolgen, jedoch keine Zertifizierung.

- Bei den Vorgehensweisen Standard-Absicherung wird der IT-Grundschutz in Gänze realisiert, wobei alle Assets einbezogen werden. Der Schutzbedarf ist vollumfänglich zu ermitteln und Risikoanalysen werden komplett ausgeführt. Eine Zertifizierung ist möglich.

- Bei der Kern-Absicherung liegt der Fokus auf den wertvollsten und exponiertesten Ressourcen, mit dem Ziel einer vollständigen Absicherung eines spezifischen Kernbereichs. Eine Zertifizierung ist möglich.

Risikoanalyse

In der Risikoanalyse werden die Risiken bewertet, die nach dem IT-Grundschutz-Check verbleiben. Ziel ist es, geeignete Maßnahmen zu definieren, um verbleibende Risiken zu reduzieren oder zu akzeptieren.

Hinweis: Sie finden weitere Informationen zur Risikoanalyse im Bereich Wissen!

Vorgehen

- Identifizieren Sie Risiken, die nach dem IT-Grundschutz-Check bestehen bleiben.

- Bewerten Sie deren Eintrittswahrscheinlichkeit und Schadensausmaß.

- Entscheiden Sie, ob das Risiko akzeptiert, reduziert oder vermieden wird.

- Dokumentieren Sie die Ergebnisse in fuentis unter „Risikomanagement“.

Praxistipp: In fuentis können Risiken direkt mit Zielobjekten und Maßnahmen verknüpft werden. Nutzen Sie den Workflow „Risikobehandlung“, um Aufgaben automatisch zu erstellen.