IT-Grundschutz - Systematische Informationssicherheit

Der IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) ist eine bewährte Methodik zur systematischen Absicherung von Informationen und IT-Systemen. Er bietet einen strukturierten Ansatz für Organisationen aller Größen, um Informationssicherheit effizient und nachvollziehbar zu implementieren.

Was ist IT-Grundschutz?

IT-Grundschutz ist ein ganzheitlicher Ansatz zur Informationssicherheit, der auf dem Baustein-Prinzip basiert. Im Gegensatz zu rein risikobasierten Ansätzen bietet er vordefinierte Sicherheitsmaßnahmen für typische IT-Komponenten und Geschäftsprozesse. Dies macht ihn besonders attraktiv für Organisationen, die eine solide Sicherheitsgrundlage schaffen möchten, ohne aufwändige individuelle Risikoanalysen für jeden Bereich durchführen zu müssen.

Warum IT-Grundschutz implementieren?

Praktische Vorteile:

- Strukturierter, erprobter Ansatz mit konkreten Maßnahmenempfehlungen

- Reduzierung des Analysaufwands durch vordefinierte Bausteine

- Kombinierbar mit anderen Standards wie ISO 27001

- Umfangreiche BSI-Unterstützung und kostenlose Ressourcen

- Besonders geeignet für deutsche Organisationen und rechtliche Anforderungen

Compliance-Nutzen:

- Erfüllung gesetzlicher Anforderungen (z.B. KRITIS, NIS2)

- Nachweis angemessener technischer und organisatorischer Maßnahmen

- Grundlage für IT-Sicherheitszertifizierungen

- Vertrauen bei Geschäftspartnern und Behörden

Kernkonzepte des IT-Grundschutzes

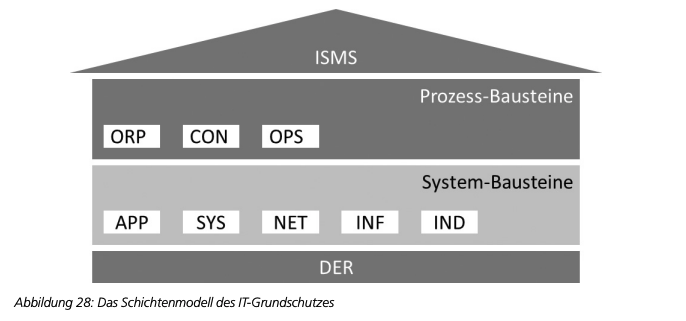

Das Baustein-Prinzip

Der IT-Grundschutz arbeitet mit modularen Bausteinen, die typische IT-Komponenten, Anwendungen und Geschäftsprozesse abdecken. Jeder Baustein enthält:

- Beschreibung des Anwendungsbereichs

- Gefährdungen und deren Auswirkungen

- Anforderungen zur Risikominimierung

- Weiterführende Informationen zur praktischen Umsetzung

Bausteinarten:

- ISMS-Bausteine: Informationssicherheitsmanagementsystem

- ORP-Bausteine: Organisation und Personal

- CON-Bausteine: Konzepte und Vorgehensweisen

- OPS-Bausteine: Betrieb

- DER-Bausteine: Detektion und Reaktion

- SYS-Bausteine: IT-Systeme

- APP-Bausteine: Anwendungen

- NET-Bausteine: Netze und Kommunikation

- INF-Bausteine: Infrastruktur

- IND-Bausteine: Industrielle IT

Schutzbedarfsfeststellung

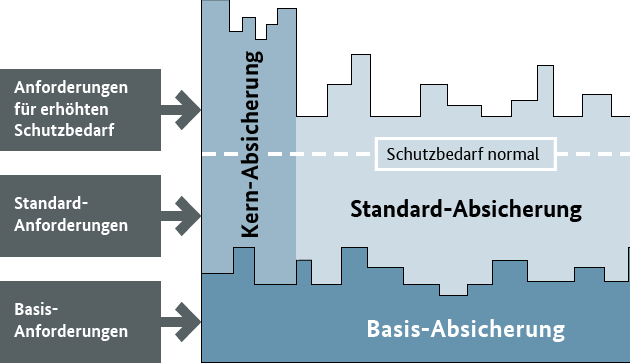

Die Schutzbedarfsfeststellung bestimmt, wie schutzbedürftig Informationen und IT-Systeme sind. Sie unterscheidet drei Schutzbedarfskategorien:

- Normal: Schadenauswirkungen sind begrenzt und überschaubar

- Hoch: Schadenauswirkungen können beträchtlich sein

- Sehr hoch: Schadenauswirkungen können ein existenziell bedrohliches Ausmaß erreichen

Die Bewertung erfolgt für die drei Grundwerte der Informationssicherheit:

- Vertraulichkeit: Schutz vor unbefugter Preisgabe

- Integrität: Schutz vor unbefugter Veränderung

- Verfügbarkeit: Sicherstellung der Zugänglichkeit und Nutzbarkeit

Modellierung

Bei der Modellierung wird die IT-Landschaft der Organisation systematisch erfasst und den entsprechenden IT-Grundschutz-Bausteinen zugeordnet. Dieser Prozess umfasst:

- Strukturanalyse: Erfassung von Geschäftsprozessen, Anwendungen und IT-Systemen

- Schutzbedarfsfeststellung: Bewertung der Schutzbedürftigkeit

- Auswahl und Anpassung der Bausteine: Zuordnung relevanter IT-Grundschutz-Bausteine

- Erstellen des Informationsverbunds: Gesamtbild der zu schützenden Assets

Vorgehensweise bei der IT-Grundschutz-Implementierung

Phase 1: Initiierung und Vorbereitung

Management-Commitment sicherstellen

- Unterstützung der Geschäftsleitung für IT-Grundschutz-Projekt

- Benennung eines IT-Sicherheitsbeauftragten

- Definition von Zielen und Ressourcen

ISMS aufbauen

- Entwicklung einer Sicherheitsleitlinie

- Aufbau der Organisationsstruktur für Informationssicherheit

- Etablierung von Sicherheitsprozessen

Phase 2: Strukturanalyse und Schutzbedarfsfeststellung

Strukturanalyse durchführen

- Erfassung aller Geschäftsprozesse

- Identifikation von Anwendungen und IT-Systemen

- Dokumentation der Netzarchitektur

- Erhebung von Räumlichkeiten und Personal

Schutzbedarf ermitteln

- Bewertung kritischer Geschäftsprozesse

- Klassifizierung von Informationen

- Bestimmung des Schutzbedarfs für IT-Systeme

- Dokumentation der Bewertungsergebnisse

Phase 3: Modellierung

Bausteine auswählen

- Zuordnung relevanter IT-Grundschutz-Bausteine

- Berücksichtigung des ermittelten Schutzbedarfs

- Anpassung an organisationsspezifische Gegebenheiten

Anforderungen kompilieren

- Zusammenstellung aller relevanten Anforderungen

- Priorisierung nach Schutzbedarf

- Erstellung eines Maßnahmenkatalogs

Phase 4: IT-Grundschutz-Check

Der IT-Grundschutz-Check ist die systematische Überprüfung der Umsetzung von Sicherheitsmaßnahmen:

Vorbereitung

- Überprüfung der Voraussetzungen (Strukturanalyse, Modellierung)

- Identifikation der richtigen Ansprechpartner

- Terminplanung und Koordination

- Sichtung vorhandener Dokumentation

Durchführung

- Systematischer Soll-Ist-Vergleich durch Interviews

- Dokumentensichtung und Nachweisprüfung

- Bewertung des Umsetzungsgrads je Anforderung

- Identifikation von Schwachstellen und Lücken

Nachbereitung

- Analyse der Prüfungsergebnisse

- Erstellung von Handlungsempfehlungen

- Definition von Maßnahmenplänen

- Dokumentation von Lessons Learned

Soll-Ist-Vergleich: Systematische Bewertung der Maßnahmenumsetzung

Bewertungskriterien

Für jede IT-Grundschutz-Anforderung wird der Umsetzungsgrad systematisch bewertet:

| Umsetzungsgrad | Bedeutung | Kriterien |

|---|---|---|

| Ja | Vollständig umgesetzt | Alle Maßnahmenziele erfüllt, wirksam und angemessen |

| Teilweise | Teilweise umgesetzt | Einige Aspekte fehlen oder sind unvollständig |

| Nein | Nicht umgesetzt | Maßnahmenziele sind nicht erfüllt |

| Entbehrlich | Nicht erforderlich | Höherwertige Kontrollen oder Irrelevanz |

Dokumentation und Nachvollziehbarkeit

Strukturierte Erfassung

- Verwendung einheitlicher Bewertungskriterien

- Dokumentation von Begründungen für jede Bewertung

- Referenzierung relevanter Nachweisdokumente

- Sicherstellung der Nachvollziehbarkeit für Dritte

Kontinuierliche Aktualisierung

- Zentrale Dokumentation zur Vermeidung von Redundanzen

- Regelmäßige Überprüfung und Aktualisierung

- Integration in bestehende Compliance-Prozesse

Spezielle IT-Grundschutz-Ansätze

WIBA - Weg in die Basis-Absicherung

Zielgruppe: Kleine und mittlere Unternehmen, Vereine, Kommunen

Merkmale:

- Vereinfachter Einstieg in den IT-Grundschutz

- Pragmatischer Weg zum Basis-Absicherungsgrad

- Reduzierter initialer Aufwand

- Schrittweises Vorgehen bei begrenzten Ressourcen

IT-Grundschutz-Profile

Anwendungsfälle:

- Vorkonfigurierte Bausteinauswahl für spezifische Organisationstypen

- Einsatz in Schulen, Kommunen oder besonderen Szenarien

- Basis für schnelle Implementierung in Standardumgebungen

B3S - Branchenspezifische Sicherheitsstandards

Relevanz für KRITIS:

- Erfüllung der Anforderungen nach § 8a BSIG

- Branchenspezifische Ausgestaltung der IT-Sicherheit

- BSI-Anerkennung als Nachweis angemessener Sicherheit

- Sektorspezifische Umsetzung für kritische Infrastrukturen

C5 - Cloud Computing Compliance

Anwendungsbereich:

- Prüfstandard für professionelle Cloud-Dienste

- Erhöhte Transparenz und Auditierbarkeit

- Berücksichtigung deutscher rechtlicher Rahmenbedingungen

- Integration mit ISO/IEC 27001

Best Practices für die IT-Grundschutz-Implementierung

Organisatorische Erfolgsfaktoren

Praxis-Tipp: Strukturierte Herangehensweise

- Beginnen Sie mit der Basisabsicherung wichtiger Systeme

- Nutzen Sie vorhandene Dokumentation und Prozesse

- Implementieren Sie schrittweise statt alles auf einmal

- Binden Sie Fachbereiche frühzeitig ein

Change Management

- Sensibilisierung der Mitarbeiter für Informationssicherheit

- Schulungen zu neuen Prozessen und Anforderungen

- Kommunikation von Nutzen und Notwendigkeit

- Aufbau einer Sicherheitskultur

Effiziente Umsetzung

Ressourcenoptimierung

- Nutzung von BSI-Hilfsmitteln und Templates

- Automatisierung wiederkehrender Prüfprozesse

- Integration in bestehende Management-Systeme

- Bündelung von Maßnahmen nach Verantwortlichkeiten

Qualitätssicherung

- Regelmäßige interne Audits

- Kontinuierliche Überwachung der Maßnahmenwirksamkeit

- Anpassung an technologische Entwicklungen

- Lessons Learned aus der praktischen Umsetzung

Unterstützung durch die fuentis Suite

Die fuentis Suite bietet umfassende Unterstützung für die IT-Grundschutz-Implementierung:

ISMS-Modul

- Vorgefertigte BSI-Bausteine und Anforderungen

- Automatisierte Modellierung von IT-Landschaften

- Strukturierte Schutzbedarfsfeststellung

- Unterstützung bei der Bausteinauswahl

Compliance-Management

- Soll-Ist-Vergleich mit automatisierter Bewertung

- Fortschrittstracking und Dashboard-Visualisierung

- Integration mit anderen Standards (ISO 27001, TISAX)

- Maßnahmenplanung und -verfolgung

Audit- und Review-Funktionen

- IT-Grundschutz-Check-Unterstützung

- Interview-Management und Terminplanung

- Strukturierte Dokumentation von Prüfungsergebnissen

- Automatisierte Berichtserstellung

Asset- und Risikomanagement

- Zentrale Verwaltung des Informationsverbunds

- Verknüpfung von Assets mit IT-Grundschutz-Bausteinen

- Risikoregister für ergänzende Sicherheitsanalysen

- Change Management für IT-Landschaftsänderungen

Integration mit anderen Standards

IT-Grundschutz lässt sich effektiv mit anderen Sicherheitsstandards kombinieren:

ISO 27001

- IT-Grundschutz als Basis-Absicherung, ISO 27001 für Risikomanagement

- Gemeinsame ISMS-Struktur und Management-Prozesse

- Kombinierte Audit-Strategien

- Effiziente Ressourcennutzung

Kontinuierliche Verbesserung und Monitoring

Regelmäßige Überprüfung

Monitoring-Zyklen

- Quartalsweise Überprüfung kritischer Maßnahmen

- Jährlicher vollständiger IT-Grundschutz-Check

- Ereignisbasierte Anpassungen bei Änderungen

- Integration in Management-Review-Prozesse

Anpassung an Veränderungen

Technologische Entwicklungen

- Integration neuer IT-Systeme und Anwendungen

- Berücksichtigung von Cloud-Computing und Digitalisierung

- Anpassung an neue Bedrohungsszenarien

- Updates des IT-Grundschutz-Kompendiums

Organisatorische Veränderungen

- Anpassung bei Geschäftsprozessänderungen

- Integration von Akquisitionen oder Ausgliederungen

- Berücksichtigung regulatorischer Änderungen

- Weiterentwicklung der Sicherheitsorganisation

Kernaussagen auf einen Blick

Die 5 wichtigsten Erfolgsfaktoren für IT-Grundschutz:

- Systematisches Vorgehen: Strukturanalyse, Schutzbedarfsfeststellung und Modellierung bilden das Fundament für eine effektive IT-Grundschutz-Implementierung

- Baustein-orientierte Umsetzung: Die modulare Struktur ermöglicht eine pragmatische und nachvollziehbare Absicherung ohne aufwändige Einzelrisikoanalysen

- Kontinuierlicher Soll-Ist-Vergleich: Regelmäßige IT-Grundschutz-Checks decken Schwachstellen auf und stellen die Wirksamkeit der Maßnahmen sicher

- Integration in bestehende Prozesse: IT-Grundschutz funktioniert am besten als Teil eines ganzheitlichen Informationssicherheitsmanagements

- Praktische Umsetzungshilfen nutzen: BSI-Ressourcen, Profile und moderne ISMS-Tools wie die fuentis Suite beschleunigen die Implementierung erheblich

Warum IT-Grundschutz mehr ist als nur Compliance:

IT-Grundschutz bietet einen bewährten, praxiserprobten Weg zu systematischer Informationssicherheit. Er verbindet deutsche Gründlichkeit mit internationaler Standards-Kompatibilität und ermöglicht Organisationen, Sicherheit nicht nur zu "haben", sondern zu leben und kontinuierlich zu verbessern.

Wichtig Aktuell befindet sich der