Anwendungsoptionen

In den ISMS-Anwendungsoptionen definieren Sie grundlegende Einstellungen, die sich auf das gesamte ISMS auswirken – von Schutzzielen über Risikomatrix-Konfigurationen bis hin zu Import-Funktionalitäten.

Warum ist das relevant?

- Individuelle Anpassung des ISMS an Ihre Organisationsanforderungen

- Standardisierung von Bewertungsmethoden und Risikomatrizen

- Effiziente Datenübernahme aus bestehenden Systemen

- Konsistente Schutzzieldefinitionen und Anpassungen

Konfigurationsbereiche

1. Schutzziele

Die drei primären Schutzziele der Informationssicherheit

Vertraulichkeit (Confidentiality)

- Schutz vor unbefugter Preisgabe von Informationen

- Vertrauliche Daten dürfen ausschließlich Befugten in der zulässigen Weise zugänglich sein

- Beispiele: Kundendaten, Patente, Forschungsdaten, personenbezogene Daten (DSGVO)

- Praxisrisiken: Offene Flipcharts nach Strategiemeetings, zugängliche Kundendaten in Büros mit Publikumsverkehr

Integrität (Integrity)

- Sicherstellung der Korrektheit und Unversehrtheit von Daten

- Schutz vor unautorisiertem Ändern, Löschen oder Einfügen von Daten

- Umfasst auch Metadaten wie Autor oder Erstellungszeitpunkt

- Praxisbeispiel: Manipulation von Messdaten medizinischer Geräte kann gravierende Folgen haben

Verfügbarkeit (Availability)

- Gewährleistung, dass Systeme und Informationen wie vorgesehen nutzbar sind

- Nicht zwingend permanente Verfügbarkeit erforderlich

- Definition über Service Level Agreements (SLAs)

- Beispiel: Gehaltsabrechnungssystem muss nur zu definierten Zeiten verfügbar sein

Erweiterte Schutzziele

In bestimmten Kontexten können zusätzliche Schutzziele definiert werden:

- Authentizität: Echtheit und Glaubwürdigkeit von Informationen

- Nichtabstreitbarkeit: Nachweisbarkeit von Handlungen

- Verbindlichkeit: Rechtliche Bindung an Transaktionen

- Zuverlässigkeit: Konsistente Systemleistung

Hinweis: Sie können in der fuentis Suite auch die Werte (Attribute) der einzelnen Schutzziele anpassen.

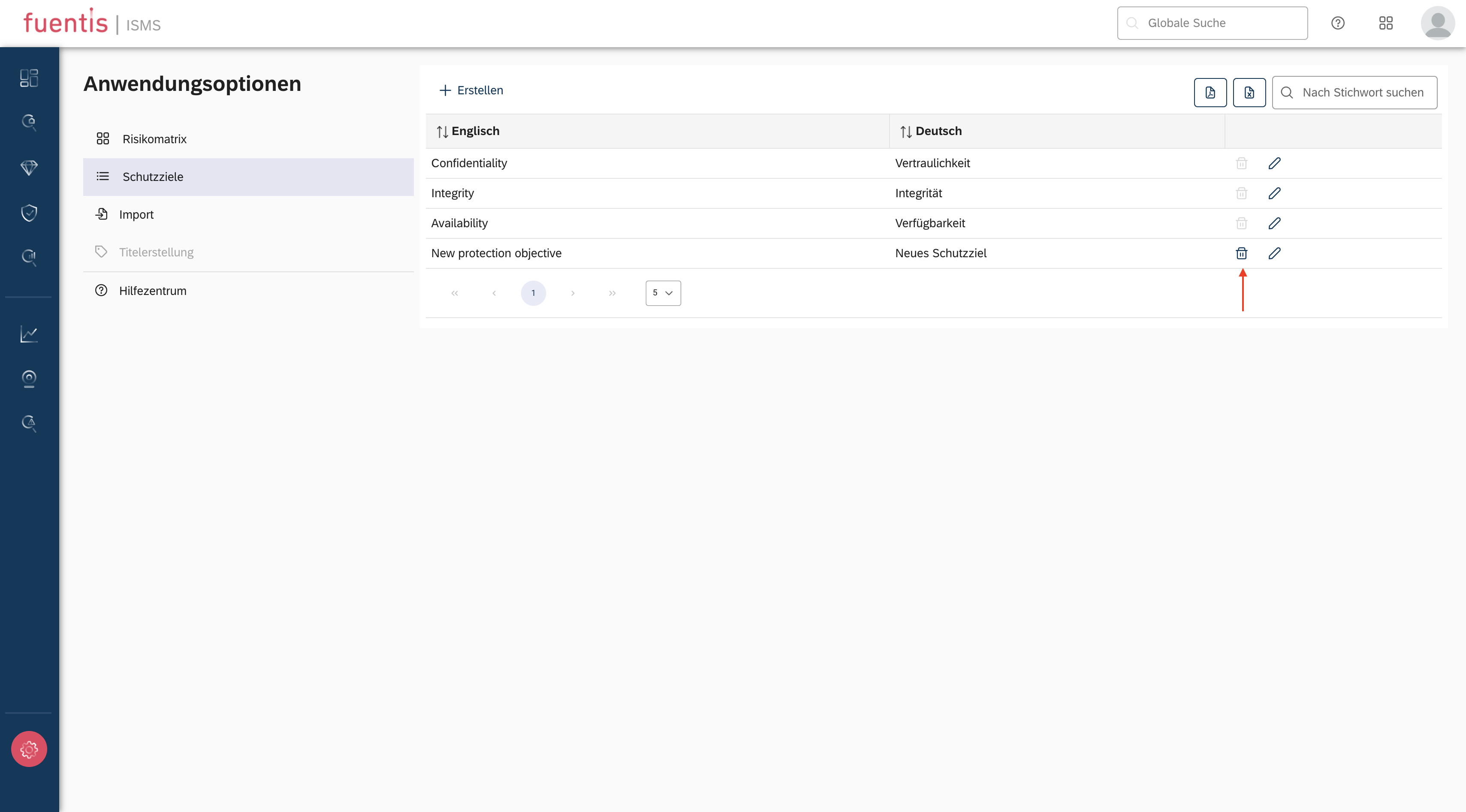

2. Schutzziele verwalten

Neues Schutzziel erstellen

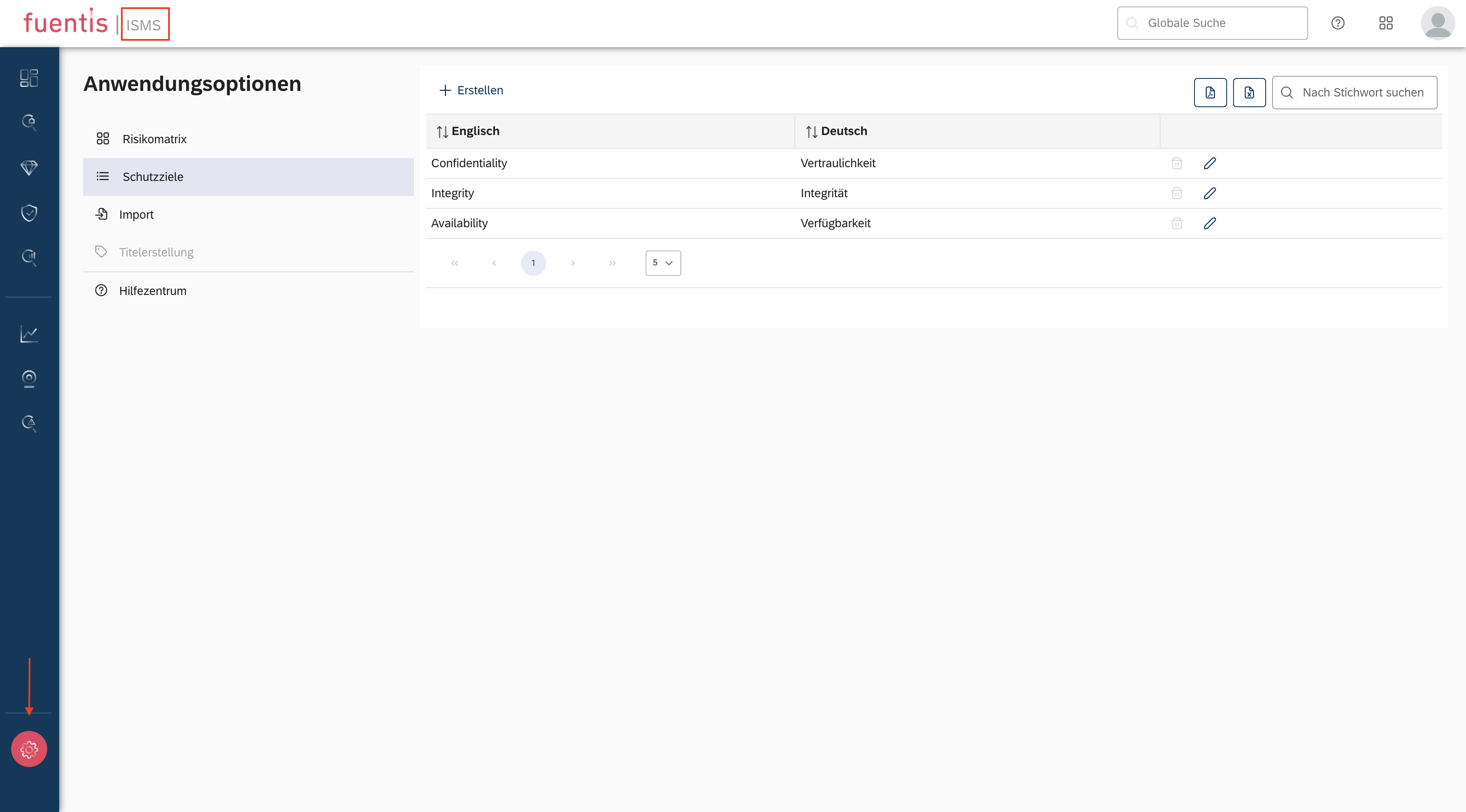

Zugriff auf die Konfiguration:

- Wechseln Sie ins ISMS-Modul

- Klicken Sie auf das Zahnrad-Symbol (unten links) für Anwendungsoptionen

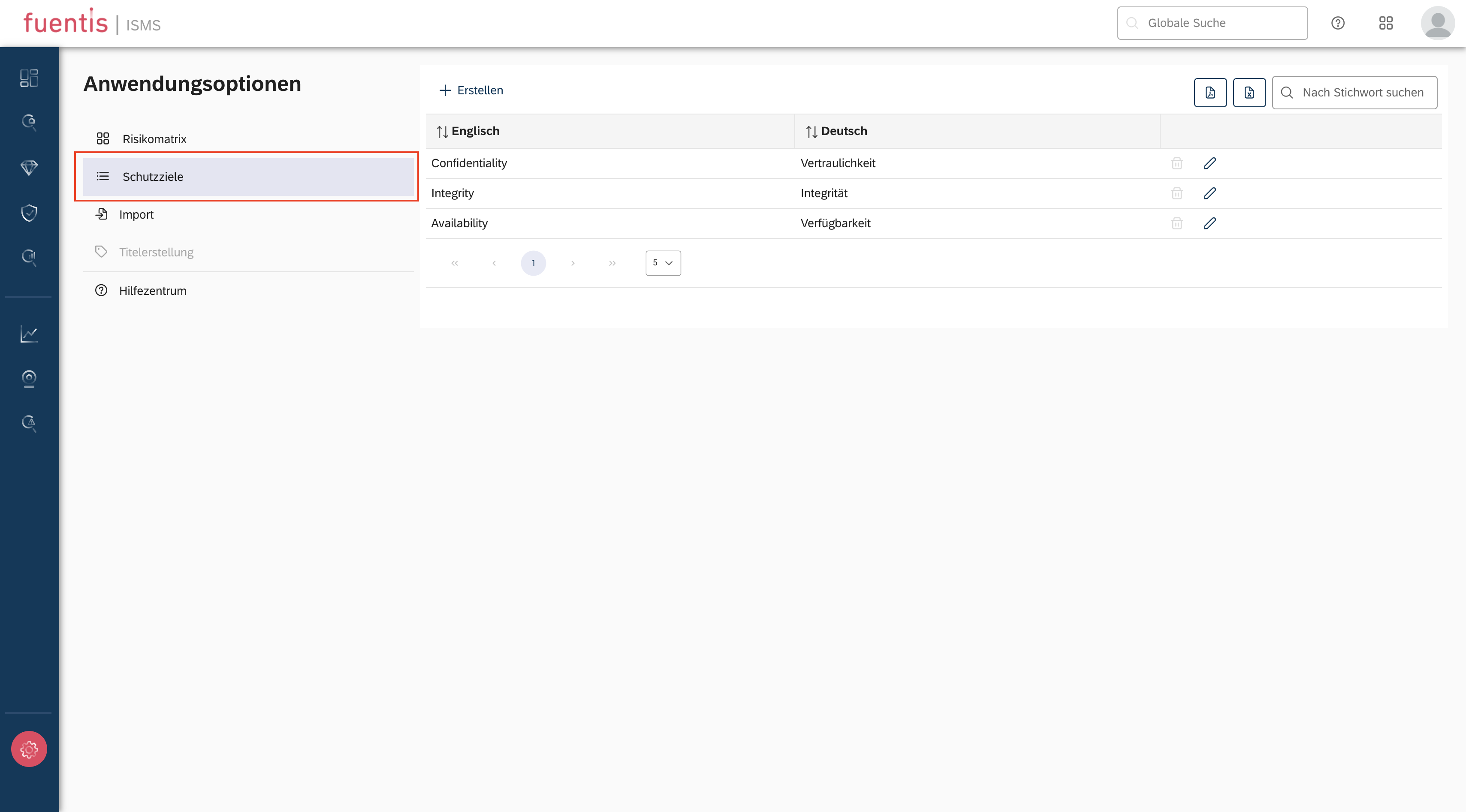

- Navigieren Sie zur Kategorie "Schutzziele"

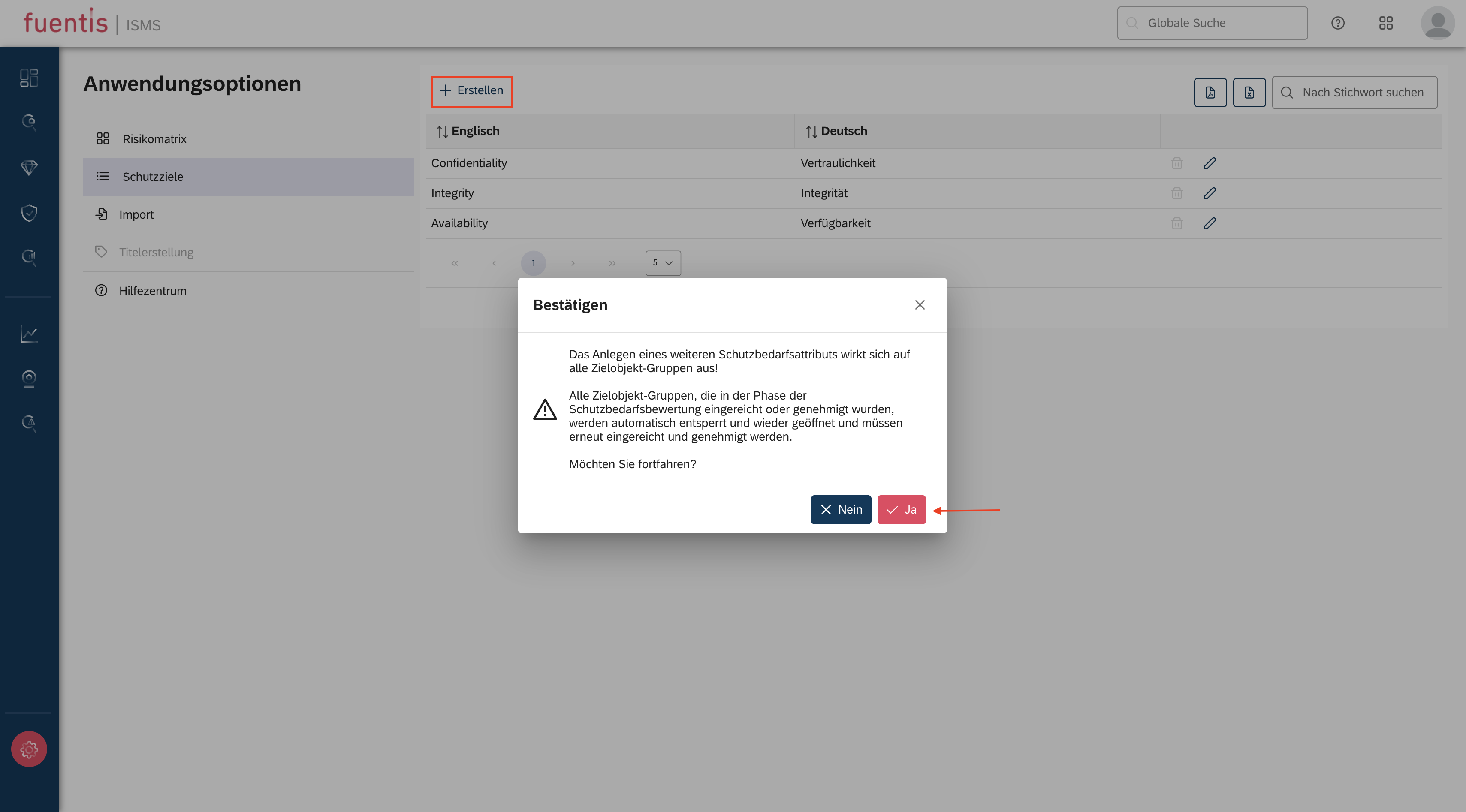

- Klicken Sie auf "Erstellen"

Wichtiger Hinweis:

Das Hinzufügen eines neuen Schutzziels wirkt sich auf ALLE Zielobjekt-Gruppen aus! Bereits eingereichte oder genehmigte Schutzbedarfsbewertungen werden automatisch entsperrt und müssen erneut bearbeitet werden.

Konfigurationsschritte:

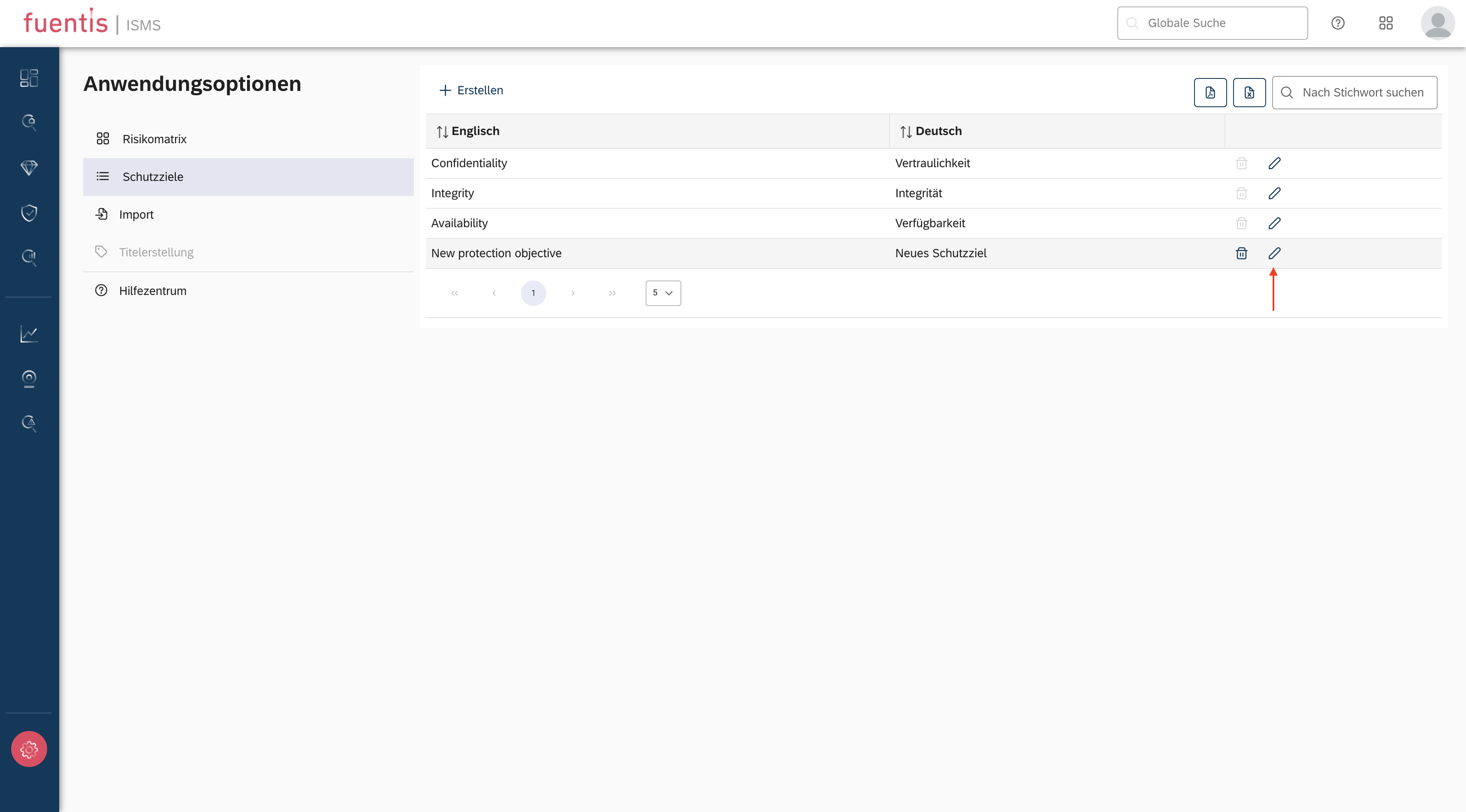

- Namen vergeben: Deutsch und Englisch

- Werte definieren (mindestens 2, empfohlen 3):

- Deutsche und englische Bezeichnung für jeden Wert

- Speichern: Klick auf "Erstellen"

Schutzziele bearbeiten und löschen

Bearbeiten:

- Klick auf das Bearbeiten-Symbol in der entsprechenden Zeile

- Anpassung von Namen und Werten möglich

- Änderungen wirken sich systemweit aus

Löschen:

- Klick auf das Löschen-Symbol

- Löschvorgang dauert einen Moment

- Push-Benachrichtigung bestätigt erfolgreiche Löschung

- Vorsicht: Löschung kann weitreichende Auswirkungen haben

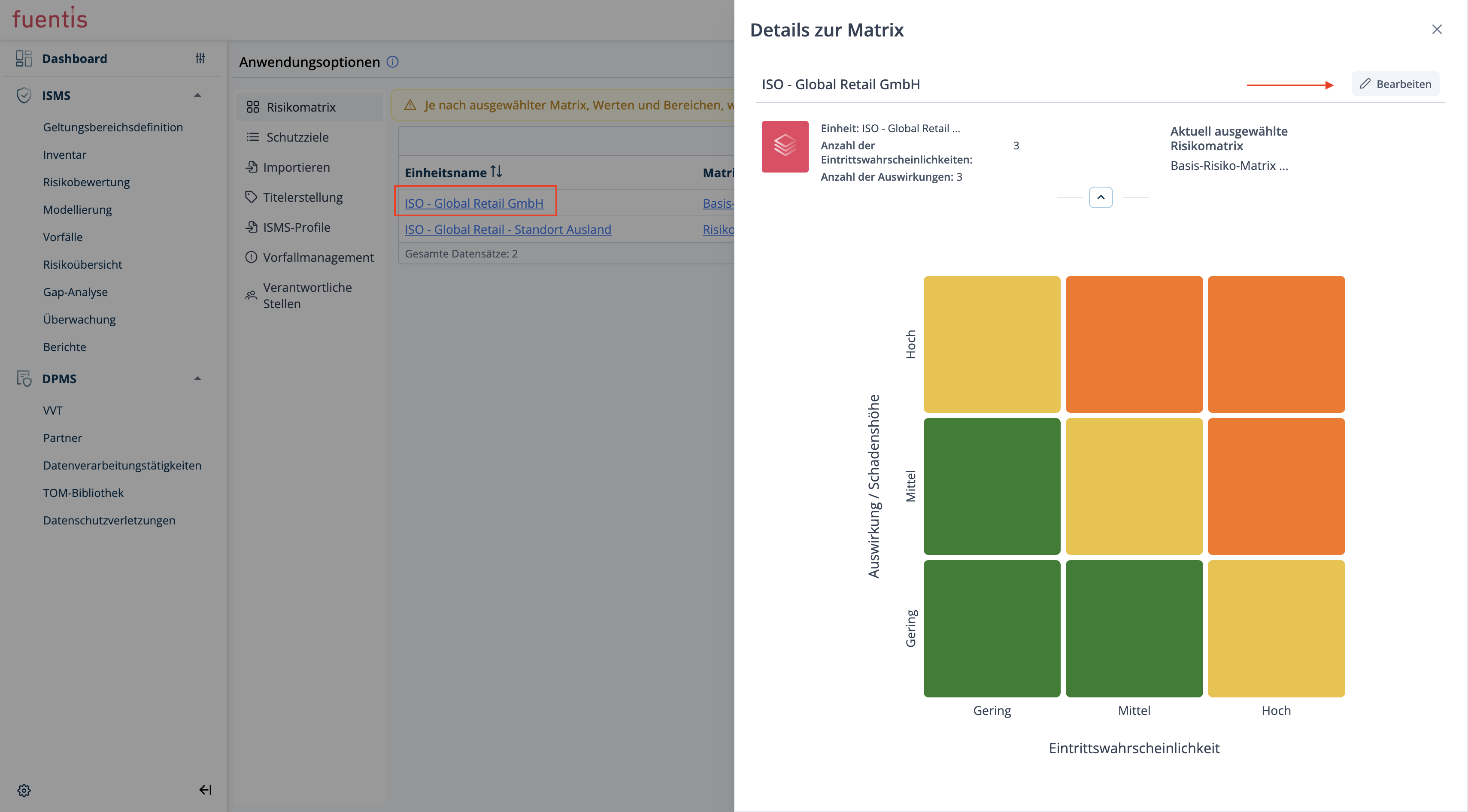

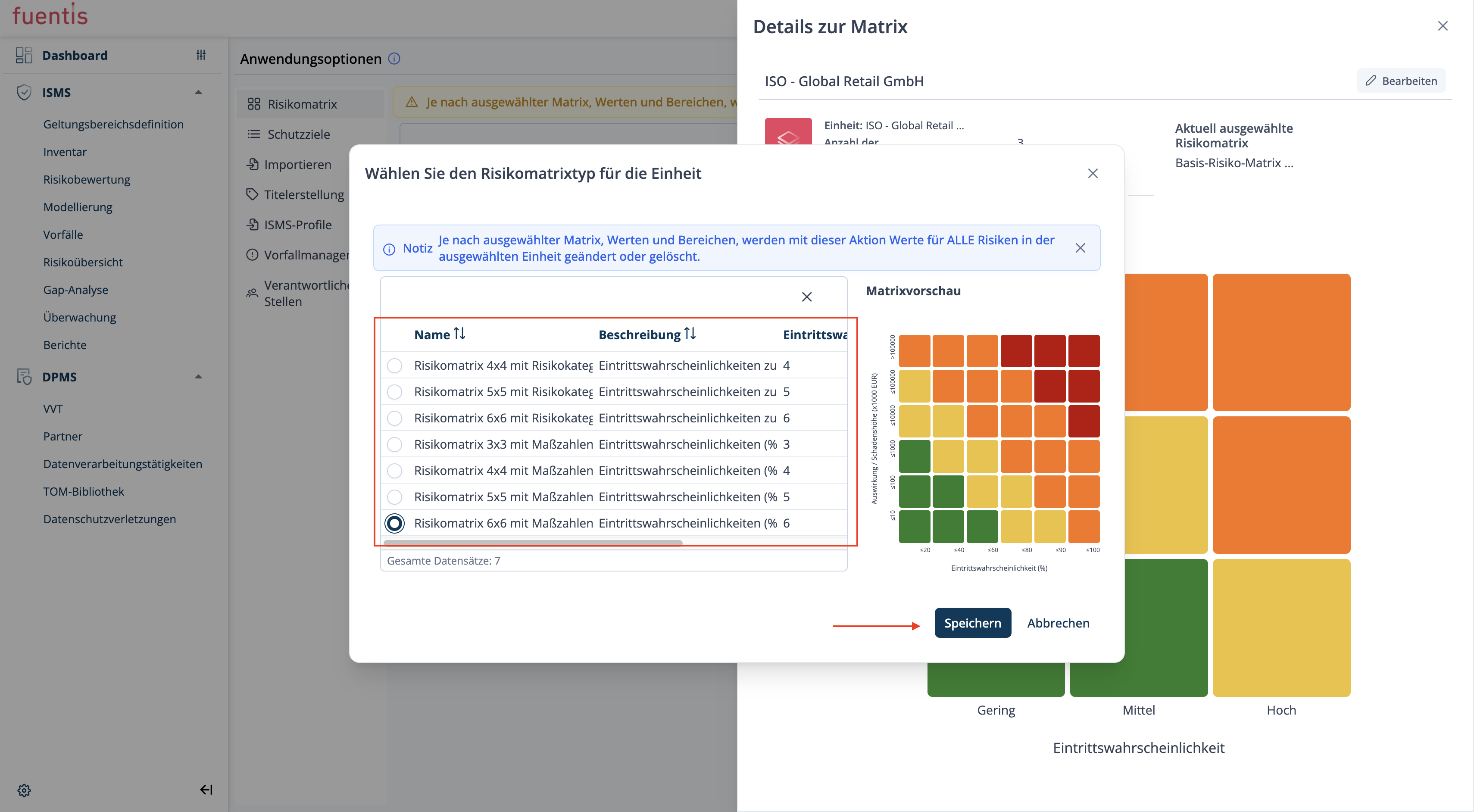

3. Risikomatrix-Konfiguration

Einstellungsmöglichkeiten

Die Risikomatrix ist das zentrale Element zur Risikobewertung. In den Anwendungsoptionen können Sie:

Matrix-Dimensionen anpassen:

- 3x3, 4x4, 5x5 oder 6x6 Matrix wählbar

- Anpassung an organisationsspezifische Anforderungen

- Übersetzungen für alle Matrix-Größen verfügbar (außer bei einigen Versionen für 5x5)

Wertebereiche konfigurieren:

- Eintrittswahrscheinlichkeit: Prozentuale oder qualitative Skalen

- Schadenshöhe/Auswirkung: Monetäre Werte oder Kategorien

- Risikokategorien: Definition von Akzeptanzbereichen

4. Import-Funktionalitäten

Verfügbare Import-Optionen

GRC-Import:

- Migration von bestehendem GRC-System

- Übernahme von Risikodaten und Maßnahmen

- Mapping auf fuentis Suite 4-Strukturen

Verinice-Import:

- Datenübernahme aus verinice.PRO

- Erhalt der Verknüpfungen zwischen Objekten

- Automatische Zuordnung zu Katalogen

Import-Prozess:

- Anwendungsoptionen → Import

- Import-Typ wählen (GRC oder Verinice)

- Klick auf "Import"

- Katalog und Einheit auswählen

- Datei über "Durchsuchen" hochladen

- "Importieren" zur Ausführung

Hinweis: Bitte sprechen Sie uns bei Migrations oder Import-Projekt gerne an.

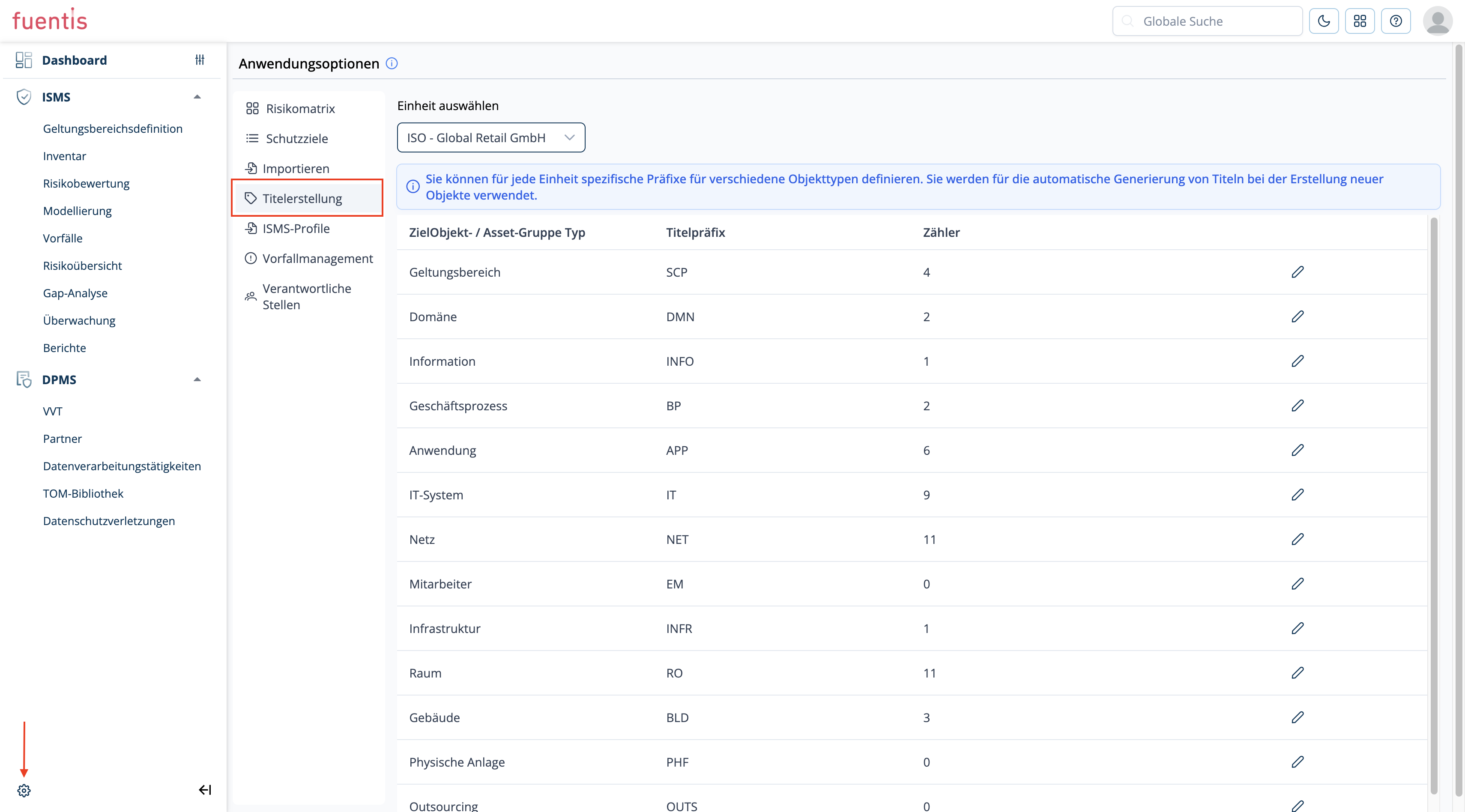

5. Automatische Titel-Generierung

Funktionsweise

Die automatische Titel-Generierung ermöglicht:

- Einheitliche Bezeichnungen für Zielobjekte

- Entity-spezifische Präfixe für verschiedene Objekttypen

- Automatische Zähler für fortlaufende Nummerierung

Konfiguration:

- Zugriff: Anwendungsoptionen → Titelerstellung

- Berechtigung: Rolle "Titel-Präfixe verwalten" erforderlich

- Einstellungen pro Entity:

- Objekttyp (TargetObject/Asset Group Type)

- Titelpräfix

- Zählerstand

Beispiel-Konfiguration:

IT-System: IT-SYS-[001]

Netzwerk: NET-[001]

Raum: RAUM-[001]

Prozess: PROC-[001]

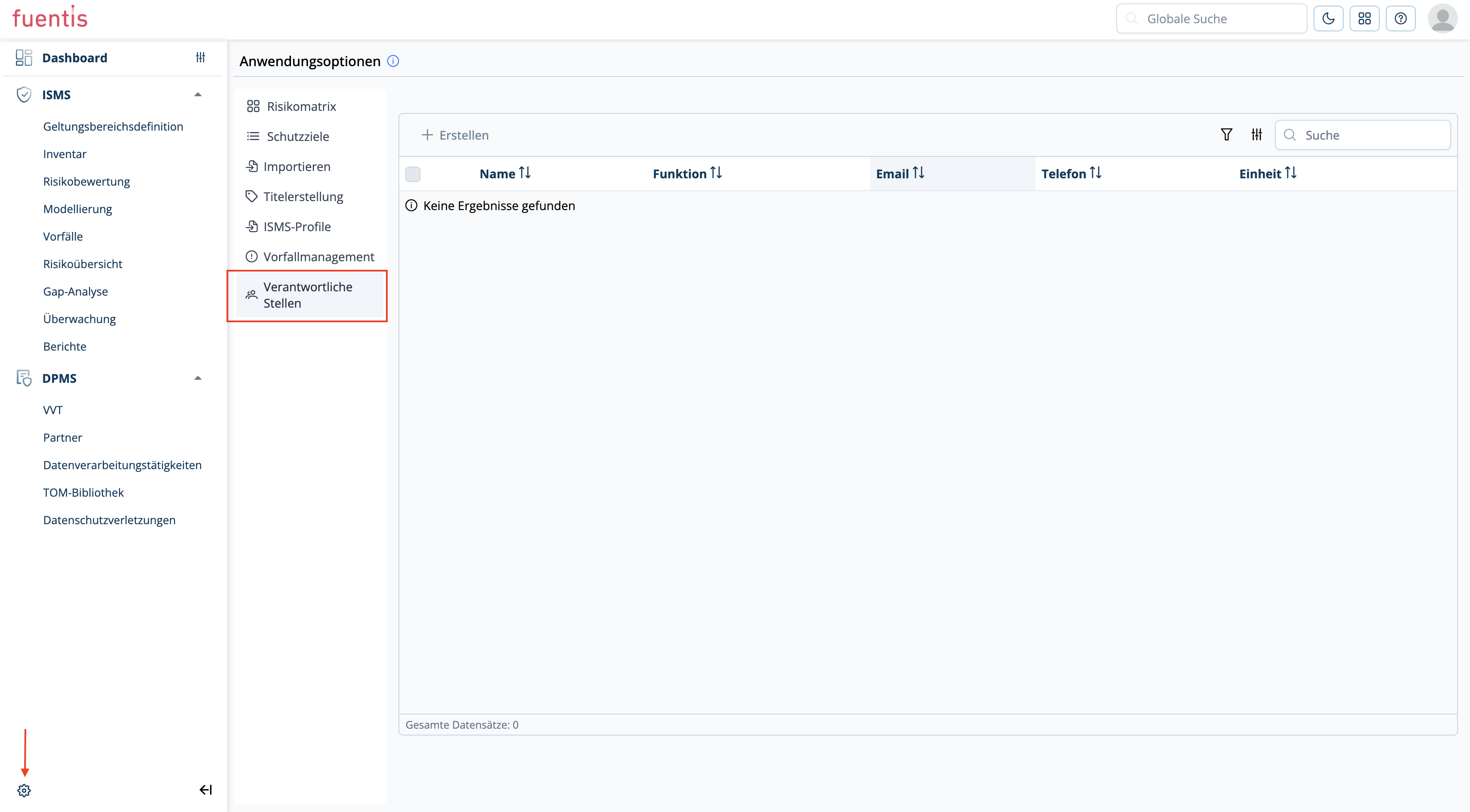

6. Verantwortliche Stellen

Bedeutung und Zweck

Verantwortliche Stellen bilden die Governance-Struktur des ISMS ab und definieren klare Verantwortlichkeiten:

- Rollen-Zuweisung: Zuordnung von Personen zu Funktionen im ISMS

- Entscheidungsträger: Definition von Genehmigern und Ansprechpartnern

- Nachvollziehbarkeit: Dokumentation von Verantwortlichen für Audit und Compliance

- Workflow-Integration: Automatische Benachrichtigung bei Genehmigungsprozessen

- Verwaltung von Verantwortlichen Stellen

- Zugriff auf die Konfiguration

Name (erforderlich): Vollständiger Name der Person

Funktion: Berufliche Rolle oder Position (z. B. ISMS-Leiter, IT-Sicherheitsbeauftragter)

Telefon: Telefonnummer für direkte Kontaktaufnahme

Email (erforderlich): E-Mail-Adresse für Benachrichtigungen

Einheit (erforderlich): Organisatorische Zuordnung (Dropdown Einheiten)

Praktische Anwendung:

- Benachrichtigungen werden an die hinterlegte E-Mail versendet

- Die Einheit-Zuordnung ermöglicht organisationsspezifische Zuständigkeiten

- Besonders wichtig für Risikoakzeptanzen und Maßnahmengenehmigungen

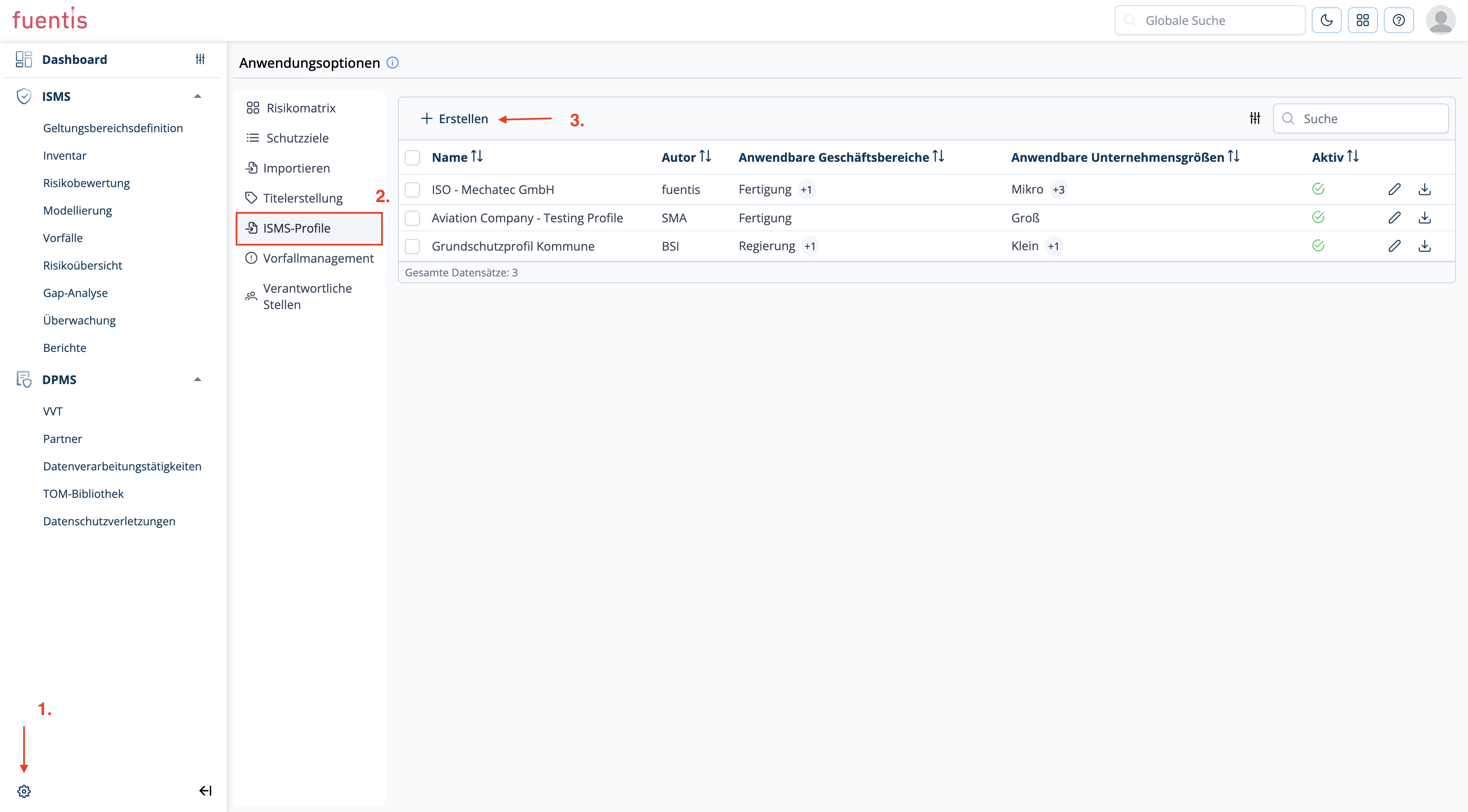

7. ISMS-Profile

Zweck und Nutzen

ISMS-Profile ermöglichen die Verwaltung verschiedener Security-Konfigurationen für unterschiedliche Kontexte:

- Multi-Mandanten-Support: Separate Profile für verschiedene Organisationen oder Abteilungen

- Best-Practice-Templates: Vordefinierte Profile für Standards (ISO 27001, BSI-Grundschutz)

- Schnelle Implementierung: Standardkonfigurationen für neue Projekte oder Standorte

- Compliance-Variationen: Profile angepasst an regulatorische Anforderungen

- Struktur und Verwaltung von ISMS-Profilen

- Zugriff auf die Konfiguration:

- Wechseln Sie ins ISMS-Modul

- Klicken Sie auf das Zahnrad-Symbol (unten links) für Anwendungsoptionen

- Navigieren Sie zu "ISMS-Profile"

- Profil-Eigenschaften (bearbeitbar):

- Name (erforderlich): Bezeichnung des Profils (z. B. "ISO - Mechatec GmbH")

- Autor: Ersteller oder Verantwortlicher des Profils

- Anwendbare Geschäftsbereiche: Kategorien wie Fertigung, IT-Services, Dienstleistungen

- Anwendbare Unternehmensgrößen: Größenklassen (Mikro, Klein, Mittel, Groß) für die das Profil relevant ist

- Aktiv: Toggle zum Aktivieren/Deaktivieren des Profils

- Beschreibung: Dokumentation des Profil-Zwecks und Anwendungsbereichs

- Hochladen: ZIP-Datei mit Profil-Konfiguration und Katalogen

Vorteile

- Schnelle Implementierung für neue Organisationseinheiten

- Compliance-Vorlagen für regulierte Branchen

- Standardisierte Bewertungskriterien und Risikomatrizen

- Export und Import von Konfigurationen zwischen Systemen

Hinweis: Achtung diese Funktion steht nur Professional-Kunden oder Enterprise-Kunden zur Verfügung.

Hinweis: Sie können jeden Scope als Profil downloaden.

8. Vorfallmanagement

Hier können Sie je Einheit die White- und Blacklist der E-Mails steuern und eintragen von denen Sie Incidents erhalten möchten.

Glossar

ISMS: Information Security Management System - Managementsystem für Informationssicherheit

Schutzziel: Sicherheitsziel zum Schutz von Informationen (Vertraulichkeit, Integrität, Verfügbarkeit)

Risikomatrix: Zweidimensionale Darstellung zur Bewertung von Risiken basierend auf Eintrittswahrscheinlichkeit und Auswirkung

TOG: Target Object Group - Zielobjektgruppe als Strukturelement im ISMS

Entity: Organisationseinheit innerhalb der fuentis Suite

Scope: Geltungsbereich des ISMS

SLA: Service Level Agreement - Vereinbarung über Verfügbarkeiten

Kernaussagen auf einen Blick

- Schutzziele sind fundamental: Die Definition und Gewichtung der Schutzziele beeinflusst das gesamte ISMS - planen Sie Änderungen sorgfältig.

- Risikomatrix-Größe bewusst wählen: Die Matrix-Dimension sollte zur Organisationsgröße und Risikokomplexität passen - mehr Detail bedeutet auch mehr Aufwand.

- Import gut vorbereiten: Datenqualität vor dem Import sicherstellen spart Zeit und vermeidet Fehler im produktiven System.

- Automatisierung nutzen: Die automatische Titel-Generierung schafft Konsistenz und spart Zeit bei der Objekterstellung.

- Performance im Blick behalten: Bei großen Datenmengen und komplexen Matrizen auf ausreichende Systemressourcen achten.