Modellierung

In der modernen Arbeitswelt sind Informationen zu einer kritischen Ressource geworden. Ihr Schutz ist nicht nur eine technische Herausforderung, sondern eine strategische Notwendigkeit für jede Organisation. Die ISMS-Modellierung (Information Security Management System) bildet das Herzstück eines systematischen Ansatzes zur Informationssicherheit.

Warum ist die ISMS-Modellierung relevant?

Informationen repräsentieren das "Wissen" einer Organisation – eine essenzielle Ressource für moderne Managementsysteme. Die strukturierte Modellierung von Sicherheitsanforderungen ermöglicht es:

- Compliance-Anforderungen systematisch zu erfüllen (ISO 27001, BSI IT-Grundschutz)

- Sicherheitsrisiken objektbezogen zu bewerten und zu behandeln

- Schutzmaßnahmen zielgerichtet auf Assets (TOGs) und Geltungsbereiche anzuwenden

- Audit-Fähigkeit durch nachvollziehbare Dokumentation sicherzustellen

Kernkonzepte der ISMS-Modellierung

Die vier Säulen der Sicherheitsmodellierung

Die ISMS-Modellierung basiert auf vier zentralen Sicherheitsobjekten, die aufeinander aufbauen:

Achtung: Dieses Vorgehen orientiert sich an beiden Standards (ISO) und BSI - Sie können jedoch auch die entsprechenden Funktionen jeweils weglassen.

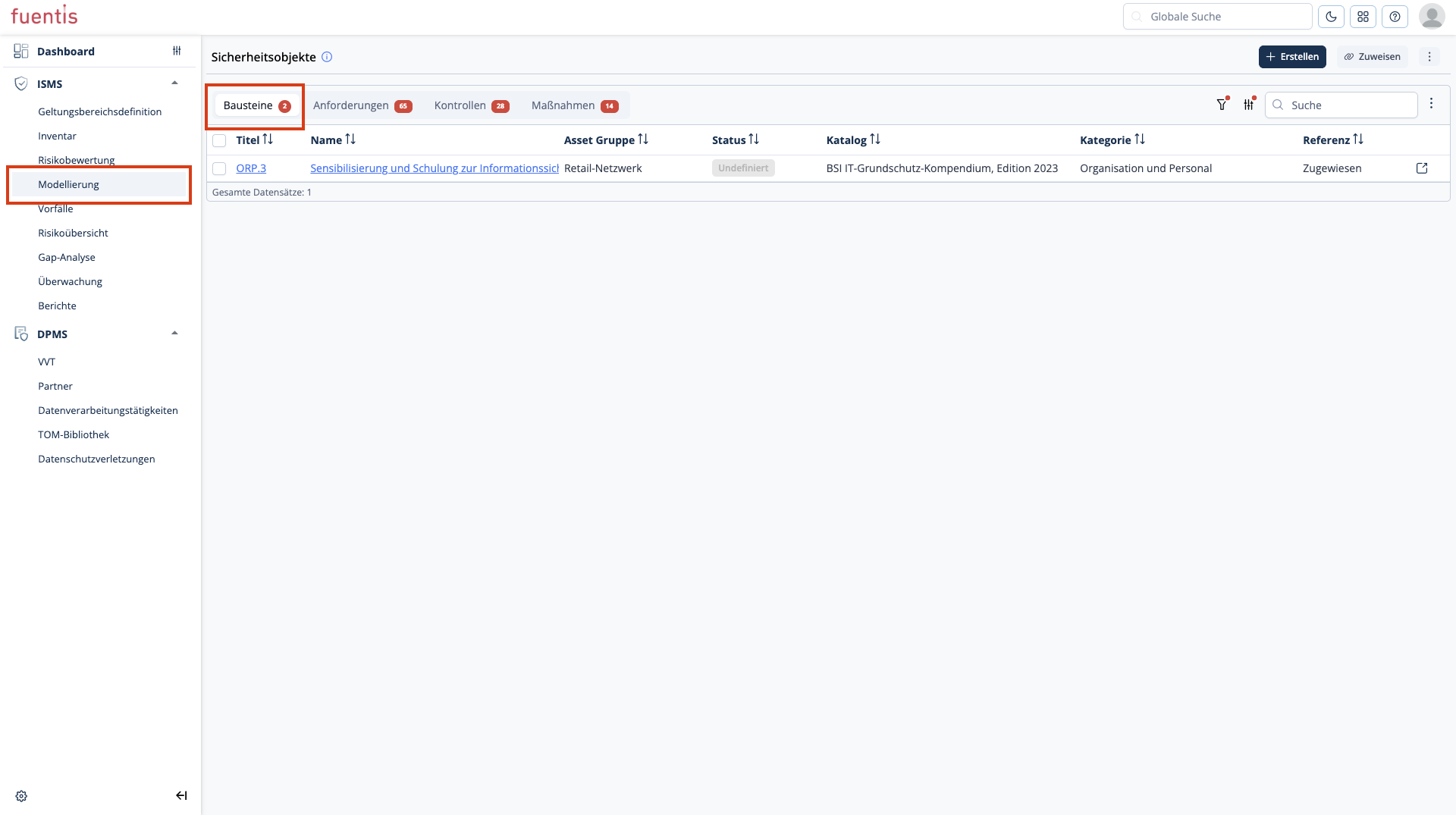

1. Bausteine (Modules)

Bausteine sind thematische Gruppierungen von Sicherheitsanforderungen, Gefährdungen und Maßnahmen.

Eigenschaften:

- Kategorisierung nach Schutzbereichen (z.B. Netzwerksicherheit, Zugriffskontrolle)

- Verknüpfung mit TOGs (Target Objects) und Scopes

- Automatische Statusberechnung basierend auf verknüpften Anforderungen

- Audit-Tracking mit Dokumentation von Prüfzyklen

2. Anforderungen (Requirements)

Konkrete Sicherheitsvorgaben, die erfüllt werden müssen, um den Schutz zu gewährleisten.

Eigenschaften:

- Detaillierte Beschreibung der Sicherheitsvorgabe

- Implementierungsstatus (Umgesetzt, Teilweise, Nicht umgesetzt, Verzichtbar)

- Verknüpfung mit Prüffragen für Audits

- Zuordnung zu übergeordneten Bausteinen

3. Maßnahmen (Measures)

Praktische Umsetzungsschritte zur Erfüllung der Anforderungen.

Eigenschaften:

- Konkrete Handlungsanweisungen

- Verantwortlichkeitszuordnung

- Zeitliche Planung und Priorisierung

- Verknüpfung mit mehreren Anforderungen möglich

4. Kontrollen (Controls)

Überprüfungsmechanismen zur Validierung der Maßnahmenumsetzung.

Eigenschaften:

- Prüfkriterien und -methoden

- Audit-Zyklen und Nachweisführung

- Wirksamkeitsbewertung

- Integration in das kontinuierliche Verbesserungsmanagement

Statusberechnung und Bewertungslogik

Die fuentis Suite verwendet eine intelligente Statusberechnung, die den Umsetzungsgrad automatisch aggregiert:

Statuslogik für Bausteine

- UNDEFINIERT: Mindestens ein verknüpftes Element hat undefinierten Status

- IMPLEMENTIERT: Alle verknüpften Elemente sind implementiert oder verzichtbar

- NICHT IMPLEMENTIERT: Alle verknüpften Elemente sind nicht implementiert

- TEILWEISE: Gemischter Implementierungsstatus (Standardfall)

Praxis-Tipp: Die automatische Statusberechnung ermöglicht eine Echtzeit-Übersicht über den Sicherheitsstatus. Nutzen Sie Dashboard-Ansichten für Management-Reporting!

HInweis: Bausteine berechnen sich aus dem gesamten Status aller verknüpften Anforderungen und Maßnahmen.

Kaskadierung der Bewertung

Der Status propagiert sich von unten nach oben:

- Maßnahmen → Anforderungen

- Anforderungen → Bausteine

- Bausteine → TOG/Scope-Gesamtstatus

Diese Kaskadierung gewährleistet, dass der Gesamtstatus immer den schwächsten Punkt reflektiert (konservatives Prinzip).

Hinweis: Sie können die Kette auch direkt bei Anforderungen und Maßnahmen abkürzen.

Arbeiten mit der Security Check Phase

Zugriffssteuerung und Berechtigungen

Der Zugriff auf die Modellierungsphase wird über ein granulares Berechtigungssystem gesteuert:

Globale Rolle:

- ISMS_SECURITY_CHECK_ACCESS: Grundvoraussetzung für den Zugriff

Funktionsspezifische Berechtigungen:

- Modules: Read, Create, Edit, Delete, Add Reference

- Requirements: Read, Create, Edit, Delete, Convert to Custom

- Measures: Read, Create, Edit, Delete, Link

- Controls: Read, Edit, Delete

- Review Questions: Create, Edit, Delete

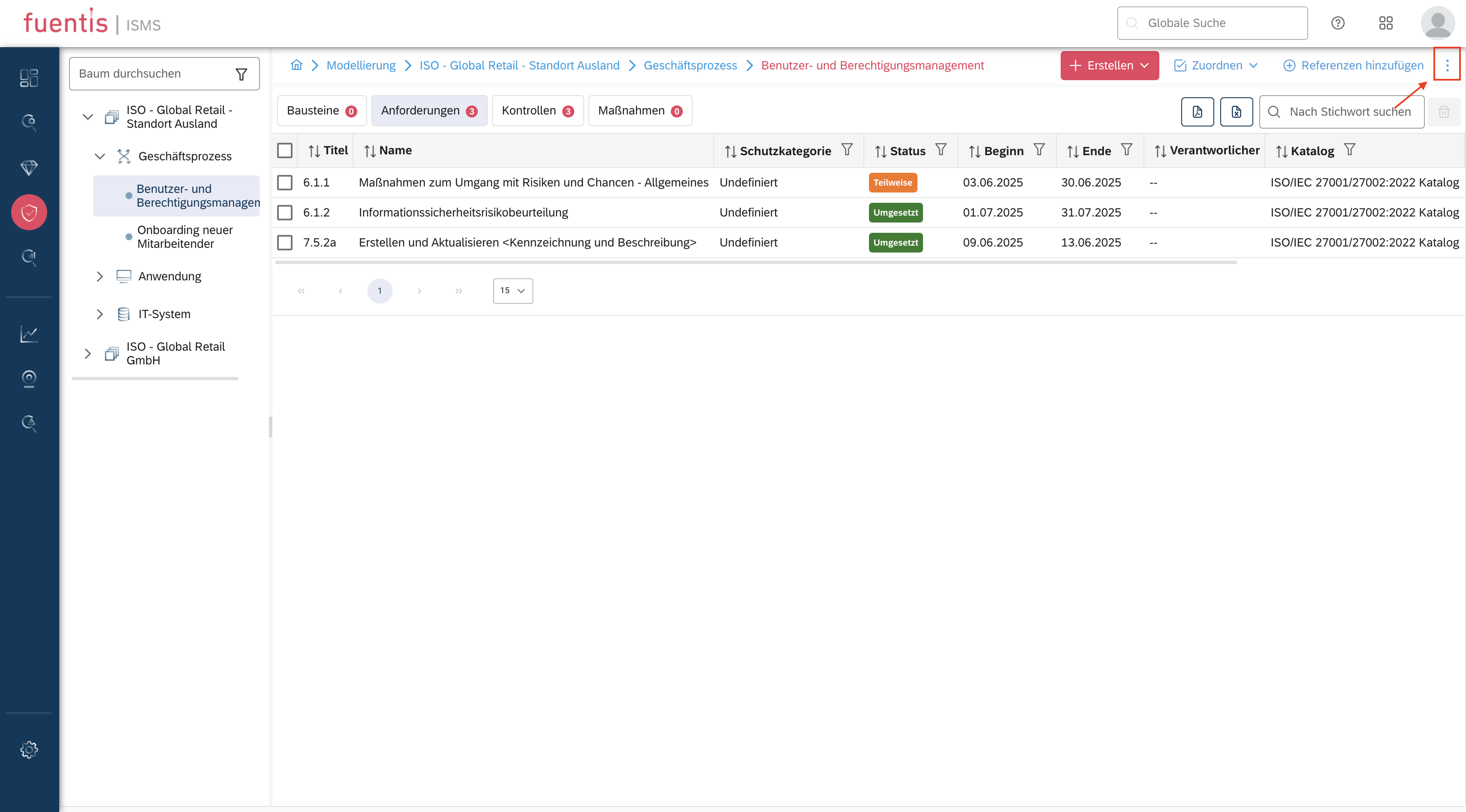

Objektzuordnung und Referenzierung

Ein zentrales Feature ist die flexible Objektzuordnung:

Direkte Zuordnung:

- Katalog-basierte Objekte aus Standards (ISO, BSI)

- Benutzerdefinierte Objekte für spezifische Anforderungen

Referenzierung:

- Wiederverwendung bereits zugeordneter Objekte

- Cross-TOG-Referenzen für konsistente Anforderungen

- Vermeidung von Redundanzen

Praxis-Tipp: Nutzen Sie Referenzen für unternehmensweite Anwendung! Einmal definiert, mehrfach angewendet.

Prüffragen und Audit-Integration

Prüffragen (Review Questions) bilden die Brücke zwischen Anforderungen und Audits:

Funktionsweise:

- Definition spezifischer Prüfkriterien pro Anforderung

- Strukturierte Erfassung von Audit-Ergebnissen

- Nachweisdokumentation und Belegverwaltung

- Automatische Maßnahmenableitung bei Abweichungen

Best Practices für die Umsetzung

1. Strukturiertes Vorgehen

Phase 1: Grundlagenmodellierung

- TOG-Strukturierung und Scope-Definition

- Auswahl relevanter Standard-Bausteine

- Initiale Statuserhebung

Phase 2: Detaillierung

- Anforderungsanpassung an Organisationskontext

- Definition spezifischer Maßnahmen

- Verantwortlichkeitszuordnung

Phase 3: Operationalisierung

- Implementierung der Maßnahmen

- Einrichtung von Kontrollen

- Audit-Planung

2. Katalog vs. Custom Objects

Wann Standard-Kataloge nutzen?

- Basis-Compliance mit ISO/BSI

- Branchenstandards

- Schneller Start

Wann Custom Objects erstellen?

- Organisationsspezifische Anforderungen

- Branchenspezifika

- Interne Policies

3. Export/Import-Workflow

Die Offline-Bearbeitung ermöglicht:

- Bulk-Updates in Excel

- Review-Prozesse ohne Systemzugriff

- Archivierung für Compliance-Nachweise

Workflow:

- Export der relevanten Sicherheitsobjekte (z.B. Bausteine)

- Offline-Bearbeitung in strukturiertem Format

- Validierung vor Re-Import

- Import mit automatischer Konsistenzprüfung

Wichtig: Der Import kann nur fehlerfrei verlaufen, wenn die exportierte Datei, bei der Zielobjekt-Gruppe importiert wird, wo sie auch exportiert wurde.

Praxis-Tipp: Nutzen Sie den Export für Quartals-Reviews! Stakeholder können Änderungen in gewohnter Excel-Umgebung vornehmen.

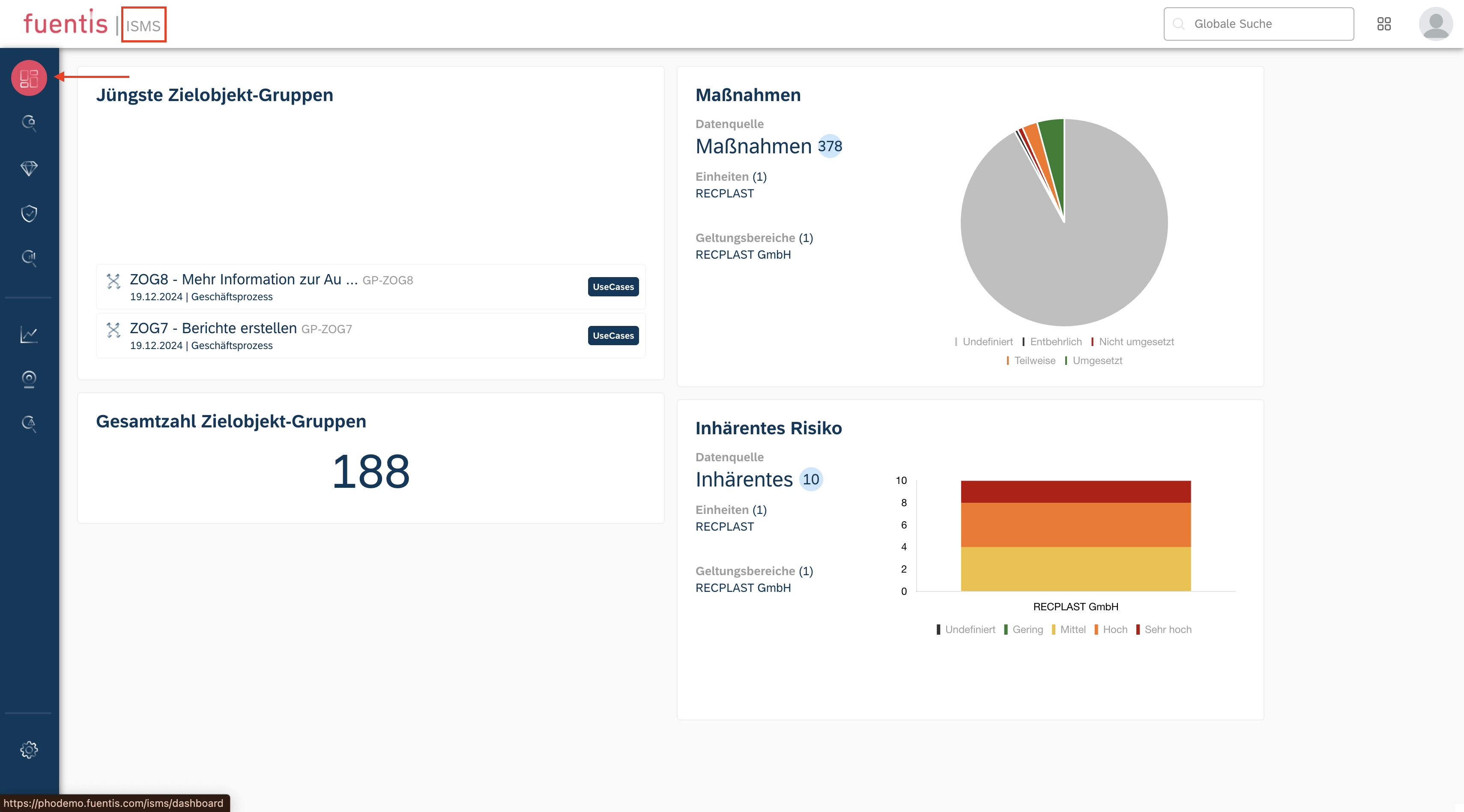

So unterstützt die fuentis Suite

Die fuentis Suite bietet eine integrierte Umgebung für die ISMS-Modellierung:

Automation & Effizienz

- Automatische Statusberechnung reduziert manuellen Aufwand

- Bulk-Operationen für effiziente Massenpflege

- Template-basierte Objekterstellung

Collaboration & Workflow

- Rollenbasierte Zugriffe für verteilte Teams

- Kommentarfunktionen für Abstimmungen

- Versionierung für Nachvollziehbarkeit

Reporting & Compliance

- Dashboard-Visualisierungen für Management

- Compliance-Reports für Auditoren

- Export-Funktionen für externe Stakeholder

Glossar

TOG (Target Object Group): Gruppierung von Assets mit ähnlichen Sicherheitsanforderungen

Scope: Geltungsbereich des ISMS, definiert organisatorische und technische Grenzen

Security Object (SO): Oberbegriff für Bausteine, Anforderungen, Maßnahmen und Kontrollen

Custom Object: Benutzerdefiniertes Sicherheitsobjekt außerhalb von Standard-Katalogen

Review Question (RQ): Strukturierte Prüffrage zur Audit-Durchführung

Kernaussagen auf einen Blick

✓ Strukturierte Sicherheit: Die ISMS-Modellierung transformiert abstrakte Sicherheitsanforderungen in konkrete, nachvollziehbare Maßnahmen

✓ Automatisierte Compliance: Durch Katalog-Integration und Statusberechnung wird Compliance-Management effizient und transparent

✓ Flexible Anpassung: Die Kombination aus Standard-Katalogen und Custom Objects ermöglicht maßgeschneiderte Sicherheitskonzepte

✓ Audit-Ready: Integrierte Prüffragen und Nachweisführung gewährleisten jederzeitige Audit-Bereitschaft

✓ Kontinuierliche Verbesserung: Die Verknüpfung von Anforderungen, Maßnahmen und Kontrollen schafft einen geschlossenen Verbesserungskreislauf