Gap-Analyse (Grundlinie/SoA)

Die Gap-Analyse und das Statement of Applicability (SoA) (Grundlinie) bilden das strategische Fundament für den erfolgreichen Aufbau eines Informationssicherheitsmanagementsystems (ISMS). Diese systematischen Werkzeuge ermöglichen es Organisationen, den aktuellen Sicherheitsstatus objektiv zu bewerten und einen klaren Fahrplan zur Erreichung der angestrebten Zertifizierung zu entwickeln.

Warum sind diese Instrumente unverzichtbar? In der komplexen Landschaft der Informationssicherheit schaffen sie Transparenz über vorhandene Schutzmaßnahmen und identifizieren präzise, wo Handlungsbedarf besteht. Dies spart nicht nur Zeit und Ressourcen, sondern minimiert auch das Risiko von Compliance-Verstößen und Sicherheitslücken.

Die Gap-Analyse: Systematische Bestandsaufnahme

Definition und Zweck

Eine Gap-Analyse im ISMS-Kontext ist eine strukturierte Methode zur Identifikation der Differenz zwischen dem aktuellen Sicherheitsniveau einer Organisation und den Anforderungen eines spezifischen Standards (ISO 27001, BSI IT-Grundschutz oder branchenspezifische Vorgaben).

Kernziele der Gap-Analyse

1. Ist-Zustand erfassen

- Dokumentation bestehender Sicherheitsmaßnahmen

- Bewertung der Wirksamkeit implementierter Controls

- Identifikation informeller Sicherheitspraktiken

Hinweis: Dies wird im Modul Security-Check/ Modellierung vollzogen.

2. Soll-Anforderungen definieren

- Systematischer Abgleich mit Normvorgaben

- Berücksichtigung rechtlicher und vertraglicher Anforderungen

- Integration branchenspezifischer Best Practices

3. Lücken identifizieren

- Kategorisierung nach Kritikalität

- Risikobewertung fehlender Maßnahmen

- Priorisierung nach Umsetzungsaufwand

Hinweis: Dies wird im Modul Risikoanalyse erledigt.

4. Maßnahmenplan entwickeln

- Konkrete Handlungsempfehlungen

- Ressourcenplanung und Budgetierung

- Zeitliche Roadmap zur Zertifizierungsreife

Hinweis: Dies ist im Modul Risikomonitoring einsehbar (Risk Treatment Plan)

Durchführungsmethodik

Die Gap-Analyse folgt einem strukturierten Prozess:

Phase 1: Vorbereitung

- Scope-Definition und Systemgrenzen festlegen

- Projektteam zusammenstellen

- Relevante Dokumentation sammeln

Phase 2: Erhebung

- Interviews mit Prozessverantwortlichen

- Sichtung vorhandener Richtlinien und Verfahren

- Technische Überprüfung der IT-Infrastruktur

Phase 3: Bewertung

- Abgleich mit Normkatalog

- Reifegradbewertung der Controls

- Dokumentation der Abweichungen

Phase 4: Ergebnisaufbereitung

- Erstellung des Gap-Analyse-Berichts

- Visualisierung der Ergebnisse

- Ableitung des Maßnahmenkatalogs

Praxis-Tipp: Führen Sie die Gap-Analyse iterativ durch. Eine initiale Grobanalyse verschafft schnell einen Überblick, während nachfolgende Detailanalysen spezifische Bereiche vertiefen.

Statement of Applicability (SoA): Das Herzstück der ISO 27001

Konzept und Bedeutung

Das Statement of Applicability ist ein zentrales Dokument im ISO 27001 ISMS, das alle 93 Controls aus Anhang A der Norm auflistet und für jede einzelne Maßnahme dokumentiert:

- Anwendbarkeit: Ist die Kontrolle für die Organisation relevant?

- Begründung: Warum wurde diese Entscheidung getroffen?

- Umsetzungsstatus: Wie ist der aktuelle Implementierungsgrad?

- Referenzen: Verweis auf unterstützende Dokumente und Nachweise

Funktionen des SoA

1. Nachweis der Risikobehandlung

Das SoA dokumentiert, wie identifizierte Risiken durch spezifische Controls adressiert werden. Es schafft die Verbindung zwischen Risikoanalyse und Maßnahmenumsetzung.

2. Zertifizierungsgrundlage

Auditoren nutzen das SoA als Prüfgrundlage. Es definiert den Scope der Zertifizierung und dient als Checkliste während des Audits.

3. Kommunikationsinstrument

Das SoA macht Sicherheitsentscheidungen transparent und nachvollziehbar für Management, Auditoren und Stakeholder.

4. Compliance-Nachweis

Es demonstriert die systematische Auseinandersetzung mit allen relevanten Sicherheitsaspekten und begründet bewusste Entscheidungen.

Erstellung und Pflege des SoA

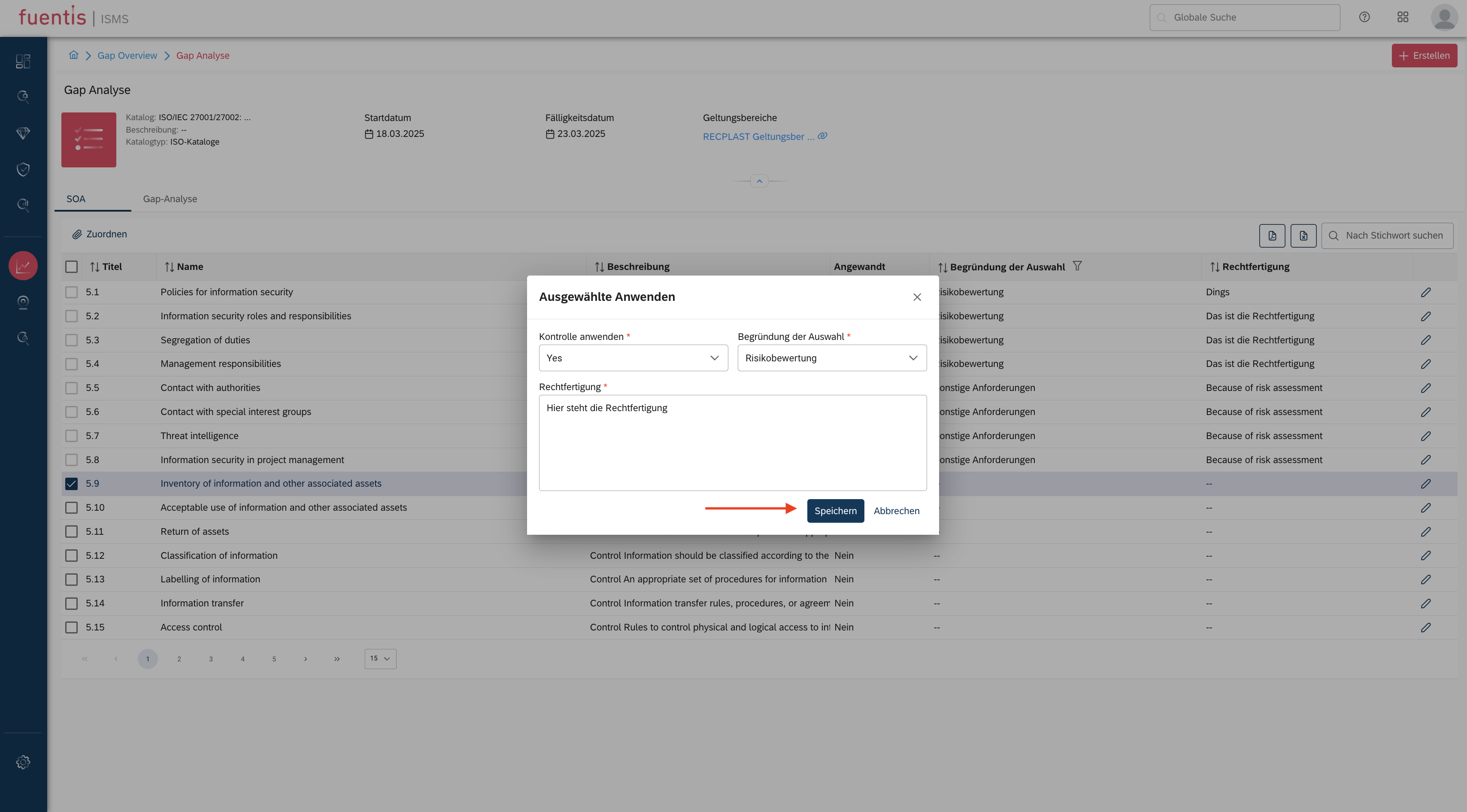

Schritt 1: Control-Bewertung

Jede der 93 Controls aus ISO 27001 Anhang A wird einzeln bewertet:

- Relevanz für das Geschäftsmodell prüfen

- Risikobezug herstellen

- Kosten-Nutzen-Analyse durchführen

Schritt 2: Begründung dokumentieren

- Bei Anwendung: Wie wird die Control umgesetzt?

- Bei Nicht-Anwendung: Warum ist sie nicht relevant?

- Kompensatorische Maßnahmen beschreiben

Schritt 3: Status festlegen

- Vollständig implementiert

- Teilweise implementiert (mit Zeitplan)

- Geplant (mit Meilensteinplan)

- Nicht anwendbar (mit Begründung)

Schritt 4: Kontinuierliche Aktualisierung

- Regelmäßige Reviews (mindestens jährlich)

- Anpassung bei Änderungen im Scope

- Integration neuer Risiken und Bedrohungen

Praxis-Tipp: Nutzen Sie eine Versionskontrolle für Ihr SoA. Dokumentieren Sie Änderungen nachvollziehbar, um die Entwicklung Ihres ISMS transparent zu machen.

Integration von BSI IT-Grundschutz

Besonderheiten beim IT-Grundschutz

Während ISO 27001 einen risikobasierten Ansatz verfolgt, arbeitet der BSI IT-Grundschutz mit Bausteinen und vordefiniertem Schutzbedarf:

Basis-Absicherung

- Standardisierte Maßnahmen für normalen Schutzbedarf

- Schnelle Umsetzung durch Baustein-Katalog

- Geeignet für typische IT-Infrastrukturen

Standard-Absicherung

- Erweiterte Maßnahmen für höheren Schutzbedarf

- Zusätzliche organisatorische Controls

- Detailliertere Dokumentationsanforderungen

Kombinierter Ansatz

Viele Organisationen nutzen einen hybriden Ansatz:

- IT-Grundschutz für die IT-Infrastruktur

- ISO 27001 für organisationsweite Prozesse

- Branchenstandards für spezifische Anforderungen

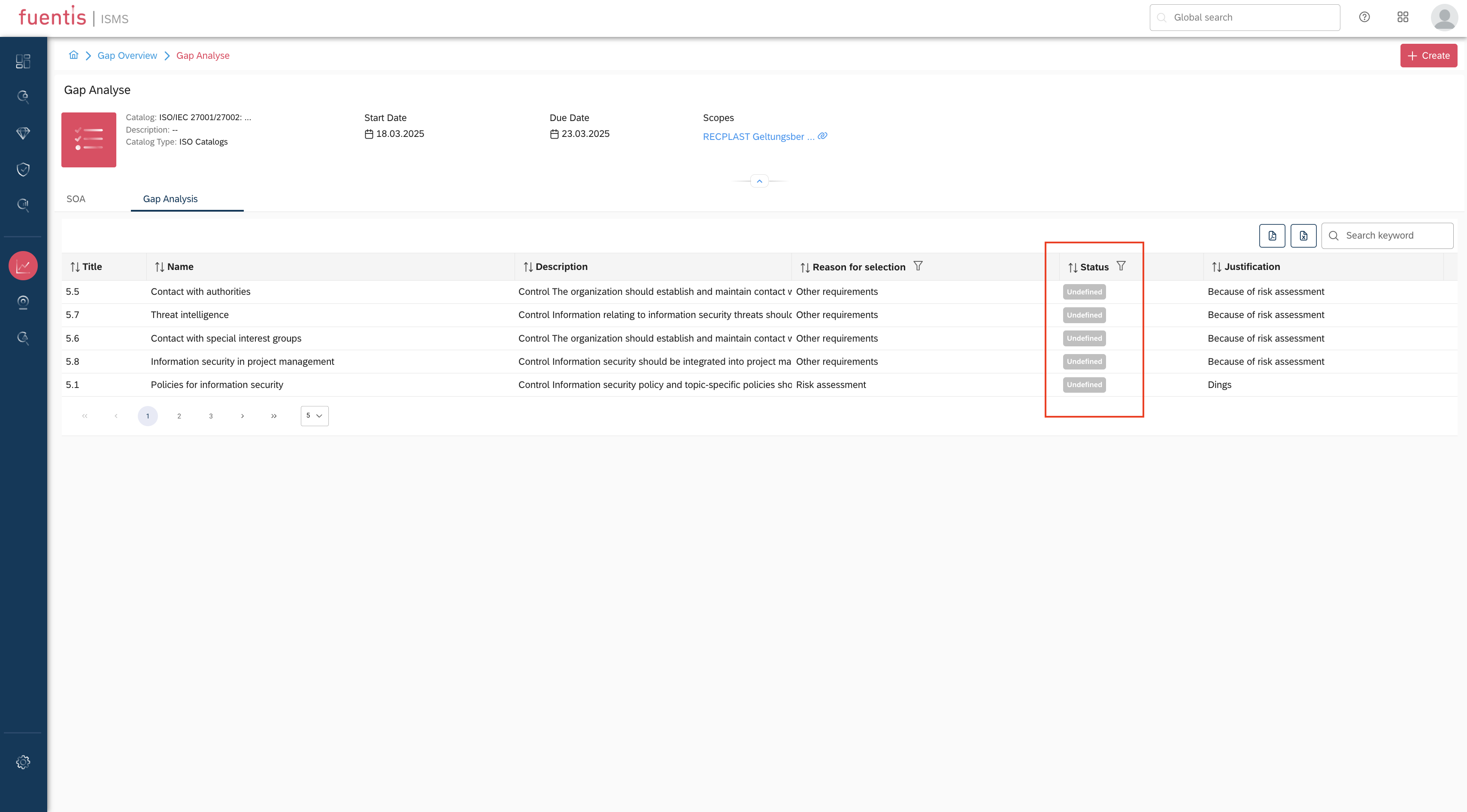

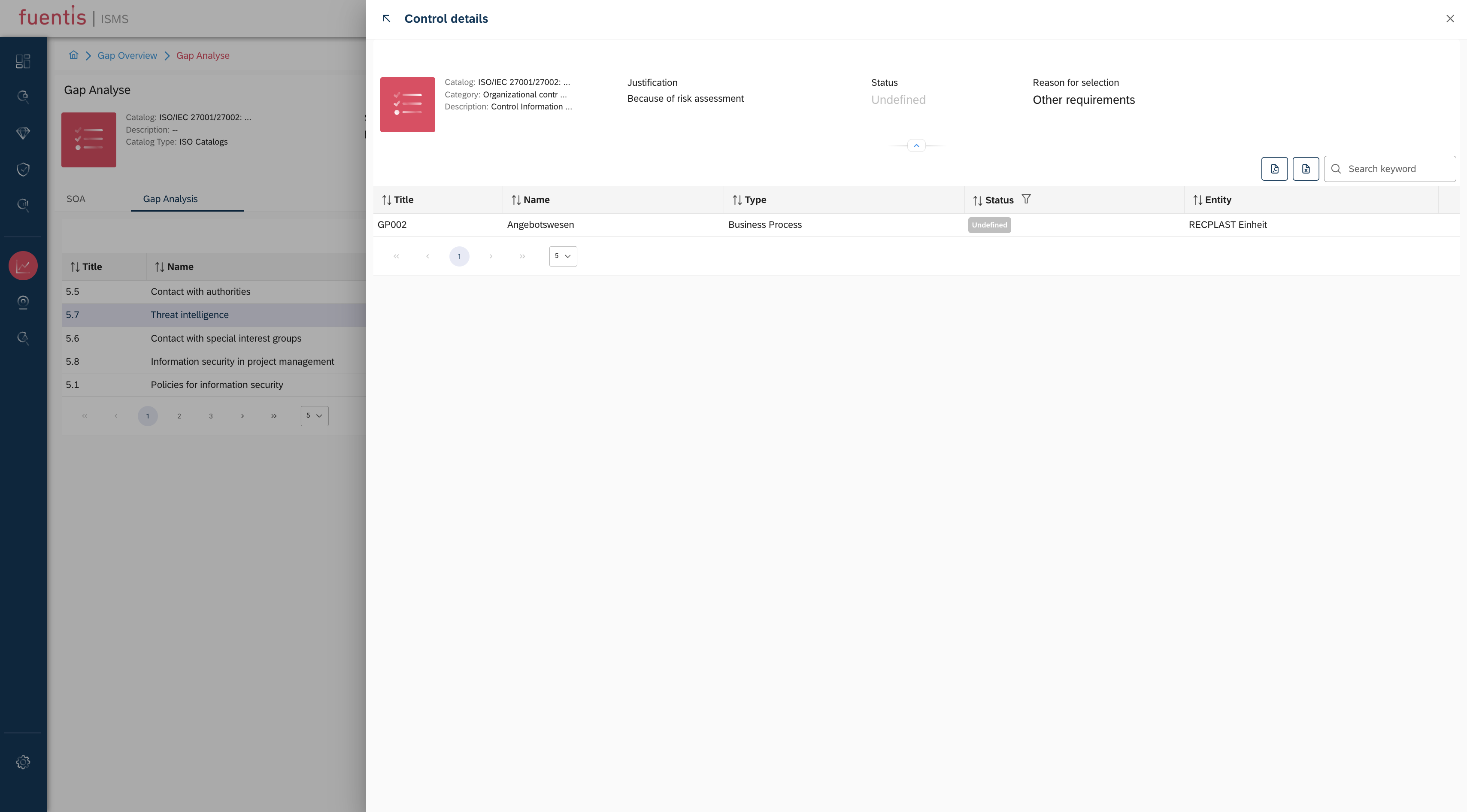

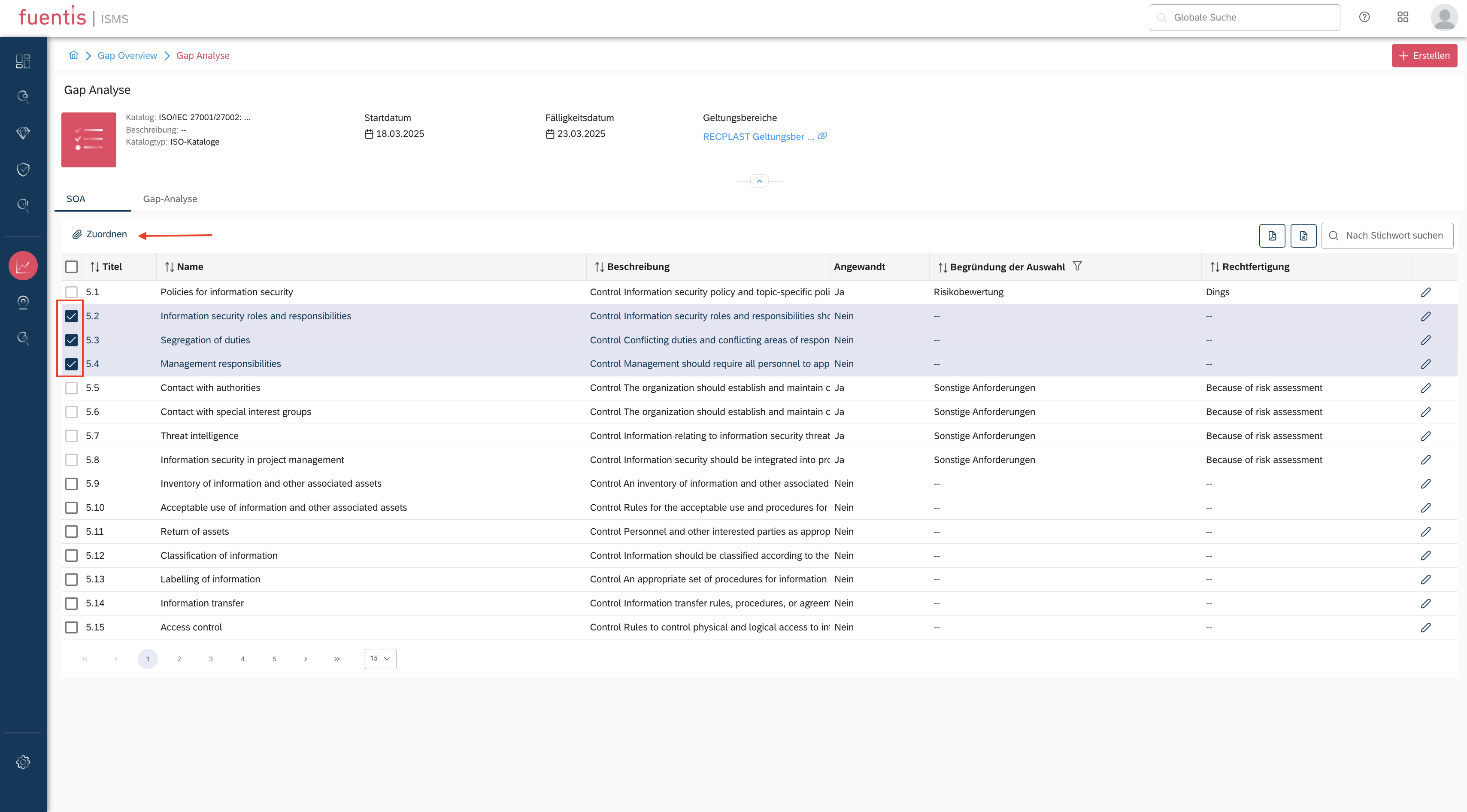

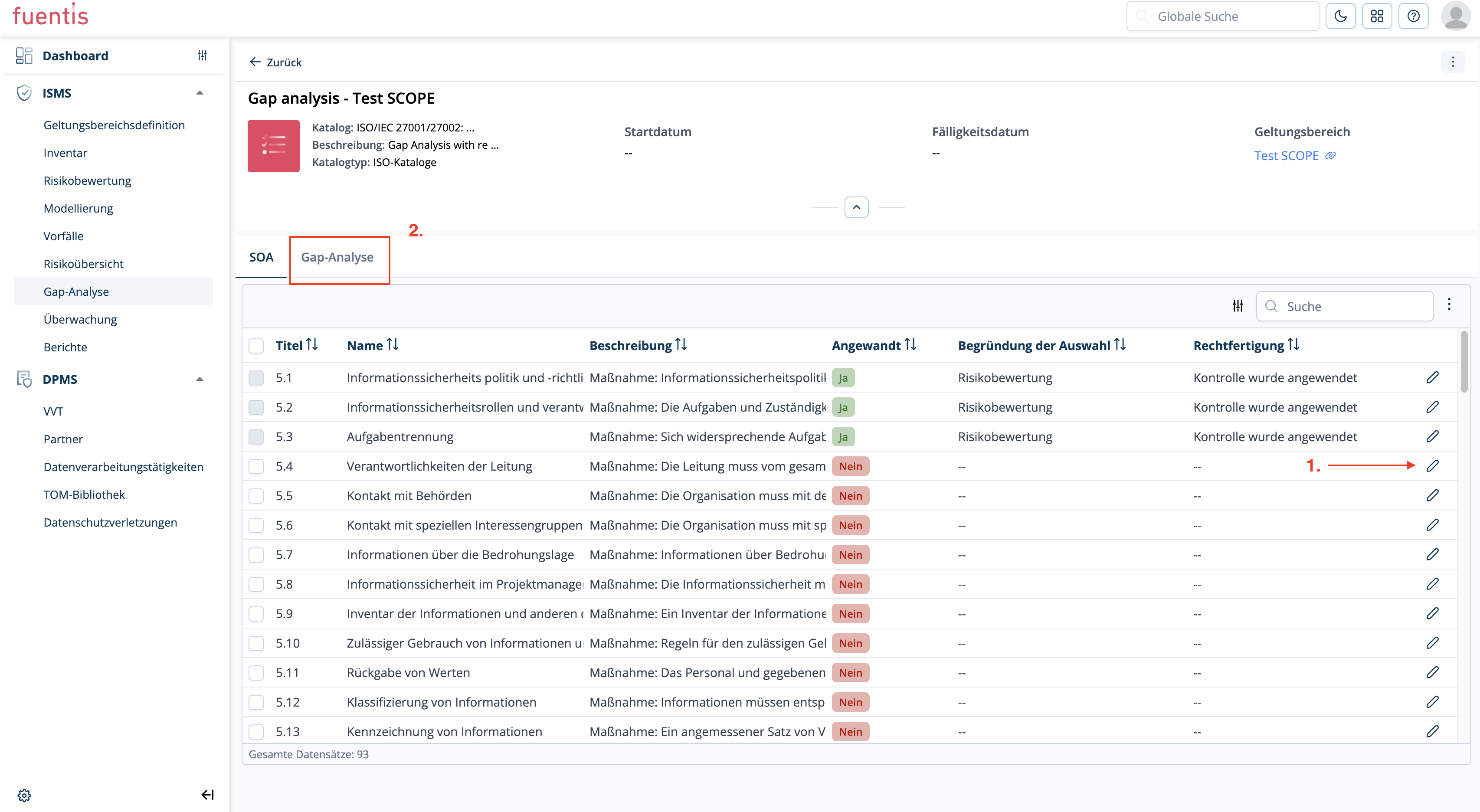

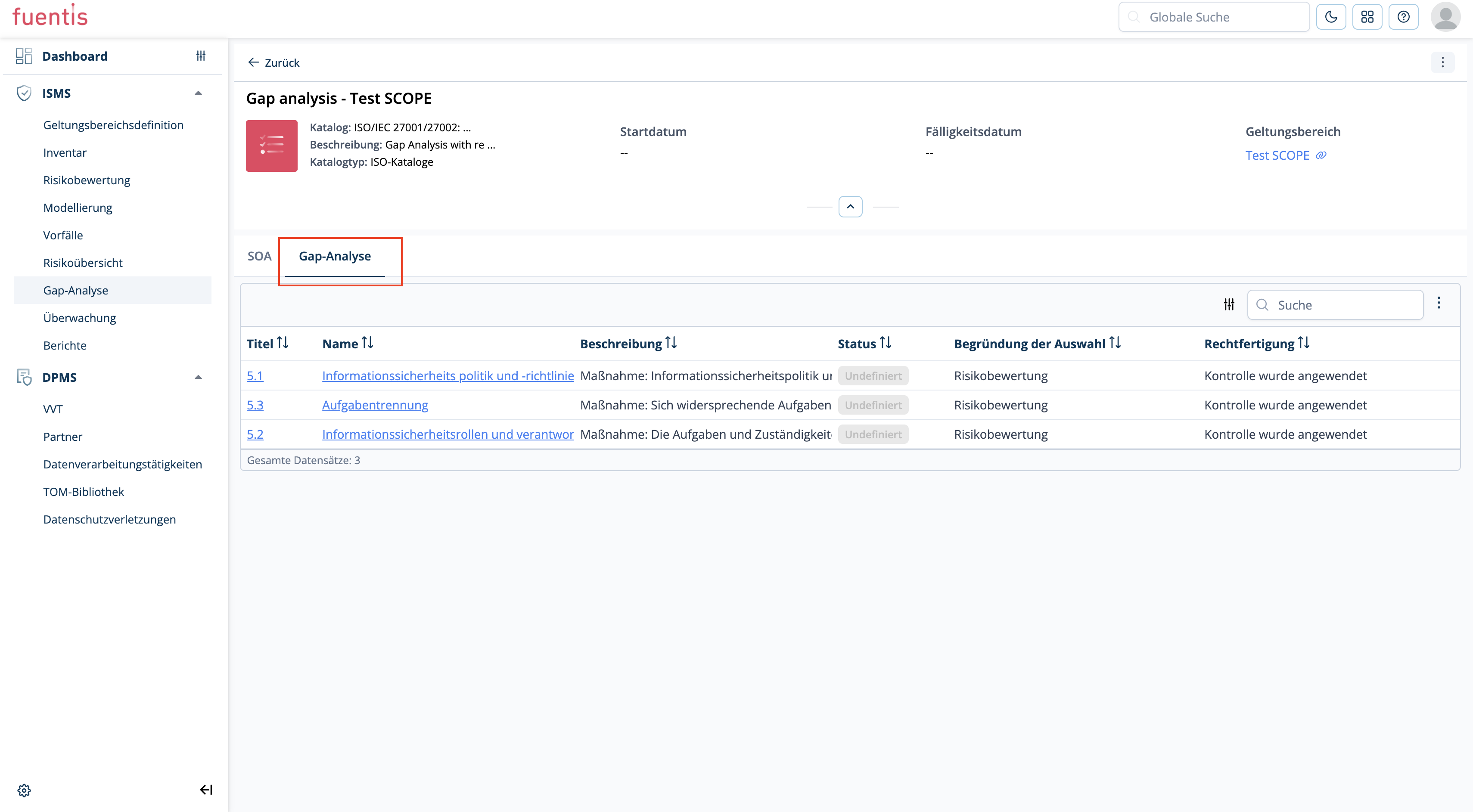

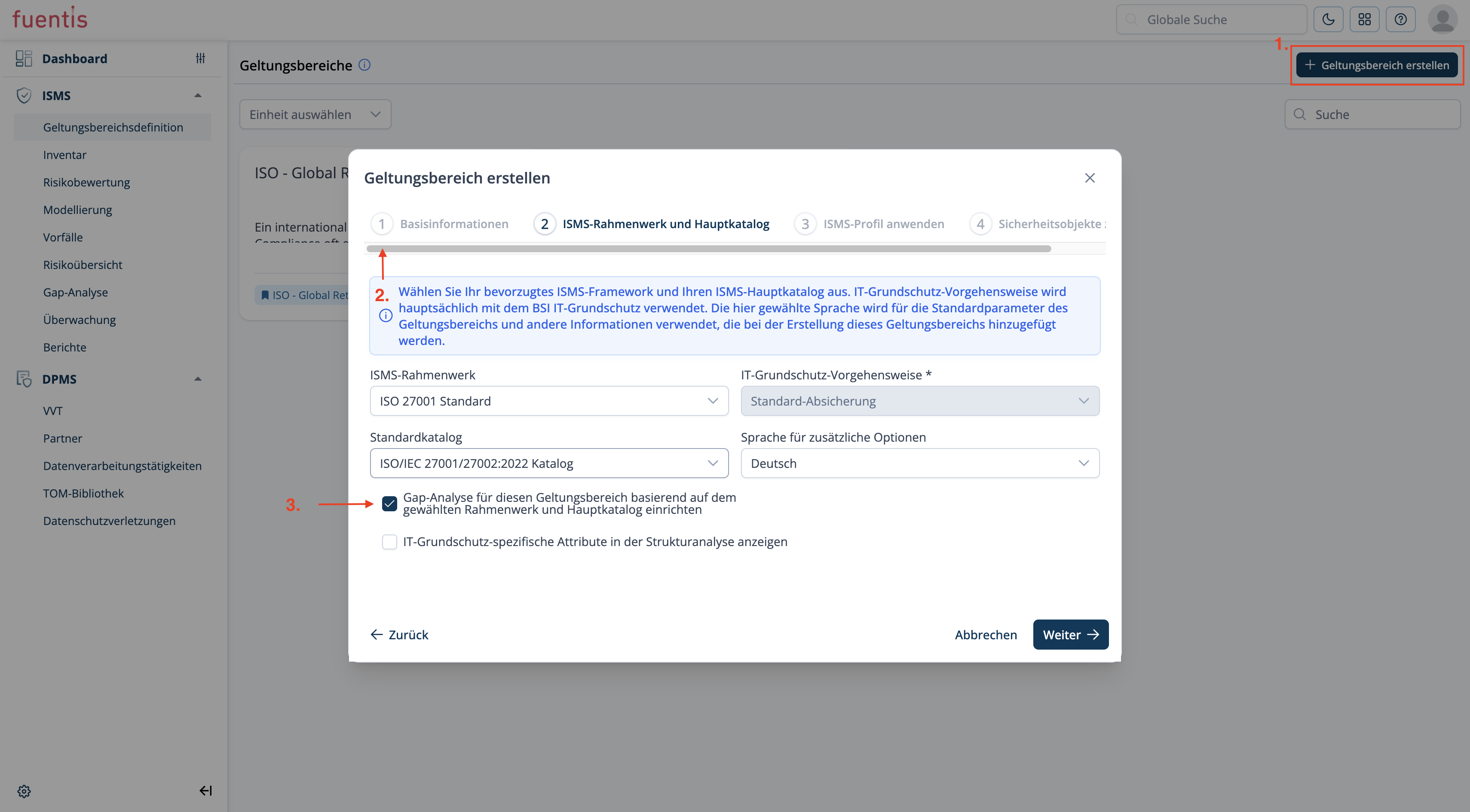

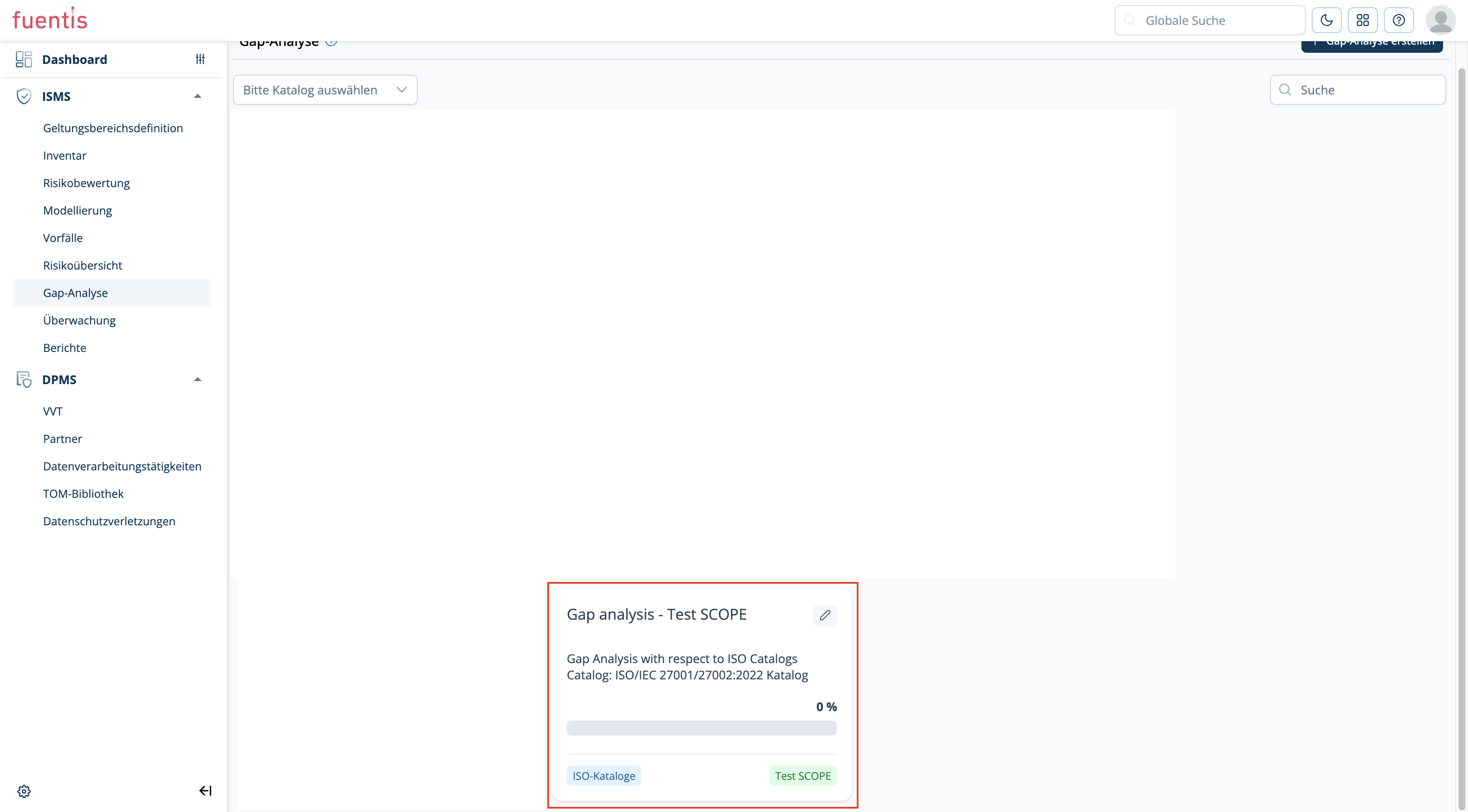

Praktische Umsetzung mit der fuentis Suite

Digitale Gap-Analyse

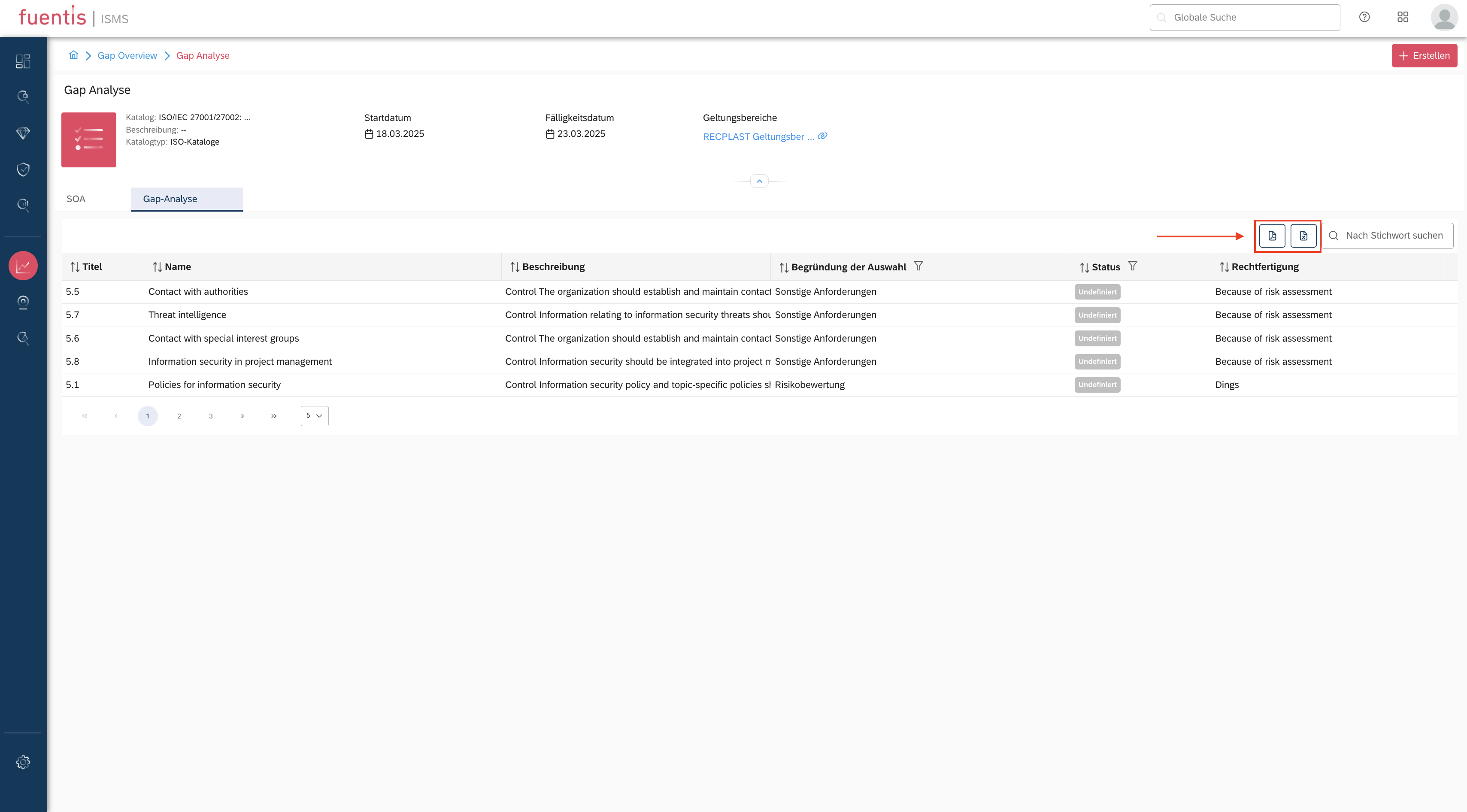

Die fuentis Suite automatisiert wesentliche Schritte der Gap-Analyse.

Hinweis: In der fuentis flex-Version können Gap-Analysen direkt im Scoping erstellt werden.

SoA-Management

Zentrale Verwaltung

- Alle Controls in einer übersichtlichen Matrix

- Filter- und Suchfunktionen

- Versionierung und Änderungshistorie

Kollaboration

- Zuweisung von Verantwortlichkeiten

- Kommentarfunktion für Abstimmungen

- Workflow für Freigabeprozesse

Export und Reporting

- PDF-Export für Management-Präsentationen

- Audit-konforme Dokumentation

Praxis-Tipp: Nutzen Sie die Exportfunktionen für regelmäßige Management-Reviews. Die visuelle Aufbereitung erleichtert die Kommunikation des ISMS-Fortschritts.

Best Practices für erfolgreiche Gap-Analysen

1. Top-Management-Unterstützung sichern

- Frühe Einbindung der Geschäftsführung

- Klare Kommunikation des Nutzens

- Ressourcenzusagen dokumentieren

2. Realistische Planung

- Pufferzeiten für unerwartete Findings einplanen

- Iterative Vorgehensweise bevorzugen

- Quick Wins identifizieren und umsetzen

3. Stakeholder einbeziehen

- Fachabteilungen frühzeitig involvieren

- Widerstände durch Transparenz abbauen

- Erfolge kommunizieren

4. Dokumentation von Anfang an

- Entscheidungen nachvollziehbar festhalten

- Nachweise systematisch sammeln

- Audit-Trail aufbauen

5. Kontinuierliche Verbesserung

- Gap-Analyse als wiederkehrenden Prozess etablieren

- Lessons Learned dokumentieren

- KPIs zur Fortschrittsmessung definieren

Häufige Herausforderungen und Lösungsansätze

Herausforderung 1: Unvollständige Bestandsaufnahme

Problem: Informelle Sicherheitsmaßnahmen werden übersehen

Lösung: Strukturierte Interviews mit operativen Teams, Shadow-IT-Analyse

Herausforderung 2: Überambitionierte Ziele

Problem: Versuch, alle Gaps gleichzeitig zu schließen

Lösung: Risikobasierte Priorisierung, Phasenmodell entwickeln

Herausforderung 3: Fehlende Akzeptanz

Problem: Controls werden als Bürokratie wahrgenommen

Lösung: Nutzen kommunizieren, Prozesse verschlanken, Automatisierung

Herausforderung 4: Ressourcenmangel

Problem: Budget und Personal für Umsetzung fehlen

Lösung: Business Case erstellen, externe Unterstützung, Cloud-Lösungen

Verbindung zu anderen ISMS-Komponenten

Risikoanalyse

- Gap-Analyse identifiziert Risiken durch fehlende Controls

- SoA dokumentiert Risikobehandlung

- Wechselwirkung bei der Priorisierung

Prozesslandschaft

- Controls werden in Prozesse integriert

- Prozessverantwortliche für Controls definiert

- KPIs aus Gap-Analyse abgeleitet

Internes Audit

- SoA als Audit-Grundlage

- Gap-Analyse-Ergebnisse als Audit-Schwerpunkte

- Kontinuierliche Überwachung der Umsetzung

Management Review

- Gap-Analyse-Status als Agenda-Punkt

- SoA-Änderungen zur Genehmigung

- Ressourcenentscheidungen basierend auf Gaps

Weiterführende Schritte nach der Gap-Analyse

- Maßnahmenplan konkretisieren

- Verantwortlichkeiten zuweisen

- Meilensteine festlegen

- Richtlinien entwickeln

- Spezifische Policies ableiten

- Arbeitsanweisungen formulieren

- Technische Umsetzung

- Infrastruktur härten

- Monitoring aufbauen

- Awareness schaffen

- Security Champions etablieren

- Sicherheitskultur fördern

- Zertifizierungsvorbereitung

- Dokumentation vervollständigen

- Zertifizierungsstelle auswählen

Kernaussagen auf einen Blick

✓ Gap-Analyse als Startpunkt: Die systematische Bestandsaufnahme schafft Transparenz über den aktuellen Sicherheitsstatus und definiert den Weg zur Zertifizierung

✓ SoA als zentrales Steuerungsinstrument: Das Statement of Applicability dokumentiert bewusste Sicherheitsentscheidungen und dient als Nachweis der systematischen Risikobehandlung

✓ Iterative Vorgehensweise: Erfolgreiche ISMS-Implementation erfolgt schrittweise mit regelmäßigen Reviews und kontinuierlicher Verbesserung

✓ Tool-Unterstützung essentiell: Digitale Lösungen wie die fuentis Suite vereinfachen Verwaltung, Tracking und Reporting erheblich

✓ Ganzheitlicher Ansatz: Gap-Analyse und SoA sind keine isolierten Dokumente, sondern integraler Bestandteil des gesamten ISMS-Lebenszyklus