ISO 27001 - Quickstart Guide

Willkommen zum fuentis ISO27001 Quickstart-Guide

Ziel: Schlanke, praxistaugliche Methode zur Einführung, Zertifizierung und fortlaufenden Verbesserung eines ISO/IEC 27001:2022-konformen ISMS.

Bezug: Aufbau & Begriffe orientieren sich an Ihrem BSI/Grundschutz-Leitfaden (Scope, Strukturanalyse, Schutzbedarf, Modellierung, Risikoanalyse) – hier auf ISO 27001 abgebildet.

1) Überblick & Voraussetzungen

Wann nutzen?

- Sie streben eine ISO/IEC 27001-Zertifizierung an oder wollen Ihr ISMS strukturiert verbessern.

- Sie möchten BSI-Grundschutz-Artefakte (Scope, Struktur, Schutzbedarf) als solide Basis weiterverwenden.

Ergebnis der Methode

- Geltungsbereich (Scope), Rollen & Governance

- Risiko-Methodik, Risikobeurteilung & -behandlung

- SoA/Anwendbarkeitsnachweis (Annex A 2022, 93 Controls)

- Dokumentierte Informationen, KPIs, Audit- & Review-Zyklus

2) Initiierung

Ziele

- Relevante Daten sammeln (Dokumente, Interviews, Workshops)

- Geltungsbereich definieren (ISO 27001 §4.3)

- Erste Inventarisierung von Zielobjekten/Assets (Strukturanalyse)

Vorgehen

- Vorhandene Unterlagen sichten (Organigramm, Netzplan, Inventare)

- Fehldaten erheben und zentral ablegen (z. B. SharePoint)

- In fuentis: Zielobjekte/Assets mit Owner, Kritikalität, Abhängigkeiten anlegen

Praxistipp: Nutzen Sie den Grundschutz-Quickstart als „Onboarding“ – Terminologie & Artefakte sind für ISO sehr gut wiederverwendbar.

3) ISMS-Framework (ISO 27001 Kapitel 4–7)

3.1 Kontext, Scope & Governance

- Kontext & Stakeholder (ISO §4.1–4.2): interne/ externe Themen, interessierte Parteien und Anforderungen bestimmen.

- Scope (ISO §4.3): fachliche/organisatorische/technische Grenzen festlegen (Standorte, Prozesse, IT/OT).

- Governance-Modell & Rollen (ISO §5.1–5.3): Führung verpflichtet, ISMS-Policy veröffentlichen, Rollen/ Verantwortlichkeiten (ISB/CISO, Prozesseigner) definieren.

- RACI für Schlüsselfunktionen pflegen.

3.2 Ziele & Planung (ISO §6)

- IS-Ziele (messbar, terminiert, verantwortlich, KPIs) entlang Unternehmenszielen ableiten (ISO §6.2).

- Risiko- & Chancenmanagement planen (ISO §6.1): Methode, Kriterien, Akzeptanz festlegen (s. Kapitel 5).

3.3 Unterstützung (ISO §7)

- Ressourcen budgetieren, regelmäßig überprüfen (Personal, Zeit, Tools, Standorte).

- Kompetenz & Awareness (Schulungen, On-/Offboarding, wiederkehrende Kampagnen).

- Kommunikation (Meldeflüsse, Kanäle, Schutzmechanismen) und

- Dokumentierte Informationen steuern (Lenkung, Versionierung, Aufbewahrung, Zugriff).

4) Strukturanalyse & Schutzbedarf (ISO-kompatibel)

Ziel: Transparente Asset-Landschaft und CIA-Wertigkeit als Basis der Risikobeurteilung.

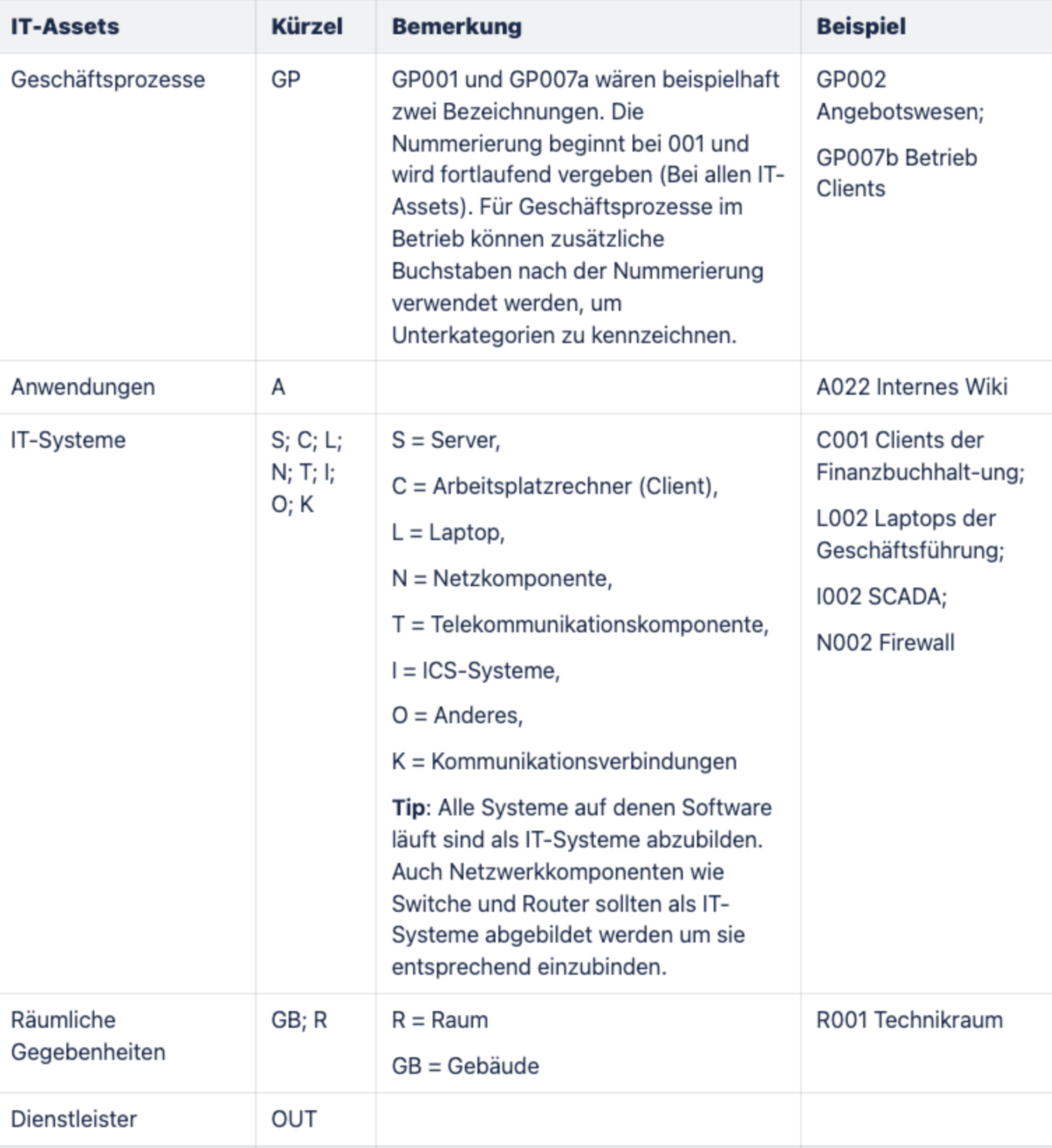

4.1 Strukturanalyse (aus Grundschutz überführt)

- Geschäftsprozesse, Anwendungen, IT/OT-Systeme, Gebäude/Räume, Dienstleister erfassen.

- TOG/Asset-Gruppen bilden (Server, Clients, Netz, Apps, Standorte) für Übersicht & Wartbarkeit.

- Prozess- und System-Abhängigkeiten dokumentieren (fuentis-Verknüpfungen).

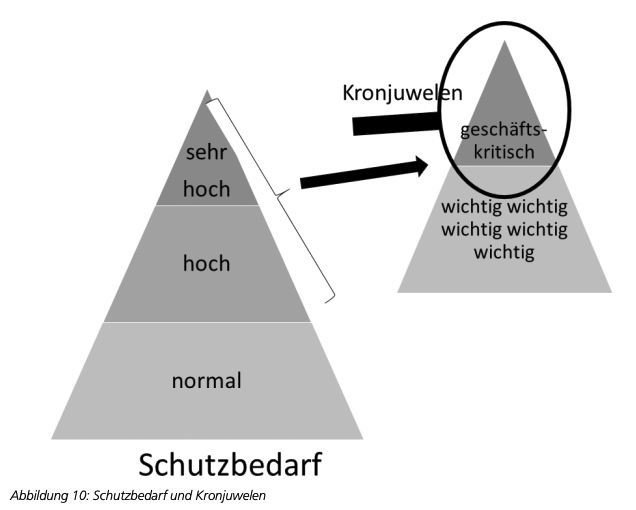

4.2 Schutzbedarfsfeststellung (CIA)

- Confidentiality / Integrity / Availability je Asset/Prozess bewerten: normal / hoch / sehr hoch.

- Vererbungsprinzip nutzen (z. B. Prozess → Anwendung → System; Kumulation beachten).

5) Risikomanagement (ISO §6.1 & §8)

5.1 Methode & Kriterien

- Ansatz: szenariobasierte Risikoidentifikation (Bedrohung × Schwachstelle × Auswirkung).

- Kriterien definieren: Eintrittswahrscheinlichkeit, Auswirkung (CIA), Bewertungsmaß, Akzeptanzschwellen, Behandlungsregeln, Umgang mit kombinierten Risiken.

5.2 Risikobeurteilung (Assessment)

- Risiken identifizieren → analysieren → bewerten (konsistent, wiederholbar).

- Risk Owner benennen, Restrisiko & Priorität bestimmen, Register pflegen.

5.3 Risikobehandlung (Treatment)

- Option wählen (vermeiden, mindern, teilen, akzeptieren) und Kontrollen aus Annex A ableiten.

- SoA/Anwendbarkeitsnachweis erstellen/aktualisieren: anwendbar/nicht anwendbar + Begründung, Status, Referenzen.

- Maßnahmenplan mit Verantwortlichen, Fristen, Nachweisen (Tests, Evidenzen).

Praxistipp (fuentis): Risiken mit Zielobjekten & Maßnahmen verknüpfen, Workflow „Risikobehandlung“ für Aufgaben nutzen.

6) Umsetzung (DO)

6.1 Maßnahmen implementieren

- Ressourcen & Kosten (einmalig/laufend) planen, Reihenfolge nach Risiko & Quick-Wins.

- Technische/ organisatorische Kontrollen umsetzen, Wirksamkeit testen, Evidenzen sammeln.

- Restrisiko neu bewerten und dokumentieren.

6.2 SoA aktuell halten

- Nach jeder wesentlichen Änderung/ Neubewertung Status & Begründungen aktualisieren.

- Managementbestätigung einholen.

6.3 Schulung & Awareness

- Rollenspezifische Trainings durchführen, Kampagnen zyklisch wiederholen.

- Erfolg über KPIs (z. B. Phishing-Quote, Abschlusstests) messen.

7) Überwachung & Bewertung (CHECK – ISO §9)

7.1 Monitoring & KPIs

- Was wird überwacht (Kontrollen, Prozesse, Vorfälle)?

- Wie (Methodik), wie oft (Frequenz), durch wen (Rolle)?

- KPIs definieren (z. B. Patch-SLA, Incident-MTTR, Backup-Erfolgsquote) und berichten.

7.2 Internes Audit

- Programm & Kriterien festlegen, Unabhängigkeit sicherstellen.

- Befunde, Abweichungen und Chancen zur Verbesserung dokumentieren.

7.3 Managementbewertung

- Input: KPI-Berichte, Audit-Ergebnisse, Vorfälle, Status Ziele/SoA/Risiken.

- Output: Entscheidungen, Ressourcen, Prioritäten, Verbesserungsaufträge.

8) Verbesserung (ACT – ISO §10)

- Nichtkonformitäten & Korrekturmaßnahmen managen (Ursachenanalyse, Wirksamkeitsprüfung).

- Kontinuierliche Verbesserung des ISMS (Ziele, Prozesse, Kontrollen, Dokumente).

9) Artefakte (Minimal-Set)

| Artefakt | Zweck |

|---|---|

| ISMS-Policy | Leitplanken & Commitment der Führung |

| Kontext, Stakeholder, Scope | ISO §4-Nachweise, Abgrenzung |

| Organisationsstruktur & RACI | Rollen/Verantwortlichkeiten transparent |

| Asset-/Strukturlandkarte | Basis für Schutzbedarf & Risiken |

| Schutzbedarfsanalyse (CIA) | Wertigkeit & Vererbung dokumentiert |

| Risikomethode & Kriterien | Einheitliche, wiederholbare Bewertung |

| Risikoregister | Identifikation, Bewertung, Owner, Status |

| SoA (Annex A 2022) | Anwendbarkeit, Begründung, Status |

| Maßnahmenplan & Evidenzen | Umsetzung & Wirksamkeit nachweisbar |

| KPI-Set, Auditplan, Managementreview | Überwachung & Steuerung |

10) Unterschiede: ISO 27001 vs. BSI-IT-Grundschutz (Kurz)

- ISO 27001: Prozessorientiert, risikobasiert; zertifiziert das Managementsystem, nicht ein fixes Sicherheitsniveau.

- Grundschutz: Maßnahmenkatalog & Umsetzungshilfen; Risikoanalyse teils entbehrlich, Zertifizierung gibt Sicherheitsniveau an.

- Praxis: Grundschutz-Artefakte (Struktur, Schutzbedarf) beschleunigen ISO-Einführung; ISO erfordert stets eine formale Risikobeurteilung und SoA.

11) Anhang – Beispiele & Snippets

11.1 Schutzbedarfs-Kategorien (CIA)

| Kategorie | Definition |

|---|---|

| normal | Begrenzte, überschaubare Auswirkungen |

| hoch | Beträchtliche Auswirkungen |

| sehr hoch | Existenziell/katastrophal |

11.2 Risiko-Fragen (Leitfaden)

- Was ist akzeptables Restrisiko je Asset/Prozess?

- Welche Behandlungsstrategie gilt je Risikostufe (rot/gelb/grün)?

- Wie messen wir Wirksamkeit (KPI, Tests, Evidenz)?

12) Quick-Checks (für Audits & Go-Lives)

- [ ] Scope vollständig, Grenzen & Schnittstellen klar

- [ ] Rollen/RACI veröffentlicht, verantwortlich gelebt

- [ ] Methode & Kriterien schriftlich, konsistent angewandt

- [ ] Risikoregister aktuell, Owner & Fristen gesetzt

- [ ] SoA aktuell, Begründungen nachvollziehbar

- [ ] Maßnahmen wirksam (Tests/Evidenzen vorhanden)

- [ ] KPI-Berichte, internes Audit & Managementreview erfolgt

- [ ] Korrekturmaßnahmen nachverfolgt, Wirksamkeit geprüft