Risikoanalyse

Die Risikoanalyse bildet das Fundament eines jeden Informationssicherheitsmanagementsystems (ISMS). Sie ist der strukturierte Prozess zur systematischen Identifikation, Bewertung und Behandlung von Risiken im Bereich der Informationssicherheit. Ohne eine fundierte Risikoanalyse können Organisationen ihre kritischen Informationswerte nicht angemessen schützen.

Kernziele der Risikoanalyse

* Transparenz schaffen: Potenzielle Gefahren für Informationswerte sichtbar machen

* Priorisierung ermöglichen: Ressourcen gezielt auf die größten Risiken konzentrieren

* Compliance sicherstellen: Regulatorische Anforderungen (ISO 27001, BSI IT-Grundschutz) erfüllen

* Proaktivität fördern: Von reaktiver zu präventiver Sicherheitsstrategie wechseln

Relevanz im ISMS-Kontext

Gemäß ISO 27001:2022 ist die Risikoanalyse nicht optional, sondern zentraler Bestandteil des ISMS. Sie dient als Grundlage für:

- Die Auswahl angemessener Sicherheitsmaßnahmen (Controls aus Anhang A)

- Die Erstellung des Statement of Applicability (SoA)

- Die kontinuierliche Verbesserung der Informationssicherheit

Praxis-Tipp: Eine Risikoanalyse ist besonders dann erforderlich, wenn Assets einen hohen oder sehr hohen Schutzbedarf in Bezug auf Vertraulichkeit, Integrität oder Verfügbarkeit aufweisen.

Methodische Ansätze: ISO 27001 vs. BSI IT-Grundschutz

ISO 27001 Ansatz

Charakteristika:

- Flexibel und individuell: Organisation definiert eigene Methodik

- Risikobasiert: Kontinuierliche Bewertung und Anpassung

- International anerkannt: Weltweiter Standard

- Anspruchsvoll: Erfordert methodische Reife

Geeignet für:

- International tätige Unternehmen

- Organisationen mit spezifischen Anforderungen

- Branchen mit hohen regulatorischen Anforderungen (Finanzwesen, Gesundheitswesen)

BSI IT-Grundschutz Ansatz

Charakteristika:

- Strukturiert und umfassend: Vordefinierte Module und Gefährdungskataloge

- Schichtenmodell: Mehrere Sicherheitsebenen reduzieren Abhängigkeit von präziser Bewertung

- Praxisorientiert: Basiert auf bewährten Standards

- Geführt: Klare Vorgaben und Leitlinien

Geeignet für:

- Deutsche Behörden und öffentliche Verwaltung

- Unternehmen mit komplexen IT-Landschaften

- Organisationen mit weniger Erfahrung in Risikobewertung

Best Practice: Viele Organisationen kombinieren beide Ansätze - nutzen die Struktur des IT-Grundschutzes mit der Flexibilität von ISO 27001.

Der Risikomanagement-Prozess im Detail

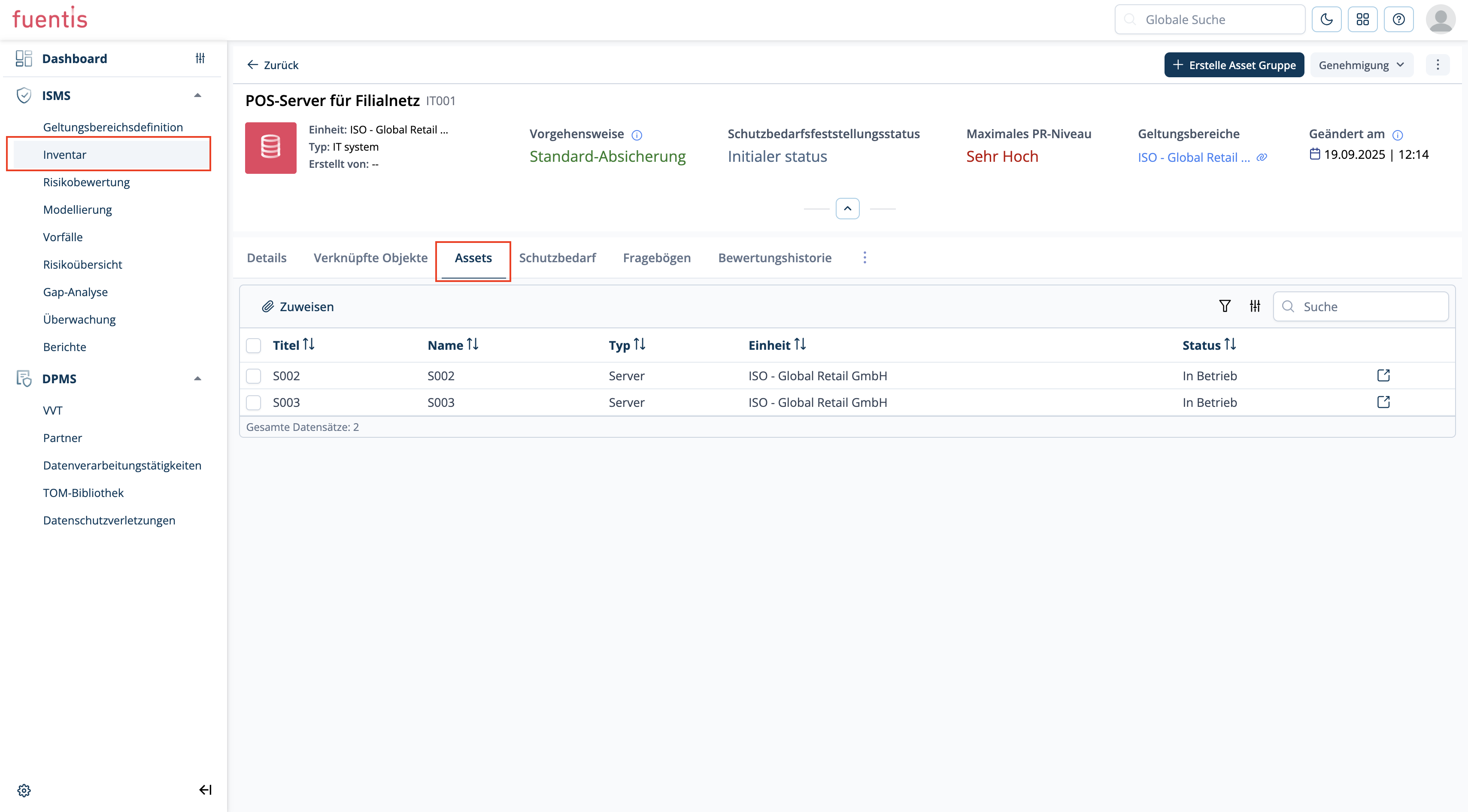

1. Asset-Identifikation

Ziel: Vollständige Erfassung aller schützenswerten Informationswerte

Vorgehen:

- Inventarisierung: Hardware, Software, Daten, Prozesse und Personen erfassen

- Gruppierung: Ähnliche Assets zu Target Object Groups (TOG) zusammenfassen

- Klassifizierung: Schutzbedarf (normal, hoch, sehr hoch) festlegen

Praxis-Beispiel:

Statt 500 einzelne Server zu bewerten, werden diese nach Betriebssystem, Funktion oder Kritikalität gruppiert (z.B. "Alle Oracle Linux Server - Produktion").

2. Risikoidentifikation

Ziel: Bedrohungen und Schwachstellen systematisch erfassen

Komponenten:

- Bedrohungen (Threats): Was könnte schief gehen?

- Schwachstellen (Vulnerabilities): Wo sind wir verwundbar?

- Schadensszenarien: Was wären die Folgen?

Kataloge und Quellen:

- BSI IT-Grundschutz-Kompendium (Gefährdungskatalog)

- CVE-Datenbanken für technische Schwachstellen

- Branchenspezifische Threat Intelligence

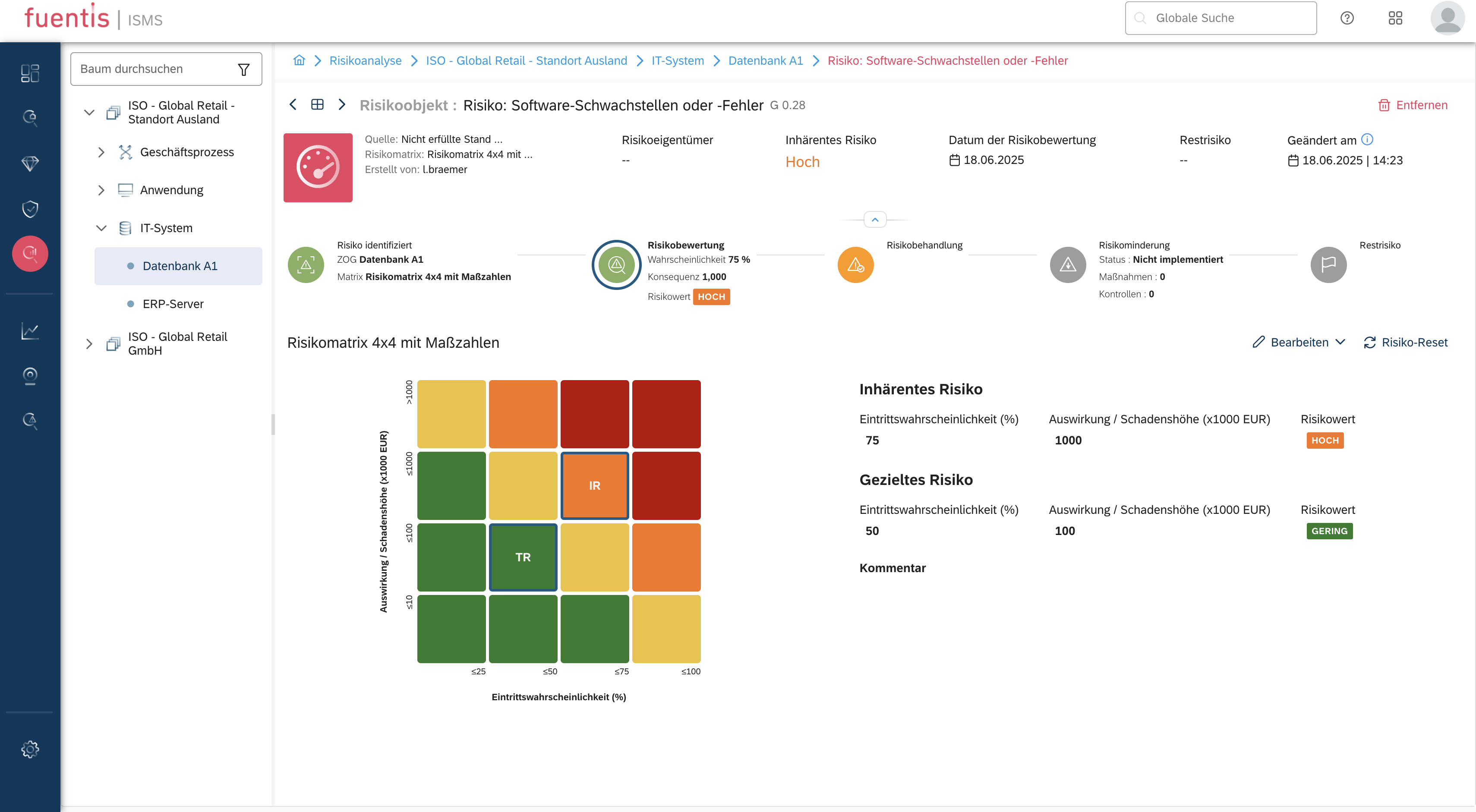

3. Risikobewertung

Zentrale Konzepte:

Inhärentes Risiko (Inherent Risk)

Definition: Das Risiko ohne jegliche Schutzmaßnahmen - die "nackte" Bedrohungslage.

Beispiel: Unverschlüsselte Datenübertragung bei Server-Migration

- Eintrittswahrscheinlichkeit: Hoch

- Schadenspotenzial: 175.000€

- Inhärentes Risiko: Hoch

Zielrisiko (Target Risk)

Definition: Das akzeptable Risikoniveau nach Umsetzung von Maßnahmen - im Einklang mit der Risikobereitschaft der Organisation.

Festlegung basiert auf:

- Regulatorischen Anforderungen

- Geschäftszielen

- Stakeholder-Erwartungen

- Kosten-Nutzen-Abwägung

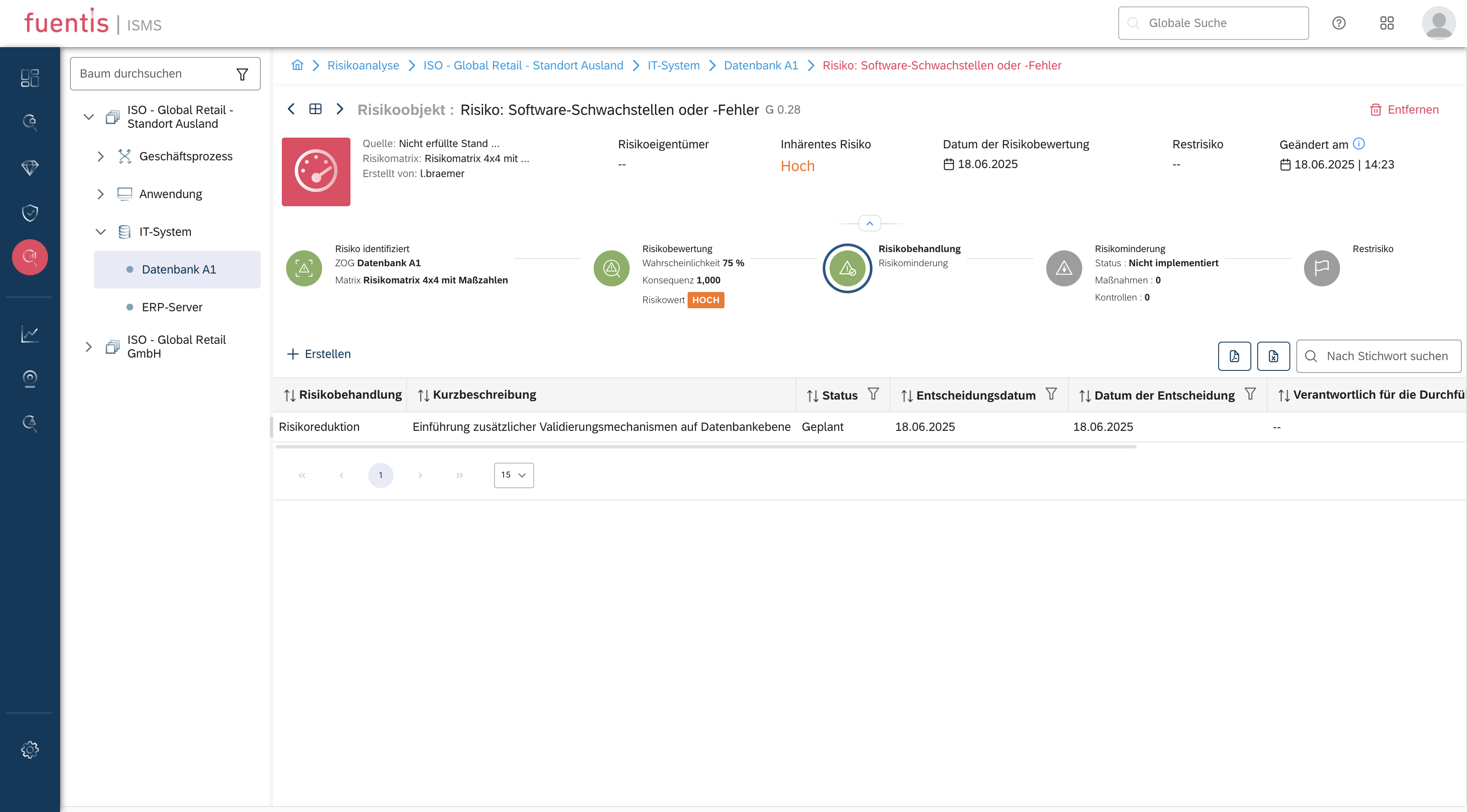

4. Risikobehandlung

Vier Strategien:

A. Risikominderung (Risk Reduction)

- Häufigste Strategie: Controls implementieren

- Beispiel: Verschlüsselung, Zugriffskontrollen, Monitoring

- Umsetzung: Controls aus ISO 27001 Anhang A auswählen

B. Risikovermeidung (Risk Avoidance)

- Aktivität einstellen: Risikoquelle eliminieren

- Beispiel: Verzicht auf Cloud-Speicherung kritischer Daten

- Wann sinnvoll: Risiko übersteigt jeden möglichen Nutzen

C. Risikotransfer (Risk Transfer)

- Verantwortung verlagern: Versicherung oder Outsourcing

- Beispiel: Cyber-Versicherung, Managed Security Services

- Wichtig: Risiko bleibt bestehen, nur Verantwortung wird geteilt

D. Risikoakzeptanz (Risk Acceptance)

- Bewusste Entscheidung: Risiko tolerieren

- Voraussetzung: Innerhalb der Risikotoleranz

- Dokumentation: Formale Akzeptanz durch Management erforderlich

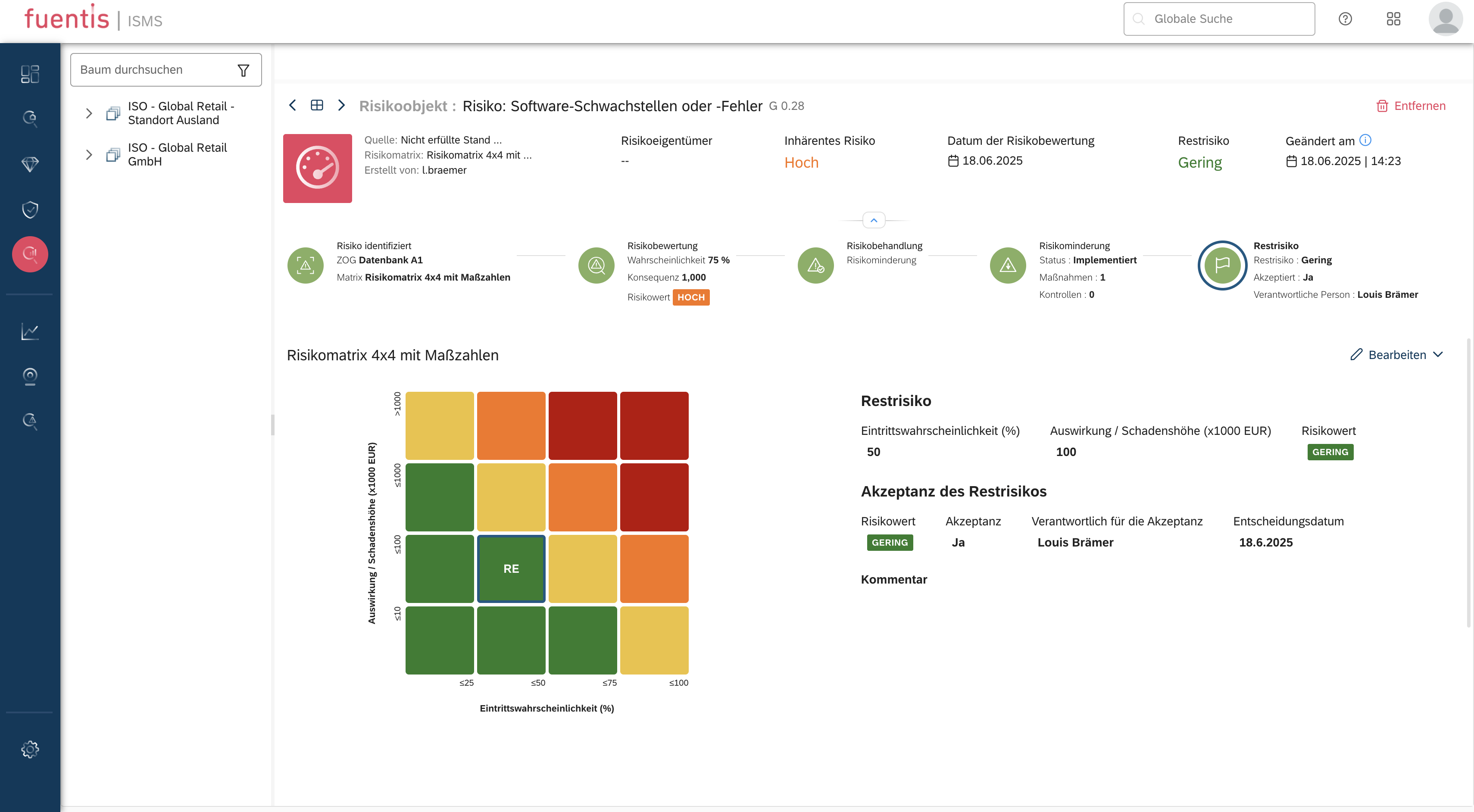

5. Restrisiko-Management

Definition: Das verbleibende Risiko nach Umsetzung aller Maßnahmen.

Prozess:

- Wirksamkeit der implementierten Controls bewerten

- Restrisiko neu berechnen

- Mit Zielrisiko vergleichen

- Bei Bedarf weitere Maßnahmen ergreifen oder formal akzeptieren

Praxis-Tipp: Restrisiko ist nie Null - es geht um ein akzeptables Niveau, nicht um Perfektion.

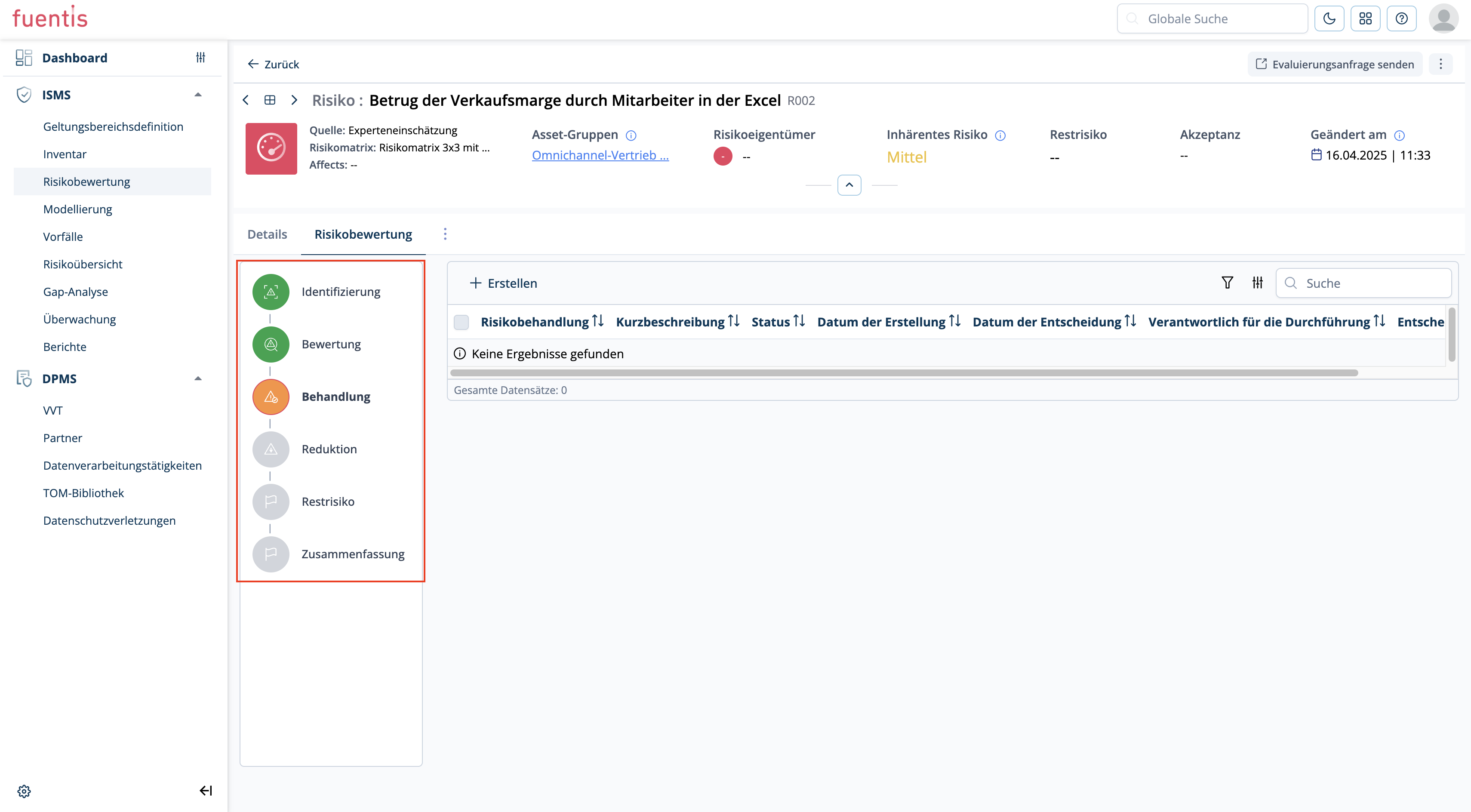

Der 5-Schritte-Workflow

- Risikoidentifikation (Gelb)

- Schwachstellen dokumentieren

- Schadensszenarien definieren

- Risikobewertung (Gelb)

- Zielrisiko definieren

- Dokumentation ergänzen

- Risikobehandlung (Gelb)

- Maßnahmen planen

- Verantwortliche zuweisen

- Risikominderung (Gelb)

- Maßnahmen umsetzen

- Status überwachen

- Restrisiko (Grün = Abgeschlossen)

- Akzeptanz einholen

- Dokumentation vervollständigen

Farbcodierung:

- Grün: Schritt abgeschlossen

- Gelb: In Bearbeitung

- Grau: Noch nicht begonnen

Berechtigungskonzept

Globale Rolle: ISMS_RISKS_ANALYSIS_ACCESS

- Grundvoraussetzung für Zugriff auf Risikoanalyse

Granulare Berechtigungen:

- Risks - Read/Create/Edit/Delete

- Threats - Assign/Edit/Delete

- Measures - Create/Edit/Delete

- Controls - Assign/Edit/Delete

- Vulnerabilities - Create/Edit/Delete

Glossar

Asset: Jeder Wert für die Organisation (Hardware, Software, Daten, Prozesse, Personal)

Control: Sicherheitsmaßnahme zur Risikominderung (technisch, organisatorisch, physisch)

CVE: Common Vulnerabilities and Exposures - Datenbank bekannter Schwachstellen

GRC: Governance, Risk Management, and Compliance

Inhärentes Risiko: Risiko ohne Berücksichtigung von Kontrollen

Restrisiko: Verbleibendes Risiko nach Umsetzung von Maßnahmen

SoA: Statement of Applicability - Anwendbarkeitserklärung für ISO 27001

TOG: Target Object Group - Gruppierung ähnlicher Assets im ISMS

Zielrisiko: Angestrebtes/akzeptables Risikoniveau

Kernaussagen auf einen Blick

Risikoanalyse ist Pflicht: Ohne systematische Risikoanalyse keine ISO 27001 Zertifizierung und kein wirksames ISMS.

Methodik wählen: ISO 27001 für Flexibilität, BSI IT-Grundschutz für Struktur - oder beides kombinieren.

5-Phasen-Prozess: Asset-Identifikation → Risikoidentifikation → Bewertung → Behandlung → Restrisiko-Management.

Tool-Unterstützung essentiell: Manuelle Risikoanalyse ist bei komplexen Umgebungen nicht mehr zeitgemäß.

Kontinuität statt Projekt: Risikoanalyse ist ein fortlaufender Prozess, keine einmalige Aktivität.