Strukturanalyse

Die Strukturanalyse ist der erste Schritt beim Aufbau eines Information Security Management Systems (ISMS) nach ISO 27001 oder IT-Grundschutz. In dieser Phase werden die Grenzen des ISMS definiert, alle relevanten IT-Assets inventarisiert und deren Abhängigkeiten dokumentiert. Die fuentis Suite unterstützt Sie dabei mit einem strukturierten, modularen Ansatz.

Warum ist die Strukturanalyse wichtig?

- Schafft klare Verantwortlichkeiten für die Informationssicherheit

- Fokussiert Ressourcen auf kritische Bereiche

- Bildet die Grundlage für systematisches Risikomanagement

- Erleichtert die ISO 27001-Zertifizierung

Zentrale Konzepte

Navigation (fuentis Suite 4)

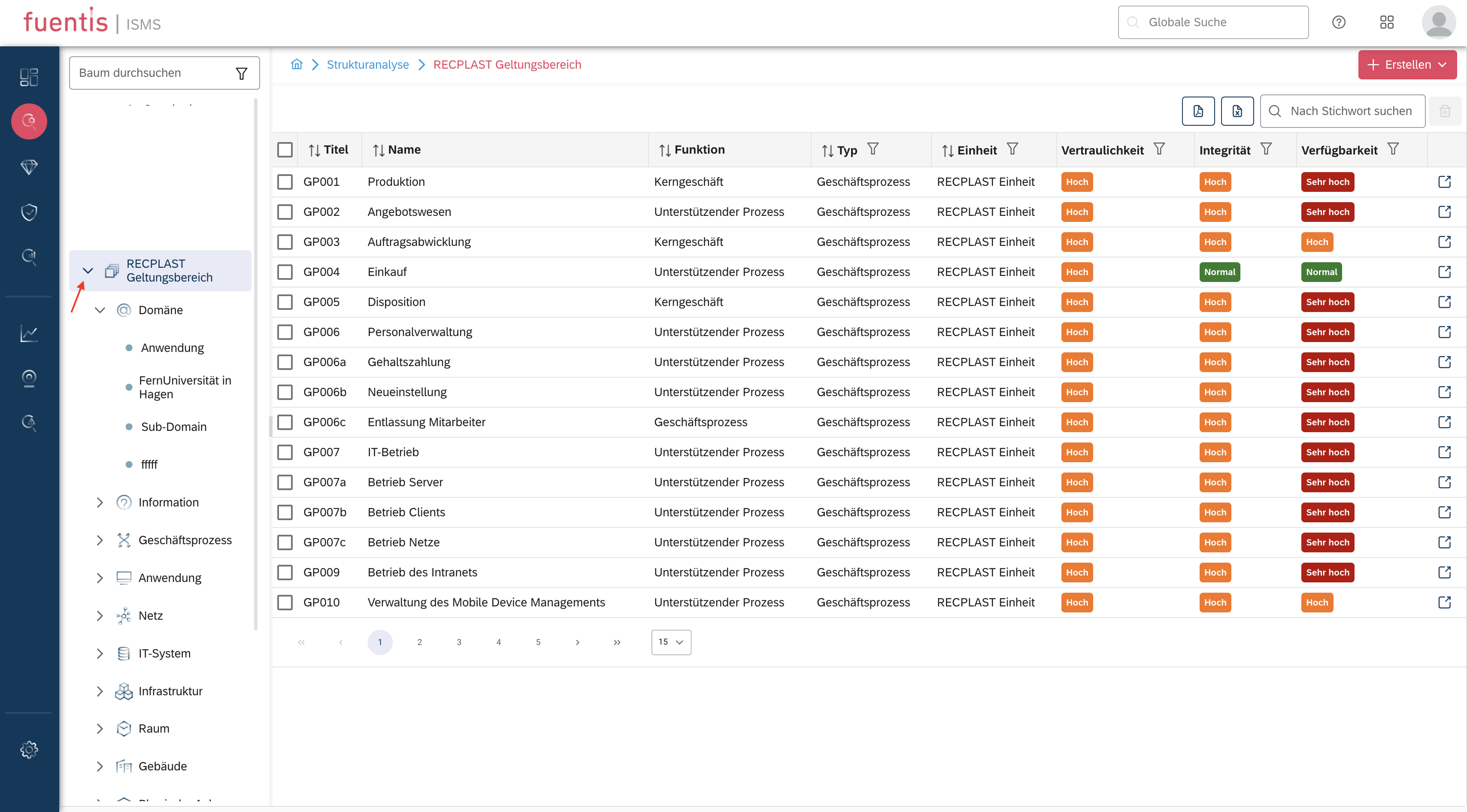

Wenn Sie sich in der Phase Strukturanalyse befinden, spielt der Navigationsbaum an der linken Seite des Bildschirms eine zentrale Rolle. Dort haben Sie den Überblick über alle Geltungsbereiche (Scopes) und deren Zielobjektgruppen. Mithilfe der Pfeile können Sie die verschiedenen Geltungsbereiche oder Zielobjekttypen aufklappen. Wenn Sie mit der Maus über einen Geltungsbereich (Scope) hoovern sehen Sie ein "Pfeil im Kreis"-Symbol; Mit einem Klick darauf gelangen Sie zu der Detailansicht des Geltungsbereiches (Scope). Sie können den Baum Durchsuchen und Filtern, um schneller zu den gewünschten Einträgen zu gelangen.

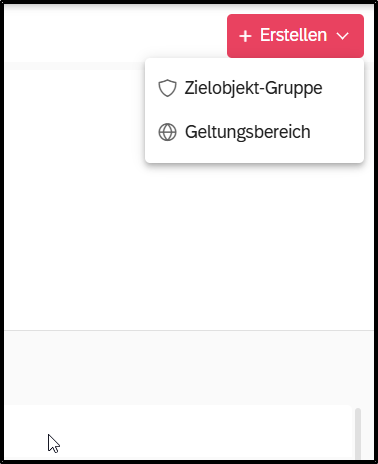

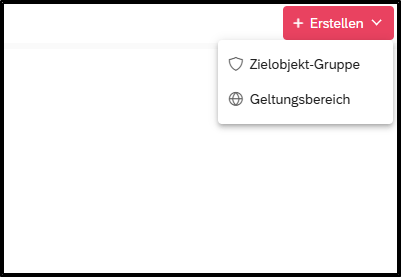

Sie können über den Button oben Rechts -

Hinweis: Wenn Sie auf Zielobjekttypen (z.B. Information, Geschäftsprozesse, etc.) klicken, sehen Sie eine tabellarische Übersicht aller Zielobjekte diesen Typs innerhalb des jeweiligen Geltungsbereiches (Scope). Wenn Sie auf ein Zielobjekt klicken sehen Sie die jeweilige Detailansicht des Zielobjektes.

Hinweis: Der Hauptbaum ist nur für Benutzer mit der aktiven Berechtigung „Strukturanalyse – Listen lesen“ sichtbar.

Geltungsbereich (Scope)

Der Geltungsbereich definiert die Grenzen Ihres ISMS (vgl. Sicherheitskonzeptes) und legt fest, welche Teile der Organisation – einschließlich Prozesse, Systeme und Informationswerte – vom ISMS abgedeckt werden. Er umfasst alle infrastrukturellen, organisatorischen, personellen und technischen Komponenten, die der Aufgabenerfüllung in einem bestimmten Anwendungsbereich dienen.

Wichtige Eigenschaften:

- Jede Entität in fuentis hat automatisch einen Standard-Geltungsbereich

- Weitere Geltungsbereiche können manuell erstellt werden

- Klare Abgrenzung der zu schützenden Bereiche

- Basis für die gesamte ISMS-Implementierung

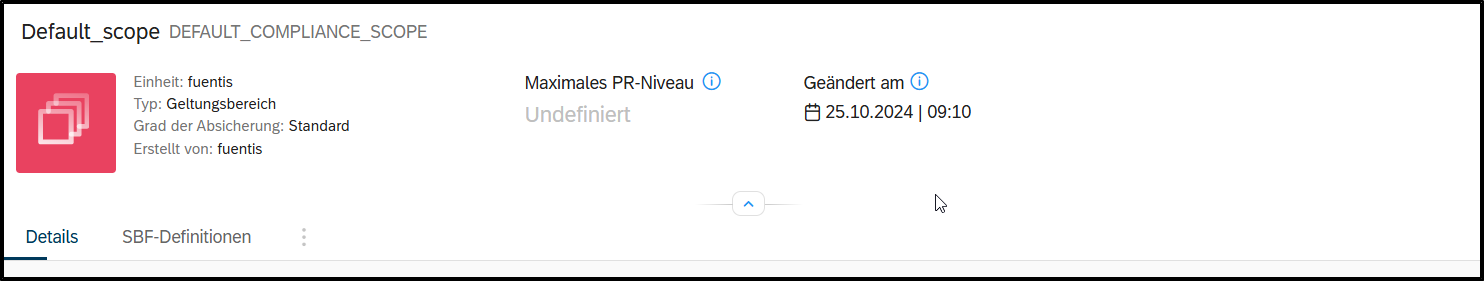

Detailansicht Geltungsbereich (Scope)

Im oberen Teil dieser Ansicht befindet sich die Statusleiste, in der einige grundlegende Informationen über den Geltungsbereich angezeigt werden: Name, Titel, etc. - Diese Statusleiste kann über den "Pfeil-nach-oben" eingeklappt werden.

Unterhalb der Statusleiste befinden sich die verschiedenen Attribute und Felder die ausgefüllt werden können. Sie finden dort zwei Reiter, "Details" und "SBF-Definitionen".

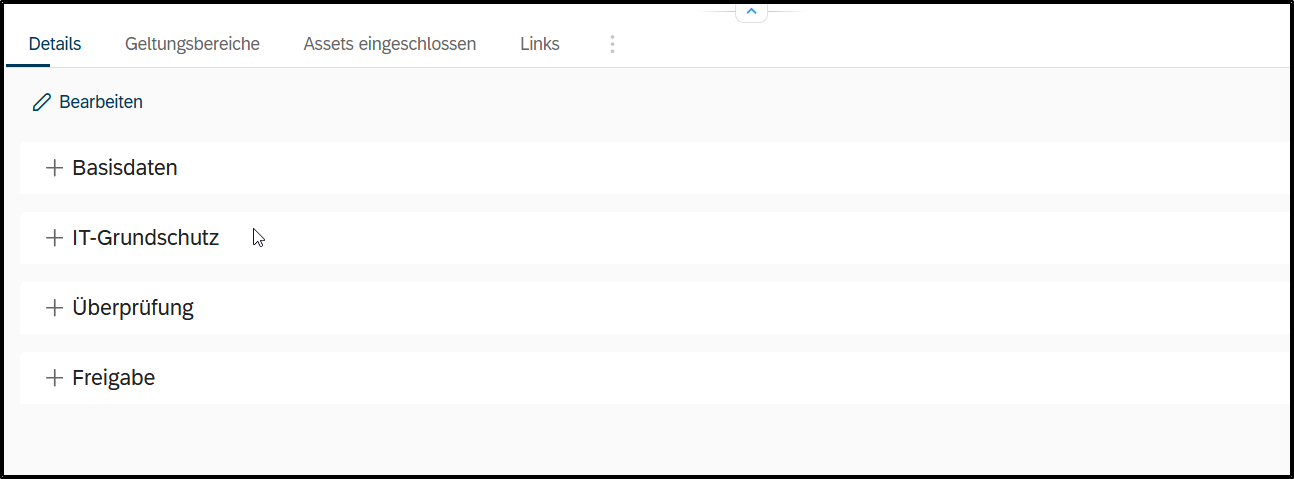

Reiter Details:

- Basisdaten - Informationen über den Namen des Geltungsbereich, Titel, Status usw.

- IT-Grundschutz - Daten in Bezug auf den IT-Grundschutz für den ausgewählten Geltungsbereich (Schutzniveau, Relevanz für KRITIS, Behandlung personenbezogener Daten usw.)

- Überprüft - Informationen über den Überprüfungsprozess der Strukturelle Analyse (wurde die Bestandsanalyse überprüft, wer wurde überprüft, wann wurde dieser Prozess durchgeführt usw.)

- Genehmigt - Informationen über den Genehmigungsprozess der Strukturelle Analyse (wurde die Strukturelle Analyse genehmigt, wer wurde genehmigt, wann wurde dieser Prozess durchgeführt, usw.)

Sie können die Arbeitsbereiche über einen Klick auf das "Plus"-Symbol einklappen.

Reiter SBF-Definitionen*

Auf dieser Registerkarte werden die Schutzanforderungen (PR-Kategorien) definiert. Die Eingabe erfolgt in drei Abschnitten:

• PR-Kategorie – Normal

• PR-Kategorie – Hoch

• PR-Kategorie – Sehr hoch

Jeder Abschnitt enthält identische, bearbeitbare Felder, in denen die Auswirkungen im Schadensfall beschrieben werden können. Typische Felder sind zum Beispiel:

• Verstoß gegen Gesetze, Vorschriften oder Verträge

• Beeinträchtigung des Rechts auf informationelle Selbstbestimmung

• Finanzielle Folgen

• Körperliche Verletzung

Diese Angaben helfen dabei, die Bedeutung einzelner Werte im Kontext der Informationssicherheit nachvollziehbar und konsistent zu bewerten.

Hinweis: Sie können mehrere Geltungsbereiche anlegen und so das Konzept der "Services", vgl. "modularen Sicherheitskonzepte", abbilden. Sie können Zielobjekte in mehreren Geltungsbereiche hinzufügen. Sie können die Zielobjekte auch über verschiedene Geltungsbereiche hinweg verknüpfen und somit komplexe Organisationsstrukturen abbilden. Sollten Sie bei der Abbildung Hilfe benötigen sprechen Sie uns gerne an. In einem gemeinsamen Workshop können wir Ihnen sicherlich weiterhelfen.

Hinweis: Einheiten sind Objekte in denen alle relevanten Informationen gespeichert werden können. Hierzu zählen insbesondere User, Rollen & Rechte, Geltungsbereiche (Scopes) und Zielobjekte. Sie finden mehr Informationen zu diesem Thema im Bereich Rechte & Rollen.

Zielobjektgruppen (Target Object Groups - TOGs)

TOGs sind logische Gruppierungen ähnlicher Assets oder Informationswerte. Diese Gruppierung vereinfacht das Management und sorgt für konsistente Schutzmaßnahmen.

Die 12 TOG-Typen in fuentis:

- Domäne - Übergeordnete Organisationsbereiche

- Information - Daten und Informationsbestände

- Geschäftsprozess - Operative und unterstützende Prozesse

- Anwendung - Software und Applikationen

- IT-System - Server, Clients, Netzwerkkomponenten

- Netzwerk - Netzwerkinfrastruktur

- Raum - Serverräume, Büros

- Mitarbeiter - Personalressourcen

- Physische Einrichtung - Hardware, Anlagen

- Gebäude - Standorte und Liegenschaften

- Infrastruktur - Unterstützende Systeme

- Outsourcing - Externe Dienstleister

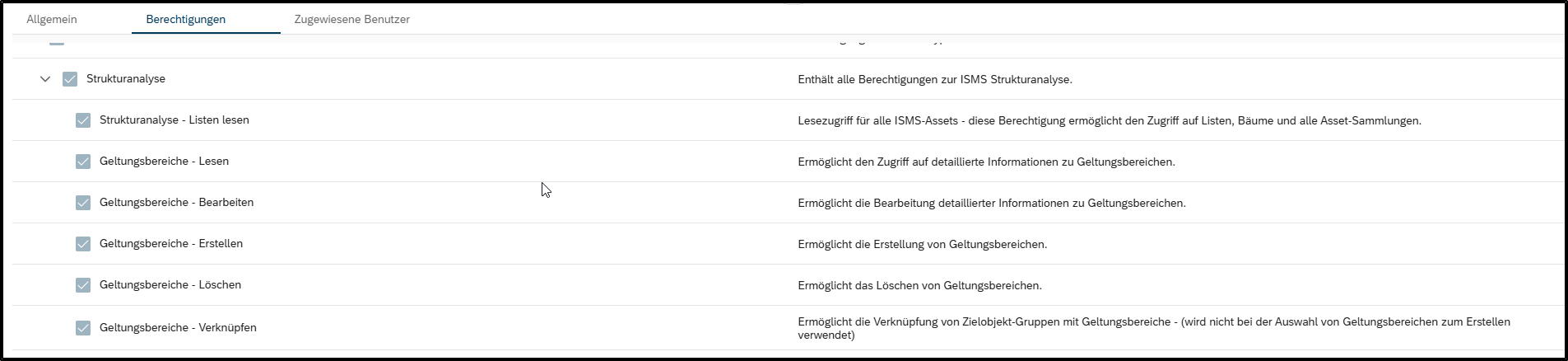

Berechtigungskonzept

Für die Arbeit mit der Strukturanalyse benötigen Benutzer spezifische Rollen und Berechtigungen:

Globale Rolle

- ISMS_INVENTORY_ANALYSIS_ACCESS - Grundvoraussetzung für den Zugriff

Detaillierte Berechtigungen

Hinweis: Sie können mehr über das Berechtigungskonzept der fuentis Suite im Bereich Berechtigungen nachlesen. Wichtig ist, dass die Rollen selbstständig erstellt und vergeben werden müssen. Lediglich die Zuweisung der "Globalen-Access-Rollen" reicht nicht aus, um Zugriff auf die einzelnen Bereiche zu erhalten.

Für Geltungsbereiche:

- Geltungsbereiche - Lesen

- Geltungsbereiche - Erstellen

- Geltungsbereiche - Bearbeiten

- Geltungsbereiche - Löschen

- Geltungsbereiche - Verknüpfen

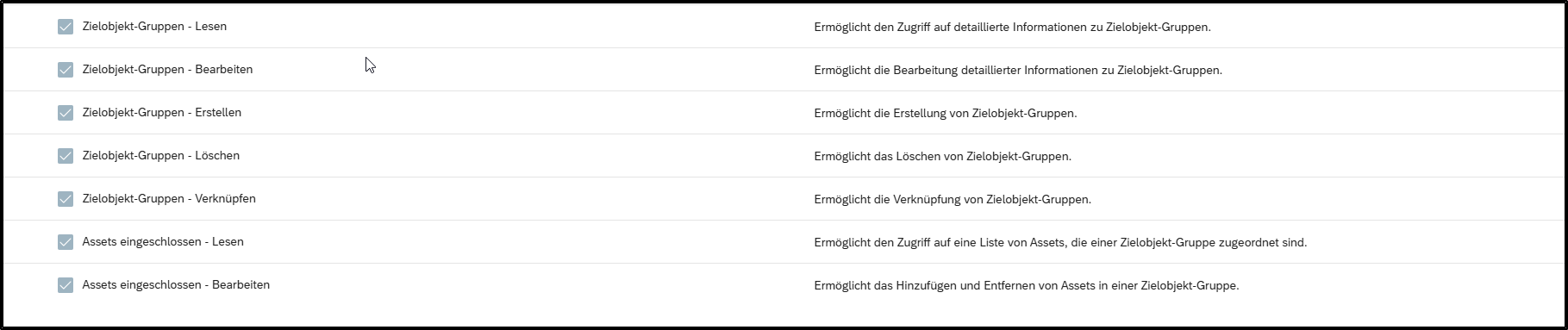

Für Zielobjektgruppen:

- Zielobjektgruppen - Lesen

- Zielobjektgruppen - Erstellen

- Zielobjektgruppen - Bearbeiten

- Zielobjektgruppen - Löschen

- Zielobjektgruppen - Verknüpfen

Praktische Umsetzung

1. Geltungsbereich definieren

Vorbereitung:

- Organisationsstruktur analysieren

- Kritische Geschäftsprozesse identifizieren

- IT-Landschaft dokumentieren

- Standorte und Mitarbeiter erfassen

In fuentis Suite:

- Navigation: ISMS-Modul → Strukturanalyse

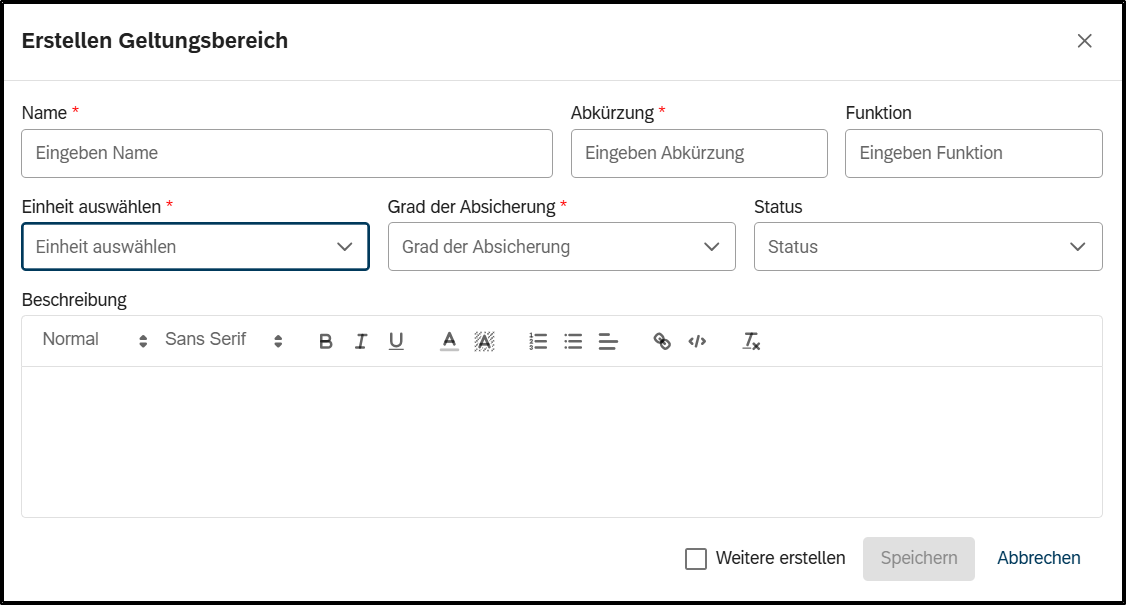

- Button "Erstellen" → "Geltungsbereich"

- Pflichtfelder ausfüllen:

- Name: Eindeutige Bezeichnung

- Titel: Beschreibende Kurzform

- Status: Aktueller Zustand

- IT-Grundschutz-Daten: Schutzniveau, KRITIS-Relevanz

Praxis-Tipp: Beginnen Sie mit einem überschaubaren Geltungsbereich und erweitern Sie diesen schrittweise. Eine zu breite initiale Definition führt oft zu Komplexität und Ressourcenproblemen.

Hinweis: Sie können, nachdem Sie die Detailansicht eines Geltungsbereiches geöffnent haben, diesen dort über die Schaltfläche löschen endgültig löschen. Achtung es gibt keine Papierkorbfunktion.

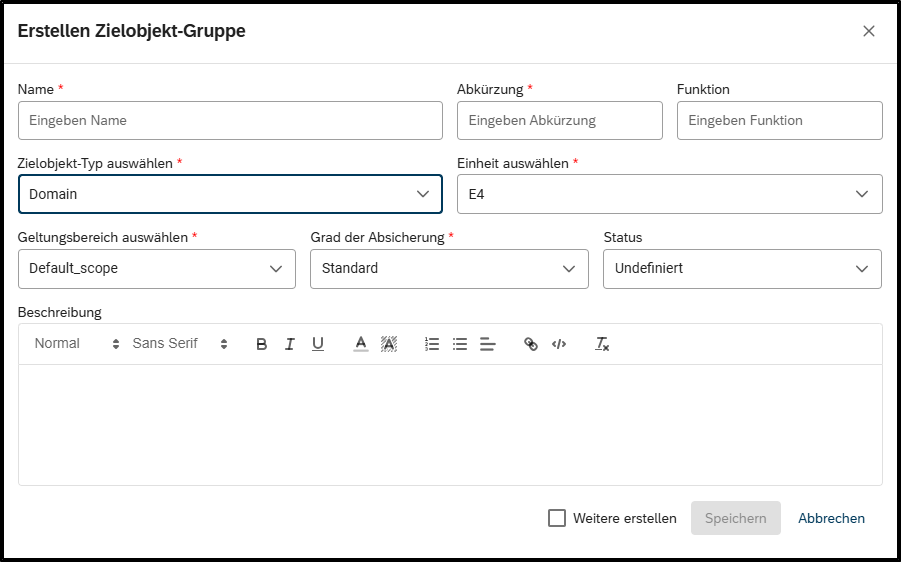

2. Zielobjektgruppen (ZOG/TOGs) erstellen

Systematisches Vorgehen:

- Geschäftsprozesse erfassen (GP001, GP002...)

- Unterstützungsprozesse dokumentieren

- Abhängigkeiten festhalten

- Anwendungen inventarisieren (A001, A002...)

- Mit Geschäftsprozessen verknüpfen

- Schnittstellen dokumentieren

- IT-Systeme aufnehmen (S001, C001, L001...)

- Client-Systeme zusammenfassen

- Netzwerkkomponenten erfassen

- Räumlichkeiten dokumentieren (R001, GB001...)

- Bürogebäude

- Externe Standorte

Best Practice für Namenskonventionen:

[Typ-Kürzel][Nummer] [Beschreibung]

Beispiele:

- GP002 Angebotswesen

- A022 CRM-System

- S015 Exchange-Server

- R001 Serverraum 3.OG

Hinweis: Sie können die automatische Titelerstellung anpassen. Diese Einstellung finden Sie in den Settings des ISMS (Zahnradsymbol unten links).

Praxistipp: Status: Wählen Sie hier aus, in welchem Status sich die Zielobjekt-Gruppe befindet.

- Geplant/In Konzeption – Wichtig für die Planungsphase vor der Umsetzung.

- Bestellt/In Erstellung – Signalisiert, dass etwas offiziell bestellt oder im Herstellungsprozess ist.

- Bereitgestellt – Objekt oder Ressource ist verfügbar, aber noch nicht in Nutzung.

- Im Test – Erforderlich, wenn Tests vor einer Inbetriebnahme notwendig sind.

- In Betrieb – Standardstatus für aktiv genutzte Ressourcen oder Prozesse.

- Defekt – Notwendig, um Probleme oder Fehler zu kennzeichnen.

- In Reparatur/In Austausch – Wichtig für Service- und Wartungsprozesse.

- Ausgesondert – Erforderlich für das End-of-Life-Management (z. B. bei IT-Hardware oder Maschinen).

Begriffsdefintion: Die Begriffe Zielobjekt; ZO (Targetobject; TO), Zielobjektgruppe; ZOG (Targetobejctgroup; TOG) und Asset, Assetgruppen sind leicht zu verwechseln. Die Begriffe Zielobjekt (ZO), Zielobjektgruppe (ZOG) sowie Asset und Assetgruppe werden häufig ähnlich verwendet, haben jedoch unterschiedliche Bedeutungen:

- Zielobjekt (ZO / Target Object, TO):

- Zielobjektgruppe (ZOG / Target Object Group, TOG):

- Asset / Assetgruppe:

Status- und Detailansicht

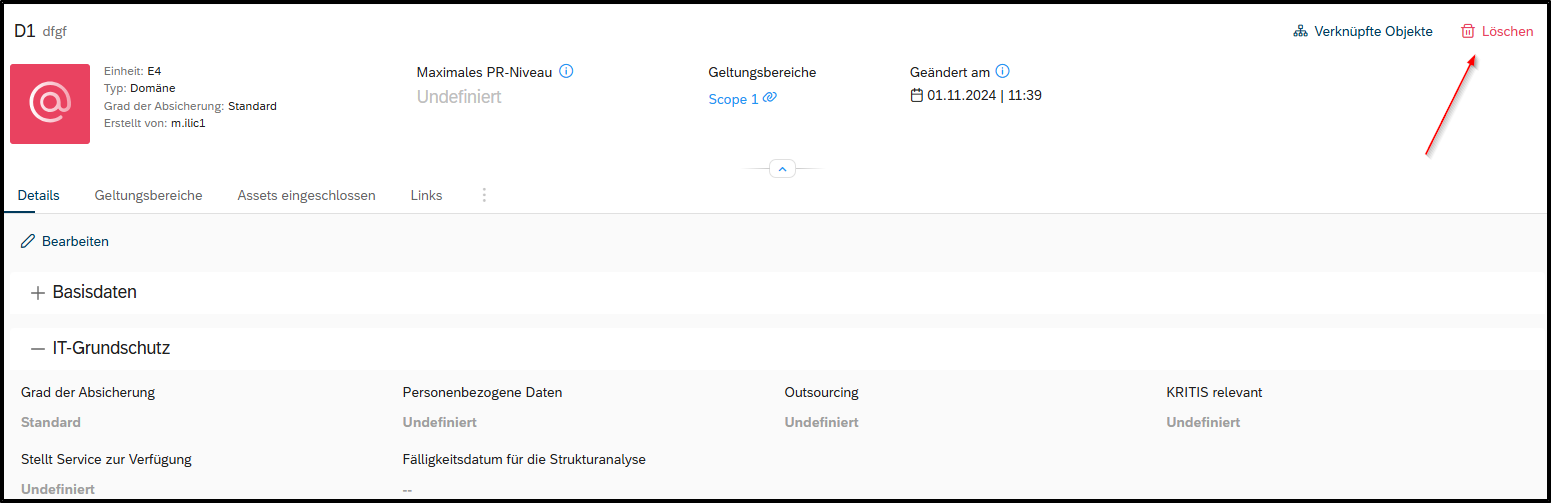

Im oberen Teil dieser Ansicht befindet sich die Statusleiste, in der einige grundlegende Informationen über das TOG angezeigt werden: Name, Titel, etc.. Außerdem finden Sie die Schaltflächen "Löschen" und "Verknüpfte Objekte".

Sie finden analog zu den Geltungsbereichen für die Zielobjekte auch mehrere Reiter im Bereich der Detailansicht. Hier können Sie zu den einzelnen Funktionen navigieren.

Im Reiter "Details finden Sie die folgenden Abschnitte:

- Basisdaten: Informationen über den Namen, Titel, Status usw. des TOG.

- IT-Grundschutz: Daten zum IT-Grundschutz für das ausgewählte TOG (Schutzbedarf, Relevanz für KRITIS, Umgang mit personenbezogenen Daten usw.).

- Überprüft: Informationen zum Überprüfungsprozess der Strukturanalyse (wurde die Strukturanalyse überprüft, wer hat überprüft, wann wurde dieser Prozess durchgeführt usw.).

- Genehmigt: Informationen zum Genehmigungsprozess der Strukturanalyse (wurde die Strukturanalyse genehmigt, wer hat genehmigt, wann wurde dieser Prozess durchgeführt usw.).

Löschen

Sie können Zielobjekt über die Schaltfläche "Löschen" in der Detailansicht jederzeit löschen. Achtung es gibt keinen Papierkorb. Ein löschen ist endgültig. Sie können auch über die Zielobjekttypentabelle mehrere Zielobjekte aufeinmal löschen. Markieren Sie diese dazu und klicken sie dann auf das "Trash"-Icon.

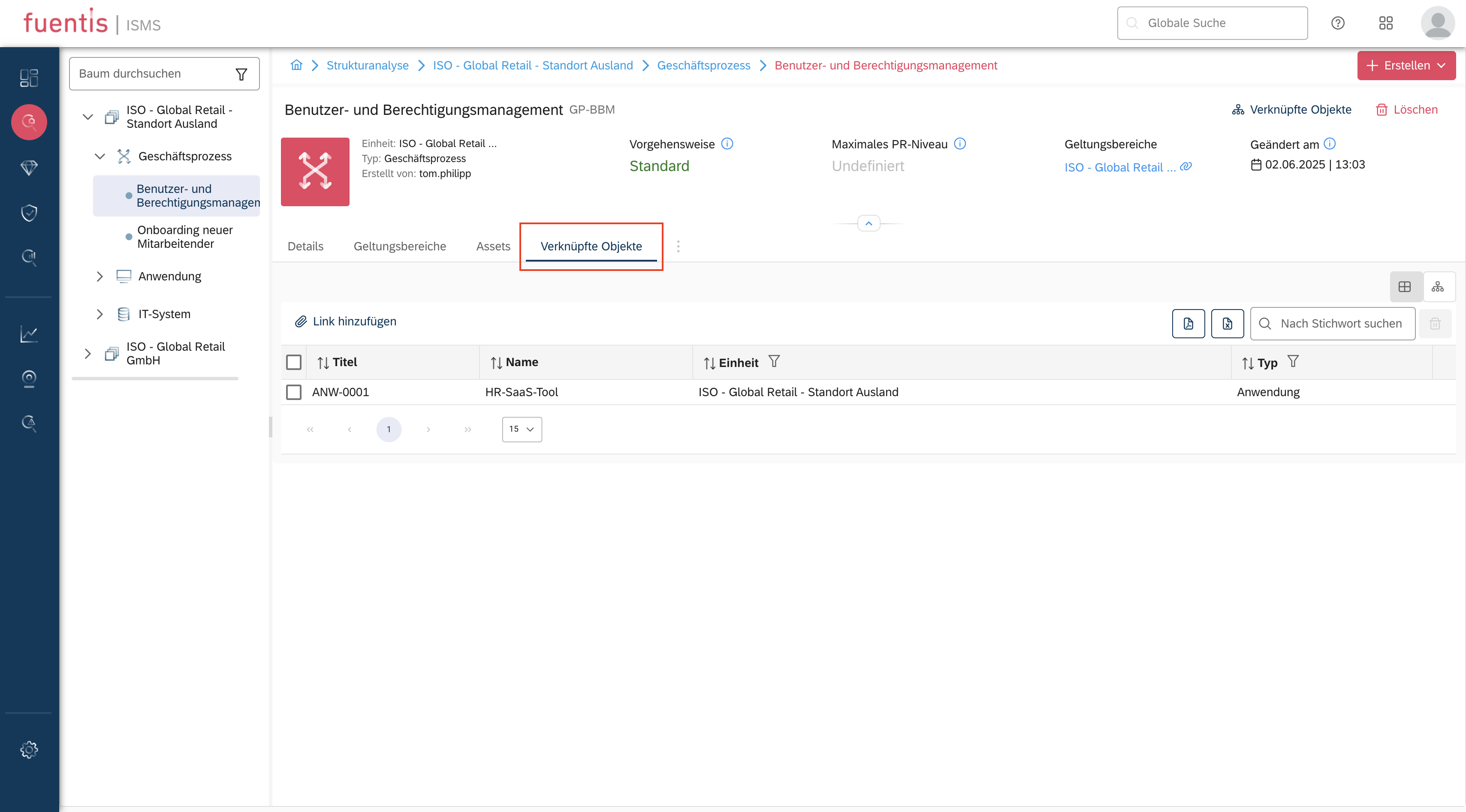

3. Verknüpfungen herstellen

Das fuentis ISMS Modul unterstützt die Verknüpfung von Zielobjekt-Gruppen (TOG).

Welche Gruppen miteinander verknüpft werden können, wird durch deren Typ festgelegt.

- Es wird zwischen übergeordneten und untergeordneten Verknüpfungen unterschieden.

- Alle Zielobjekt-Gruppen eines Typs können außerdem mit Zielobjekt-Gruppen desselben Typs verknüpft werden.

- Die ausgewählte Gruppe, von der aus die Verknüpfung angelegt wird, gilt als übergeordnete Zielobjekt-Gruppe.

Hierarchische Struktur:

Geltungsbereich

└── Domäne

├── Information

├── Geschäftsprozess

└── Anwendung

├── IT-System

│ ├── Netzwerk

│ └── Infrastruktur

└── Physische Einrichtung

└── Mitarbeiter

Master-Hierarchie der Zielobjekt-Gruppen (TOG)

Geltungsbereich

└── Domäne

├── Information

│ ├── Geschäftsprozess

│ │ ├── Anwendung

│ │ │ ├── IT-System

│ │ │ │ ├── Netzwerk

│ │ │ │ │ ├── Mitarbeiter

│ │ │ │ │ └── Outsourcing

│ │ │ │ ├── Infrastruktur

│ │ │ │ │ ├── Raum

│ │ │ │ │ │ ├── Gebäude

│ │ │ │ │ │ │ ├── Mitarbeiter

│ │ │ │ │ │ │ ├── Outsourcing

│ │ │ │ │ │ │ └── Physische Anlage

│ │ │ │ │ │ └── Physische Anlage

│ │ │ │ │ │ └── Mitarbeiter

│ │ │ │ │ └── Outsourcing

│ │ │ │ ├── Raum

│ │ │ │ │ ├── Gebäude

│ │ │ │ │ ├── Mitarbeiter

│ │ │ │ │ ├── Outsourcing

│ │ │ │ │ └── Physische Anlage

│ │ │ │ ├── Physische Anlage

│ │ │ │ │ └── Mitarbeiter

│ │ │ │ ├── Mitarbeiter

│ │ │ │ └── Outsourcing

│ │ │ ├── Physische Anlage

│ │ │ │ └── Mitarbeiter

│ │ │ ├── Mitarbeiter

│ │ │ └── Outsourcing

│ │ └── Outsourcing

│ └── Anwendung

│ ├── IT-System

│ ├── Physische Anlage

│ ├── Mitarbeiter

│ └── Outsourcing

├── Geschäftsprozess

│ ├── Anwendung

│ │ ├── IT-System

│ │ ├── Physische Anlage

│ │ ├── Mitarbeiter

│ │ └── Outsourcing

│ └── Outsourcing

├── Anwendung

│ ├── IT-System

│ ├── Physische Anlage

│ ├── Mitarbeiter

│ └── Outsourcing

├── IT-System

│ ├── Netzwerk

│ │ ├── Mitarbeiter

│ │ └── Outsourcing

│ ├── Infrastruktur

│ │ ├── Raum

│ │ ├── Physische Anlage

│ │ └── Outsourcing

│ ├── Raum

│ │ ├── Gebäude

│ │ ├── Mitarbeiter

│ │ ├── Outsourcing

│ │ └── Physische Anlage

│ ├── Physische Anlage

│ │ └── Mitarbeiter

│ ├── Mitarbeiter

│ └── Outsourcing

├── Infrastruktur

│ ├── IT-System

│ ├── Physische Anlage

│ ├── Raum

│ └── Outsourcing

├── Raum

│ ├── Gebäude

│ ├── Mitarbeiter

│ ├── Outsourcing

│ └── Physische Anlage

├── Gebäude

│ ├── Mitarbeiter

│ ├── Outsourcing

│ └── Physische Anlage

├── Physische Anlage

│ └── Mitarbeiter

├── Mitarbeiter

│ └── Outsourcing

└── Outsourcing

Zusammenfassung der TOG-Regeln

- Domäne kann direkt übergeordnet zu allen anderen TOGs sein.

- Information ist Domäne untergeordnet und Geschäftsprozess/Anwendung übergeordnet.

- Geschäftsprozess ist Domäne/Information untergeordnet und Anwendung/Outsourcing übergeordnet.

- Anwendung ist Domäne/Information/Geschäftsprozess untergeordnet und IT-System, physische Anlage, Mitarbeiter, Outsourcing übergeordnet.

- IT-System ist Anwendung untergeordnet und Netzwerk, Infrastruktur, Raum, physische Anlage, Mitarbeiter, Outsourcing übergeordnet.

- Netzwerk ist IT-System untergeordnet und Mitarbeiter/Outsourcing übergeordnet.

- Raum ist IT-System/Infrastruktur untergeordnet und Gebäude, physische Anlage, Mitarbeiter, Outsourcing übergeordnet.

- Gebäude ist Raum untergeordnet und Mitarbeiter, Outsourcing, physische Anlage übergeordnet.

- Physische Anlage ist Anwendung, IT-System, Infrastruktur, Raum, Gebäude untergeordnet und Mitarbeiter übergeordnet.

- Mitarbeiter ist mehreren TOGs übergeordnet, kann aber Outsourcing untergeordnet sein.

- Outsourcing ist stets anderen TOGs untergeordnet, kann aber keinem übergeordneten TOG übergeordnet sein.

Verknüpfungsregeln:

- Domänen können mit allen untergeordneten ZOG-Typen verknüpft werden

- Geschäftsprozesse verbinden sich mit Anwendungen und Outsourcing

- IT-Systeme benötigen Verknüpfungen zu Netzwerk und Infrastruktur

- Mitarbeiter werden relevanten Systemen und Räumen zugeordnet

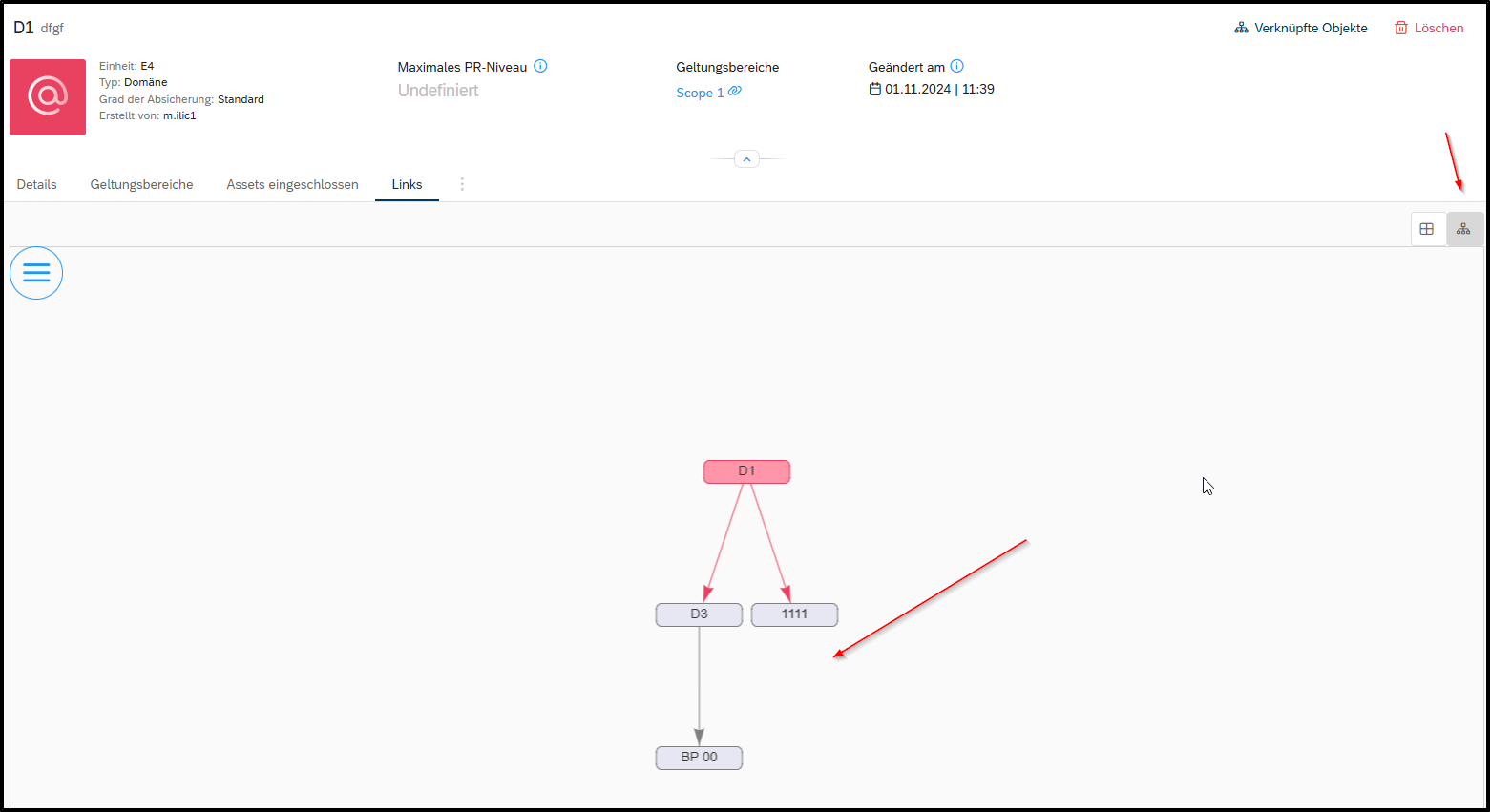

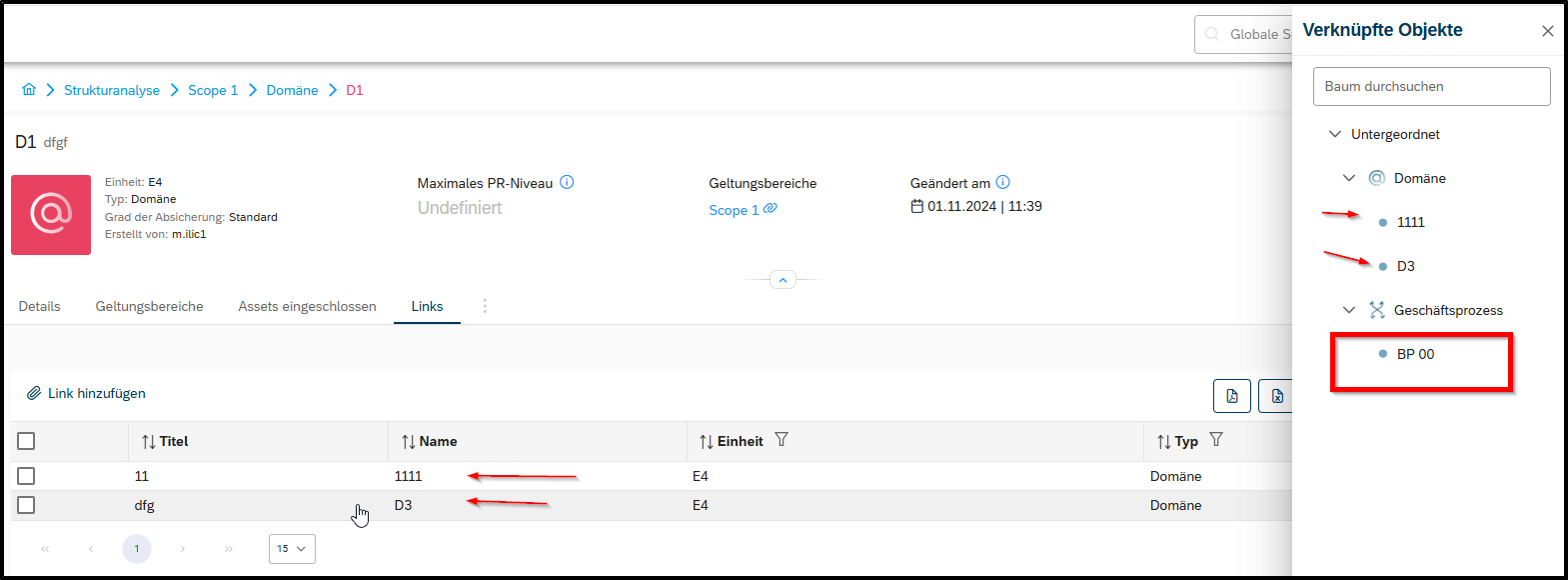

Praxis-Tipp: Nutzen Sie die "Verknüpfte Objekte"-Ansicht in fuentis, um direkte und indirekte Abhängigkeiten zu visualisieren. Rote Pfeile zeigen direkte, graue Pfeile indirekte Verknüpfungen. Sie finden diese Schaltfläche im linken Bereich unterhalb der Statusleiste. Dort können Sie zwischen der Tabellenansicht und der Baumansicht wechseln.

Praxis-Tipp: Nutzen Sie die blaue Hierarchie-Ebene im oberen Bereich des Bildschirms. Hier können Sie schnell navigieren und immer die Übersicht behalten wo Sie sich aktuell befinden. Sie können außerdem über die Schaltfläche "Verknüpfte Objekte" im oberen rechten Bereich immer eine linke Seitenleiste öffnen, die Ihnen eine schnelle Navigation zu allen indirekten Verknüpfungen ermöglicht. Sie können die Objekte wie im Hauptnavigationsbaum ausklappen und auswählen.

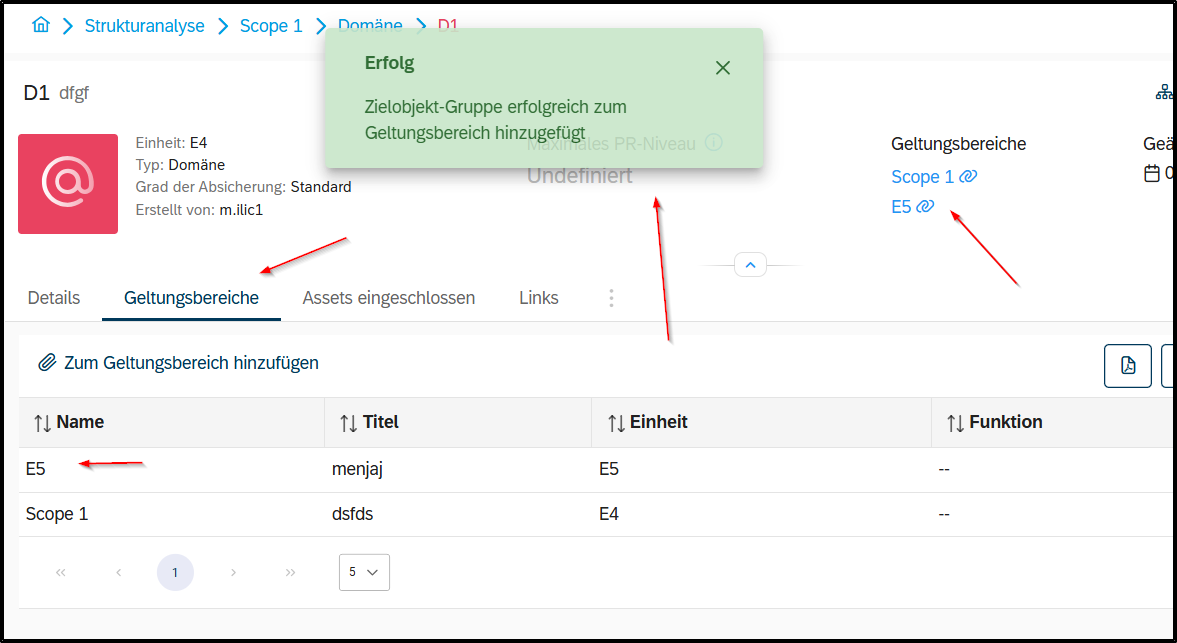

ZOGs zu Geltungsbereichen zuweisen

Zielobjektgruppen können zu einem oder mehreren Geltungsbereichen zugewiesen werden.

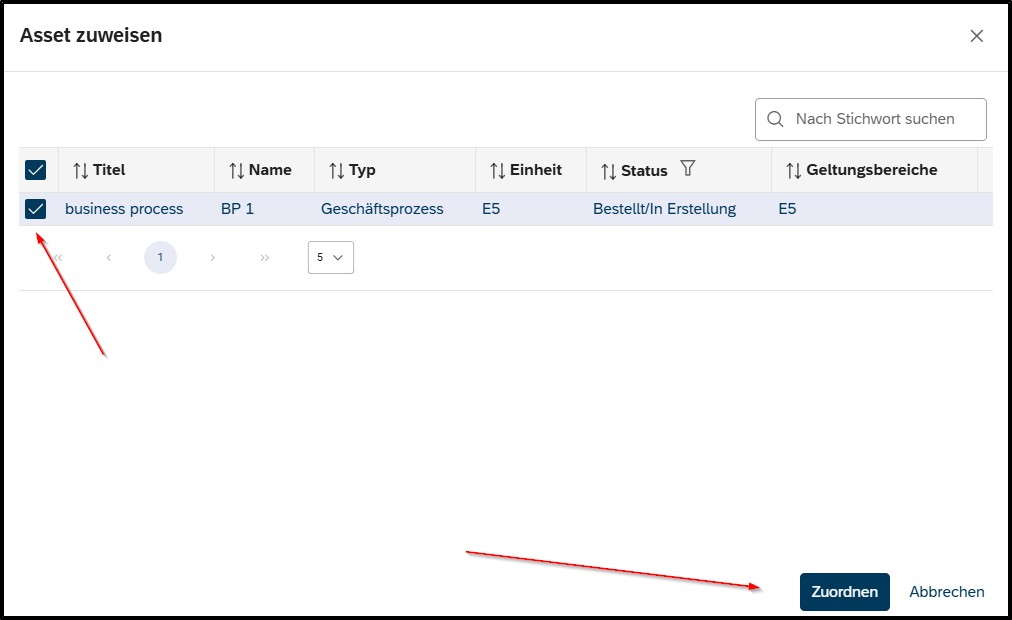

4. Assets zuweisen

Konkrete Assets werden den TOGs im Tab "Assets eingeschlossen" zugewiesen:

- TOG auswählen

- Tab "Assets eingeschlossen" öffnen

- Button "Hinzufügen" klicken

- Relevante Assets auswählen und zuordnen

Hinweis: Wenn Sie keine Berechtigungen für das Model Asset Management haben können Sie keine Assets zuweisen. Achten Sie außerdem darauf, dass Sie bereits Assets in Ihrem Asset Management hinzugefügt haben.

Praxistipp: Starten Sie erstmal ohne Assets, oft Ändern diese sich schneller als die "abstrakte" Form Ihres Sicherheitskonzeptes, durch Updates oder Austausch der Geräte. Sie können Ihr ISMS also grundsätzlich erstmal auf Basis der Zielobjektgruppen erstellen.

Integration mit ISO 27001 und IT-Grundschutz

ISO 27001-Konformität

Die Strukturanalyse in fuentis erfüllt die Anforderungen von ISO 27001:

- Klausel 4.3: Definition des ISMS-Geltungsbereichs

- Klausel 8.1: Asset-Inventarisierung

- Anhang A.8: Asset Management Controls

IT-Grundschutz-Integration

Für jede TOG können IT-Grundschutz-spezifische Daten erfasst werden:

- Schutzbedarf: Normal, Hoch, Sehr hoch

- KRITIS-Relevanz: Kritische Infrastrukturen

- Personenbezogene Daten: Datenschutzrelevanz

- Verfügbarkeitsanforderungen: SLAs und RPO/RTO

So unterstützt die fuentis Suite

Automatisierung und Effizienz

- Vorlagen: Wiederverwendbare TOG-Templates

- Bulk-Operationen: Massenbearbeitung von TOGs (Weitere Funktionen befinden sich auf der Roadmap)

- Export: Excel-Integration für Bestandsdaten

- Vererbung: Automatische Schutzbedarfsvererbung

Visualisierung und Reporting

- Hauptbaum-Ansicht: Hierarchische Darstellung aller Elemente

- Abhängigkeitsdiagramme: Grafische Verknüpfungsdarstellung

- Audit-Trail: Lückenlose Änderungsdokumentation

- Dashboard: Echtzeit-Übersicht des ISMS-Status

Workflow-Integration

- Review-Prozess: Strukturierte Überprüfung

- Genehmigungsworkflows: Mehrstufige Freigaben

- Benachrichtigungen: Automatische Statusupdates

- Rollen-basierte Sichten: Angepasste Benutzeroberflächen

Häufige Herausforderungen und Lösungen

Challenge: Zu detaillierte Strukturanalyse

Problem: Hunderte von einzelnen Assets erschweren das Management

Lösung: Gruppierung ähnlicher Assets in TOGs, z.B. "Büro-PCs Etage 3" statt einzelner Rechner

Challenge: Unklare Abhängigkeiten

Problem: Kaskadeneffekte bei Ausfällen nicht erkennbar

Lösung: Systematische Verknüpfung aller TOGs, regelmäßige Überprüfung der Abhängigkeiten

Challenge: Fehlende Dokumentation

Problem: Bestehende IT-Landschaft nicht vollständig erfasst

Lösung: Schrittweise Erfassung, Nutzung automatischer Discovery-Tools, Workshops mit IT-Verantwortlichen

Challenge: Import vorhandener Informationen

Problem: Sie haben bereits eine Liste mit Assets die Sie einpflegen möchten.

Lösung: Wir können mit Ihnen zusammen eine Lösung finden, wie wir diese Inhalte automatisiert in die fuentis Suite einpflegen können. Sprechen Sie uns dazu gerne an!

Weiterführende Schritte

Nach Abschluss der Strukturanalyse folgen:

- Schutzbedarfsfeststellung: Bewertung der Kritikalität

- Risikoanalyse: Identifikation von Bedrohungen

- Maßnahmenplanung: Definition von Sicherheitskontrollen

- Umsetzung: Implementierung der Maßnahmen

- Überwachung: Kontinuierliche Verbesserung

Einführungsvideo

Kernaussagen auf einen Blick

✓ Strukturanalyse ist die Basis – Ohne klare Inventarisierung kein effektives ISMS

✓ Geltungsbereich definiert Grenzen – Fokussierung auf das Wesentliche spart Ressourcen

✓ TOGs vereinfachen Management – Logische Gruppierung statt Einzelverwaltung

✓ Verknüpfungen zeigen Abhängigkeiten – Kritische Pfade werden sichtbar

✓ fuentis Suite automatisiert – Workflows und Vorlagen beschleunigen die Umsetzung

Dieser Artikel basiert auf den Best Practices der ISO 27001:2022 und des BSI IT-Grundschutzes. Die beschriebenen Funktionen beziehen sich auf die fuentis Suite Version 4.