Role-Based Access Control (RBAC)

Role-Based Access Control (RBAC) ist das Fundament für eine sichere und effiziente Rechteverwaltung in Informationssicherheitsmanagementsystemen. Die fuentis Suite 4 implementiert ein umfassendes RBAC-Konzept, das nicht nur regulatorische Anforderungen erfüllt, sondern auch die praktische Arbeit mit unterschiedlichen Organisationsstrukturen und Mandanten ermöglicht.

Warum ist RBAC relevant?

- Compliance-Anforderungen

- Minimalprinzip: Jeder Nutzer erhält nur die Rechte, die er für seine Aufgaben benötigt (Principle of Least Privilege)

- Auditierbarkeit: Klare Nachvollziehbarkeit, wer auf welche Informationen zugreifen kann

- Skalierbarkeit: Effiziente Verwaltung auch bei komplexen Organisationsstrukturen

Kernkonzepte des RBAC-Systems

Die drei Säulen der Rechteverwaltung

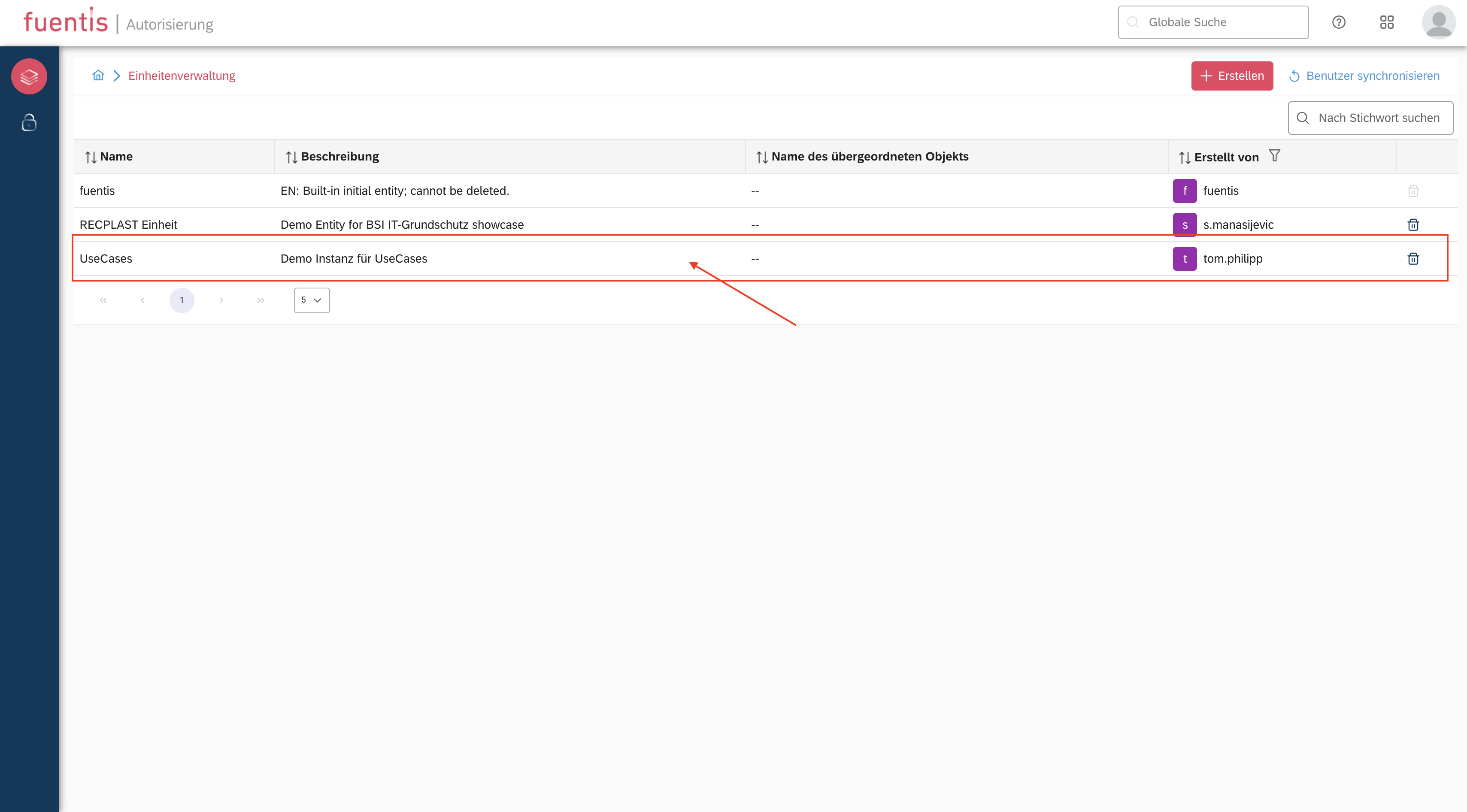

1. Einheiten (Entities)

Einheiten bilden die organisatorische Struktur Ihres Unternehmens ab. Sie dienen als:

- Logische Trennung von Benutzern und Rollen

- Organisationsebenen (z.B. Konzernzentrale, Landesorganisationen, Abteilungen)

- Basis für Mandantenfähigkeit (Multi-Tenancy)

Praxis-Tipp: Nutzen Sie eine konsistente Namenskonvention für Einheiten, z.B.[Ebene]_[Standort]_[Funktion]wieHQ_GLOBALfür die Konzernzentrale oderUNIT_DE_FINANCEfür die deutsche Finanzabteilung.

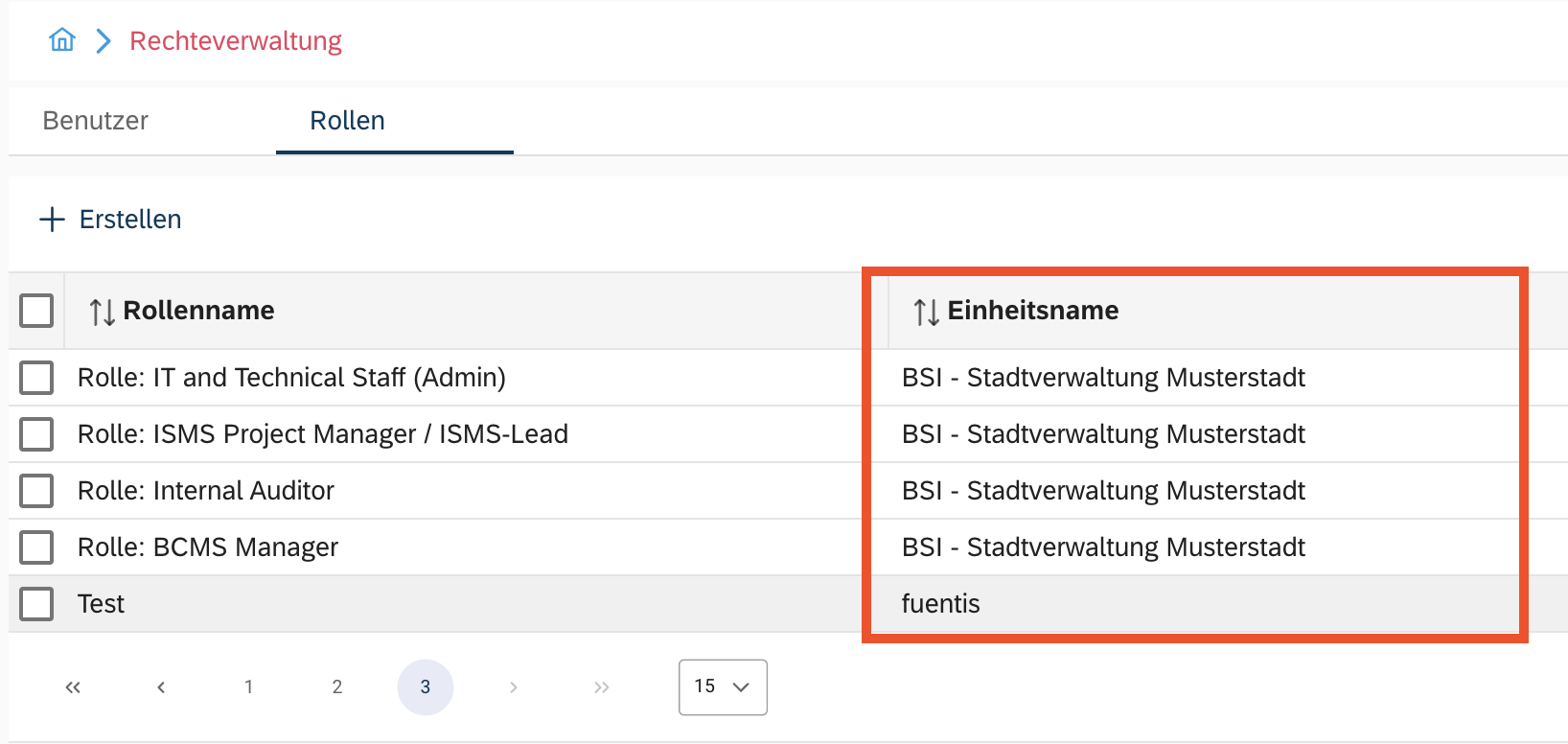

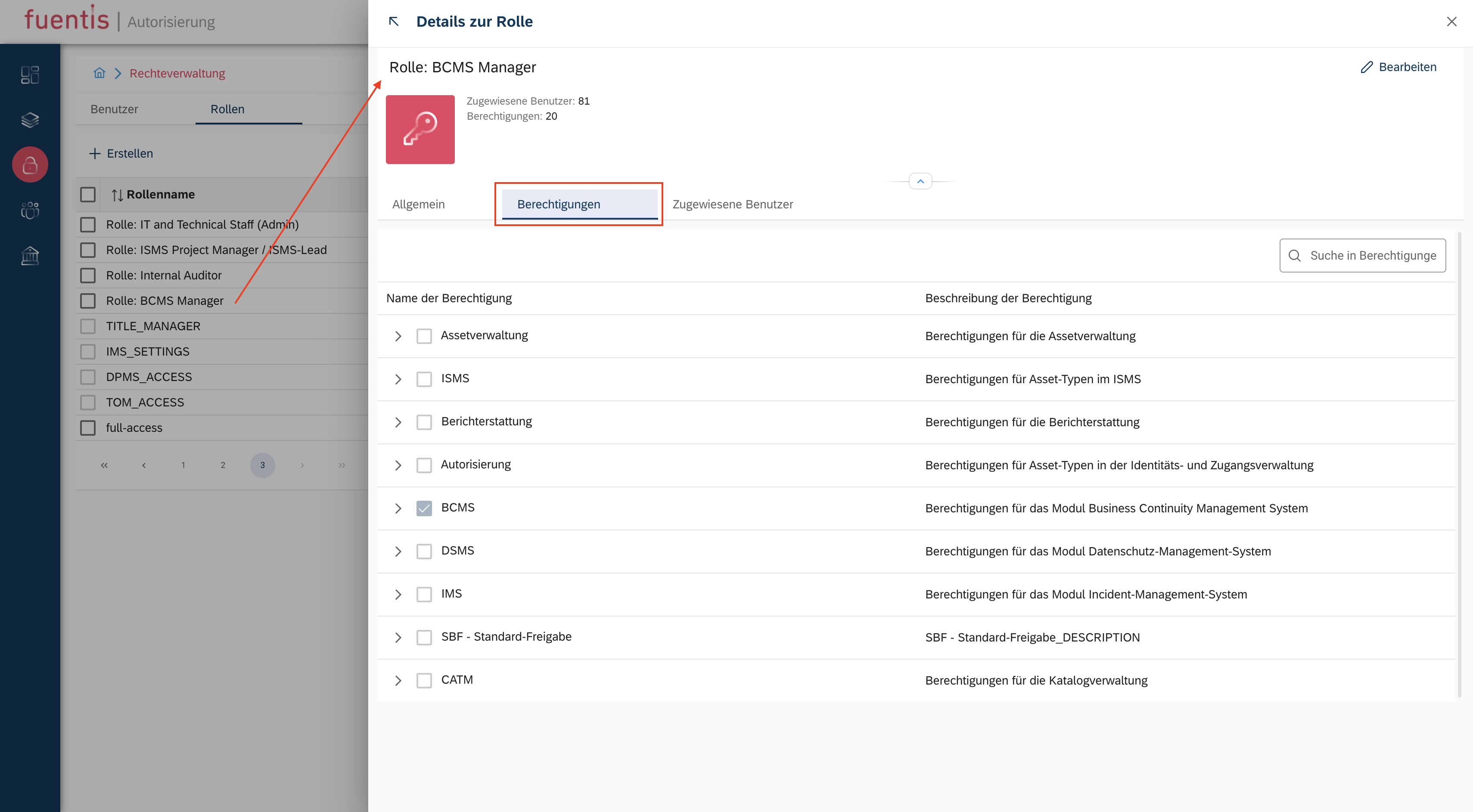

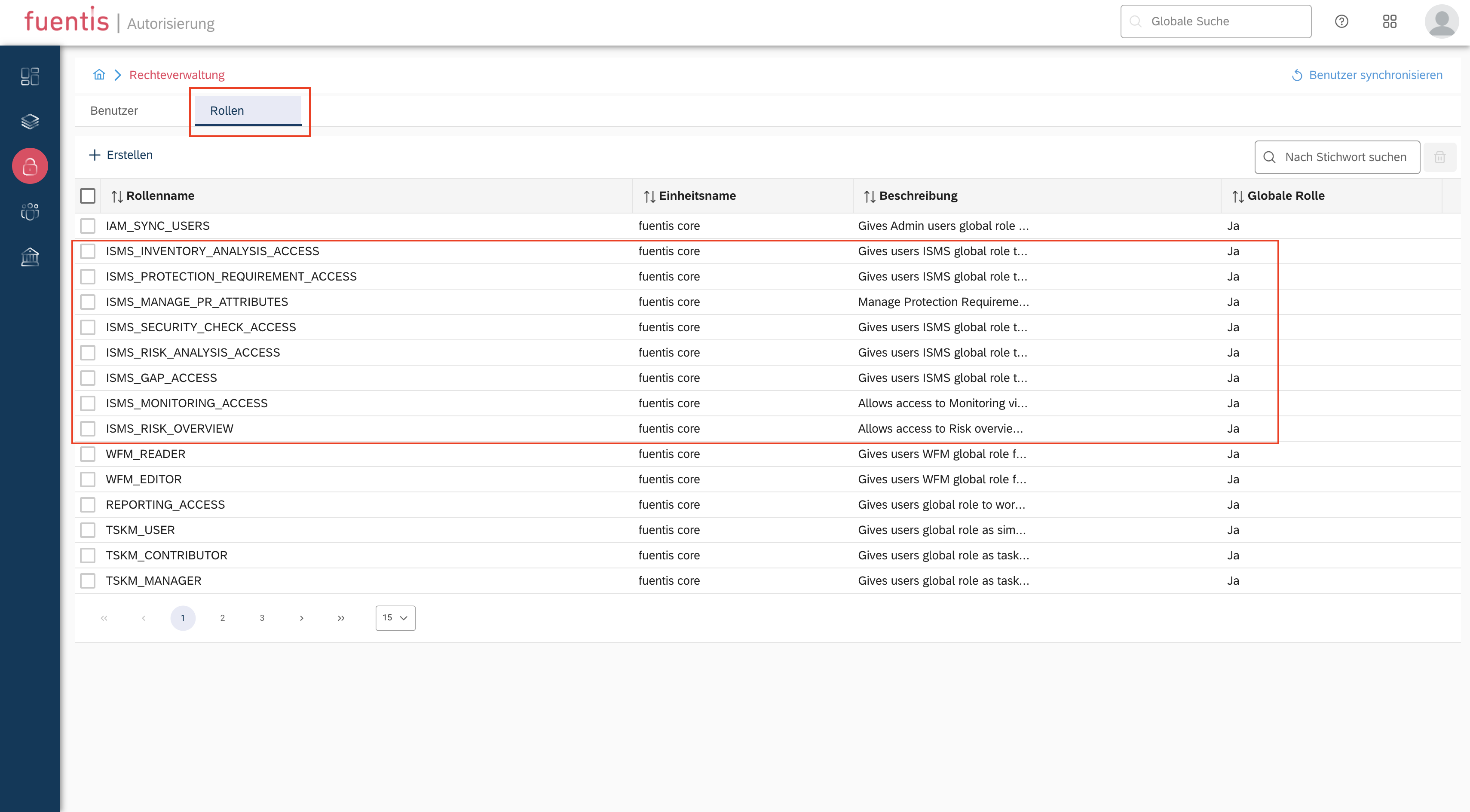

2. Rollen (Roles)

Das System unterscheidet zwei Rollentypen:

Globale Rollen

- Vordefinierte, nicht editierbare Berechtigungssets

- Gelten einheitenübergreifend

- Beispiele aus der fuentis Suite 4:

- ISMS_INVENTORY_ANALYSIS_ACCESS: Zugriff auf Inventaranalysen

- ISMS_RISK_ANALYSIS_ACCESS: Arbeit mit Risikoanalysen

- WFM_EDITOR: Workflow-Bearbeitung

- TSKM_MANAGER: Aufgabenverwaltung mit Board-Funktionen

- CATM_READER/EDITOR: Katalogverwaltung

- ASSM_INTEGRATION_MANAGER: Konfiguration externer Integrationen

Benutzerdefinierte Rollen

- Flexibel anpassbare Berechtigungen

- Einheitenspezifisch zuweisbar

- Ideal für Feinabstimmung von Zugriffsrechten

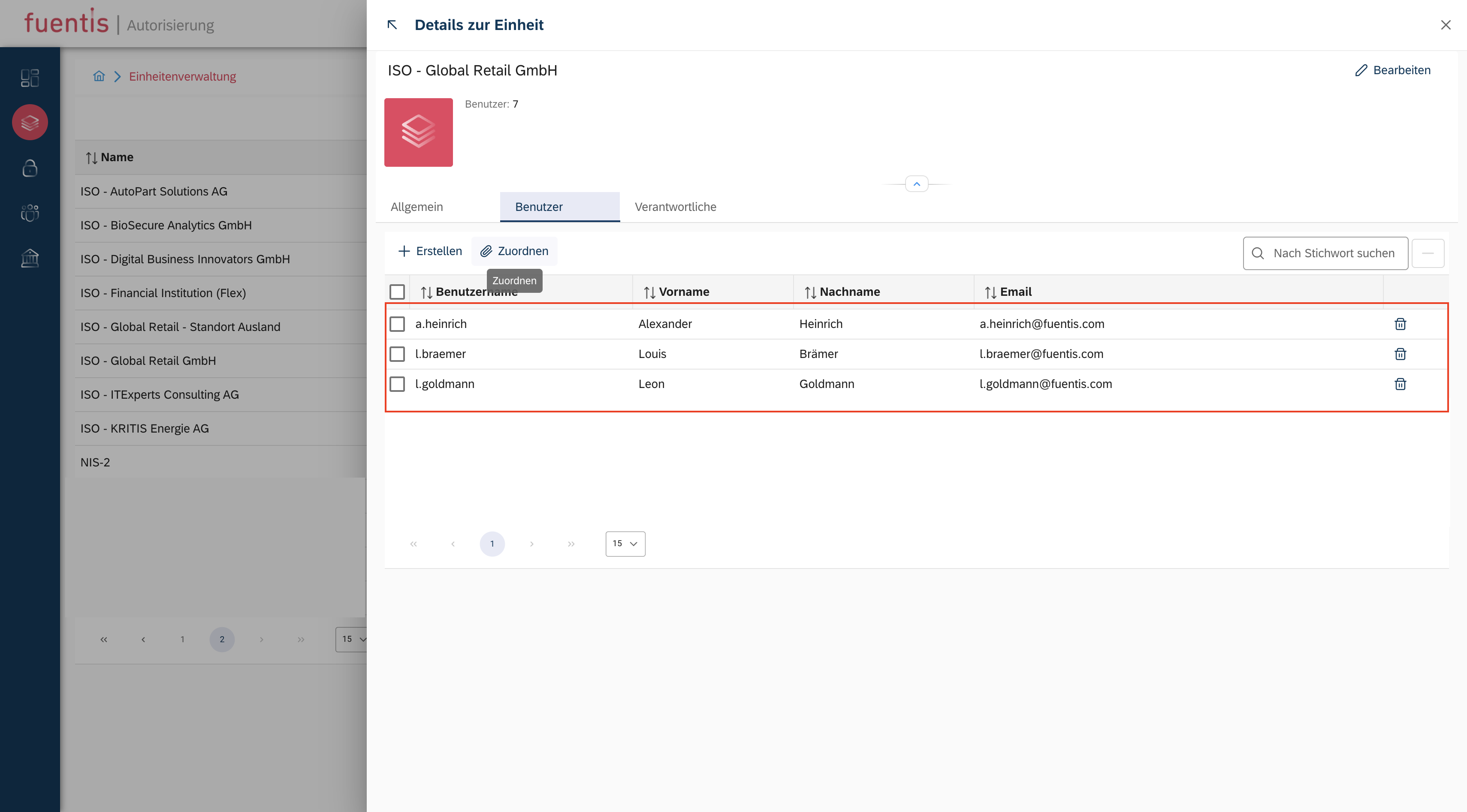

3. Benutzer (Users)

Benutzer werden:

- Über Keycloak als zentralen Authentifizierungsdienst verwaltet

- Einer oder mehreren Einheiten zugeordnet

- Mit globalen und/oder einheitenspezifischen Rollen versehen

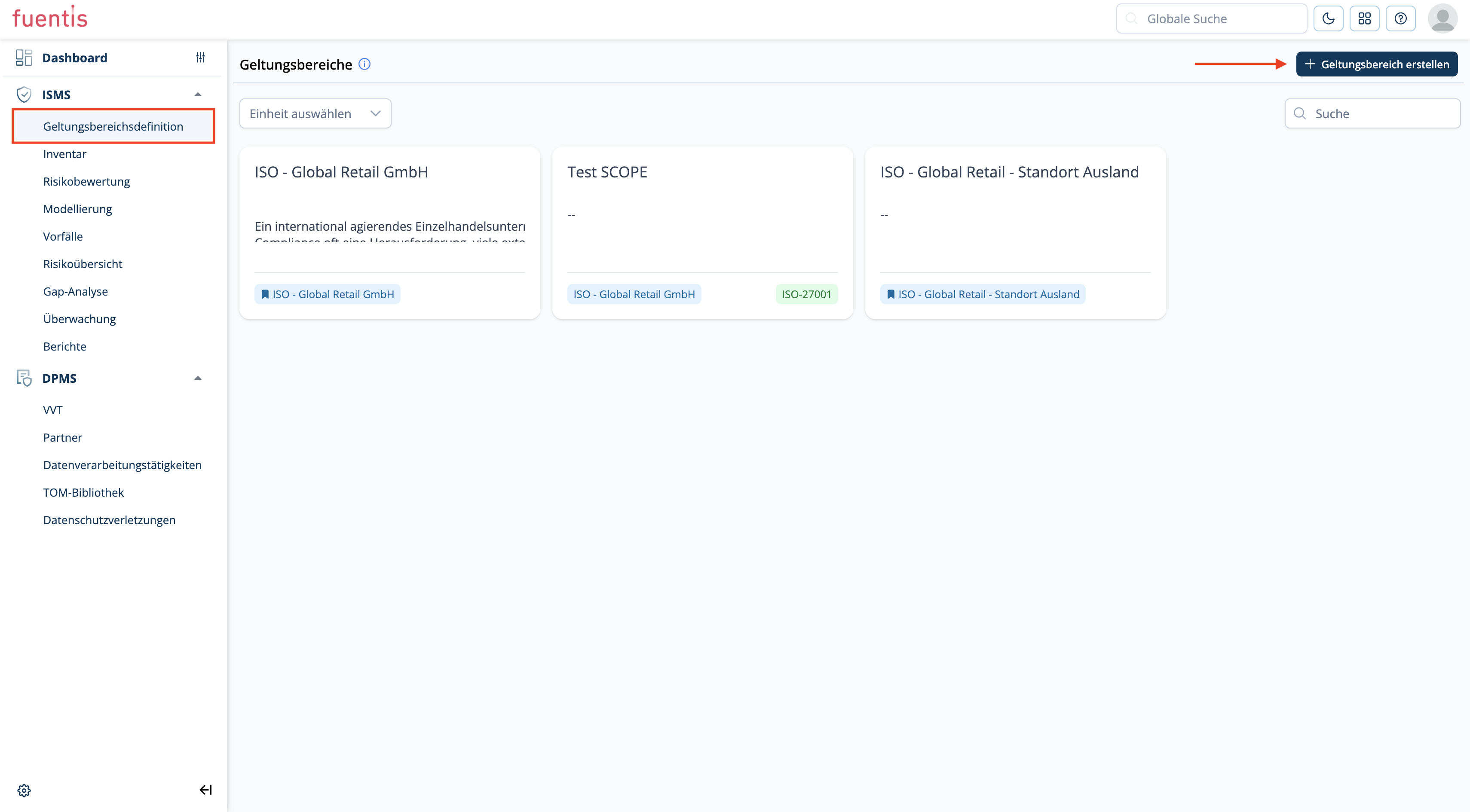

Geltungsbereiche und Mandantenfähigkeit

Geltungsbereiche (Scopes) erweitern das Konzept der Einheiten:

- Jede Einheit hat mindestens einen Geltungsbereich

- Ermöglichen granulare Trennung innerhalb einer Einheit

- Basis für die Abbildung von Informationsverbünden nach BSI IT-Grundschutz

Multi-Tenancy (Spaces) ermöglicht:

- Vollständige Datenisolation zwischen Mandanten

- Individuelle Konfigurationen pro Mandant

- Cross-Tenant-Zugriffe für übergreifende Zusammenarbeit (kontrolliert)

Praktische Umsetzung des RBAC-Konzepts

User Lifecycle Management

Onboarding-Prozess

- Antragstellung: Formale Anfrage über IT-Service-Portal

- Genehmigungsworkflow: CISO/ISB-Freigabe erforderlich

- Kontoerstellung:

- Option B: Über Einheitenverwaltung mit automatischer E-Mail-Benachrichtigung

- Rollenzuweisung: Basierend auf Aufgabenprofil

- Schulung & Dokumentation: Nachweis der Einweisung

Offboarding-Prozess

- Deaktivierungsantrag: Bei Ausscheiden/Vertragsende

- Sofortiger Zugriffsentzug: Zum Beendigungsdatum

- Monatliche Bereinigung: Überprüfung inaktiver Konten

RACI-Matrix für typische Nutzergruppen

| Rolle | Responsible | Accountable | Consulted | Informed |

|---|---|---|---|---|

| CISO | ✓ | ✓ | ✓ | ✓ |

| ISB | ✓ | ✓ | ✓ | ✓ |

| Externer Auditor | - | - | ✓ | ✓ |

| Inventarmanager | ✓ | - | ✓ | ✓ |

| Risk Owner | ✓ | - | ✓ | ✓ |

| IT Admin | ✓ | ✓ | - | ✓ |

| Task Manager | ✓ | ✓ | ✓ | ✓ |

Berechtigungsmatrix der Module

Die fuentis Suite 4 strukturiert Berechtigungen modular:

ISMS-Modul

Strukturanalyse

- Geltungsbereiche: Lesen (SL), Bearbeiten (SB), Löschen (FA)

- Zielobjekt-Gruppen: Vollzugriff für Administratoren

- Asset-Verknüpfungen: Eingeschränkt editierbar

Schutzbedarfsanalyse

- Schutzbedarfswerte: Bearbeitung durch SiKo-Bearbeiter

- Empfehlungen: Nur durch Administratoren nutzbar

- Verteilung: Administratorrecht erforderlich

Modellierung

- Bausteine/Anforderungen/Maßnahmen: Lesezugriff für alle, Bearbeitung ab SB

- Custom-Elemente: Erstellung ab SiKo-Bearbeiter-Rolle

- Import/Export: Berechtigung für Bearbeiter und höher

Risikoanalyse

- Gefährdungen/Risiken: Vollständige Verwaltung ab SB-Rolle

- Risikomatrizen: Ausschließlich Administratoren

- Kontrollen: Zuweisung durch Bearbeiter, Verwaltung durch Admins

Praxis-Tipp: Definieren Sie Rollenprofile für wiederkehrende Aufgabengebiete. Beispiel: Ein "Risk-Analyst"-Profil könnte die RollenISMS_RISK_ANALYSIS_ACCESS,ISMS_GAP_ACCESSundREPORTING_ACCESSkombinieren.

Best Practices für die RBAC-Implementation

1. Organisationsstruktur sauber abbilden

- Hierarchische Einheiten für Konzernstrukturen nutzen

- Geltungsbereiche für fachliche Trennung einsetzen

- Naming Conventions konsequent anwenden

2. Rollenvergabe optimieren

- Minimalprinzip strikt einhalten

- Regelmäßige Reviews (quartalsweise) durchführen

- Überlappende Rollen vermeiden

- Stellvertreterregelungen dokumentieren

3. Externe Nutzer sicher einbinden

- Separate Rollen mit _EXT-Suffix verwenden

- Zeitlich begrenzte Zugriffe einrichten

- NDAs vor Zugriffsvergabe sicherstellen

- Audit-Trail für externe Zugriffe aktivieren

4. Multi-Mandanten-Umgebungen verwalten

- Datentrennung durch separate Spaces gewährleisten

- Cross-Tenant-Zugriffe nur gezielt und dokumentiert

- Mandantenspezifische Workflows implementieren

5. Monitoring und Compliance

- Zugriffsprotokolle regelmäßig auswerten

- Berechtigungsänderungen nachvollziehbar dokumentieren

- Rezertifizierung von Berechtigungen etablieren

- Segregation of Duties (SoD) überwachen

Technische Umsetzung in der fuentis Suite 4

Keycloak-Integration

- Single Sign-On (SSO) für alle Module

- LDAP/Active Directory Anbindung möglich

- Zwei-Faktor-Authentifizierung optional aktivierbar

- Passwort-Policies zentral verwaltbar

Synchronisation und Konsistenz

- User-Sync zwischen Keycloak und fuentis Suite

- Rollenpropagierung über alle Module

- Caching-Mechanismen für Performance-Optimierung

Häufige Herausforderungen und Lösungsansätze

Problem: Komplexe Konzernstrukturen

Lösung: Hierarchische Einheiten mit vererbten Berechtigungen nutzen. Parent-Units können Default-Rollen für Child-Units definieren.

Problem: Temporäre Projektzugriffe

Lösung: Zeitgesteuerte Rollen mit Ablaufdatum implementieren. Automatische Deaktivierung nach Projektende.

Problem: Compliance-Nachweise

Lösung: Aktivierung des vollständigen Audit-Logs. Export der Berechtigungsmatrix für Prüfungen.

Problem: Performance bei vielen Nutzern

Lösung: Rollenbasierte Caching-Strategien. Asynchrone Berechtigungsprüfungen für nicht-kritische Operationen.

Kernaussagen auf einen Blick

RBAC ist Pflicht: Ohne strukturierte Rechteverwaltung keine ISO 27001-Zertifizierung

Drei-Säulen-Prinzip: Einheiten + Rollen + Benutzer = vollständige Zugriffskontrolle

Flexibilität durch Hierarchie: Globale Rollen für Grundfunktionen, Custom-Rollen für Spezialfälle

Multi-Tenancy ready: Vollständige Mandantentrennung bei gleichzeitiger Collaboration-Option

Compliance by Design: Automatische Audit-Trails und nachvollziehbare Berechtigungsvergabe

Weiterführende Ressourcen:

- Video-Tutorial: RBAC-Einführung