Schutzbedarfsfeststellung

Die Schutzbedarfsfeststellung (Protection Requirements Assessment, PRA) ist ein zentraler Baustein im IT-Sicherheitskonzept nach IT-Grundschutz und ISO/IEC 27001. Sie beantwortet die grundlegende Frage: Wie viel Schutz benötigen unsere Informationen, Anwendungen und IT-Systeme?

Durch eine systematische Analyse wird ermittelt, welche Assets kritisch für das Unternehmen sind und welche Sicherheitsmaßnahmen angemessen sind. Dies schafft die Grundlage für ein effizientes und effektives Informationssicherheitsmanagementsystem (ISMS).

Warum ist die Schutzbedarfsfeststellung relevant?

- Ressourcenoptimierung: Sicherheitsmaßnahmen werden gezielt dort eingesetzt, wo sie am meisten benötigt werden

- Transparenz: Nachvollziehbare Begründung für Sicherheitsinvestitionen

- Compliance: Erfüllung regulatorischer Anforderungen (BSI IT-Grundschutz, ISO 27001)

- Risikominimierung: Systematische Identifikation und Bewertung von Schutzbedarfen

- Priorisierung: Klare Entscheidungsgrundlage für die Umsetzung von Schutzmaßnahmen

Die drei Schutzziele im Detail

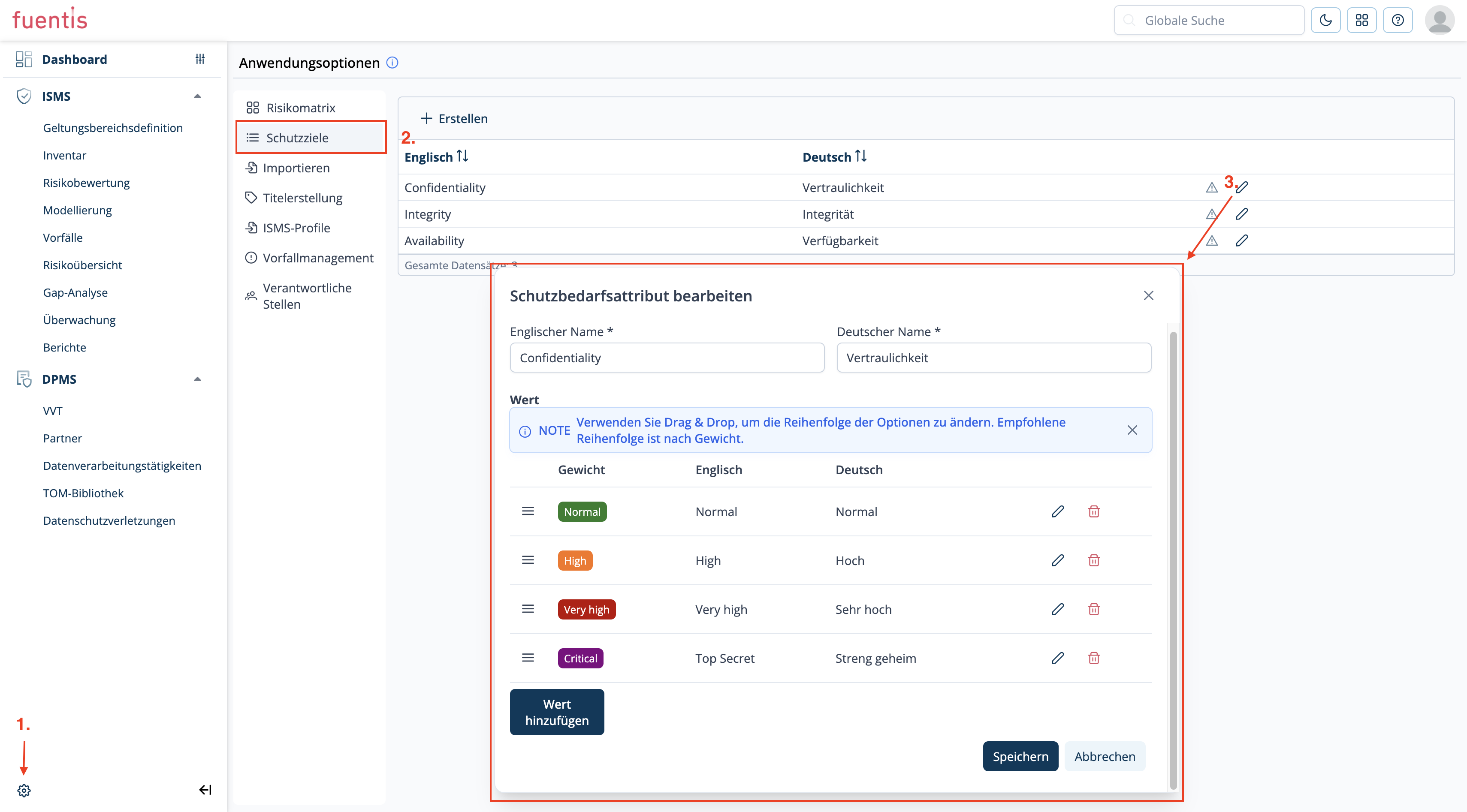

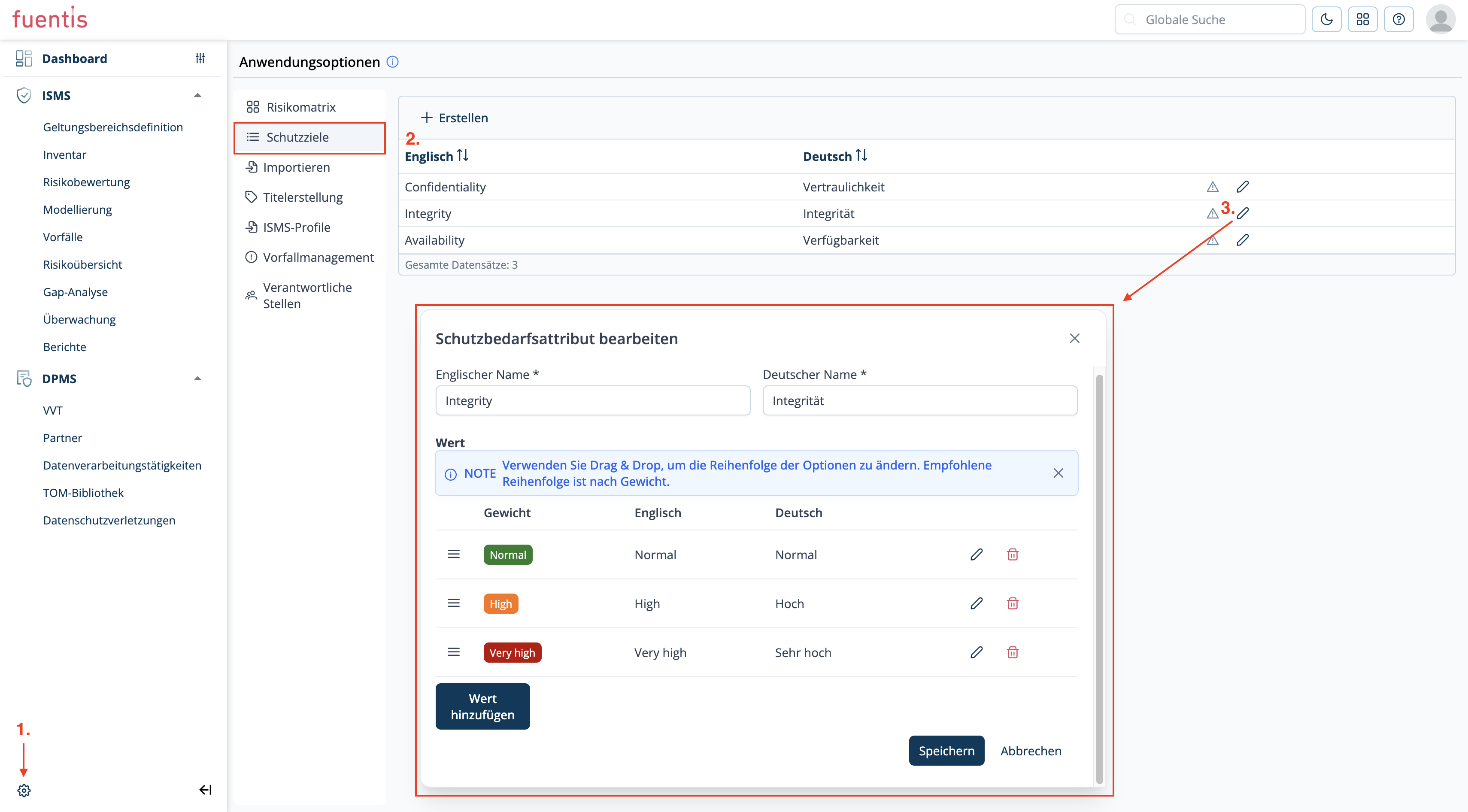

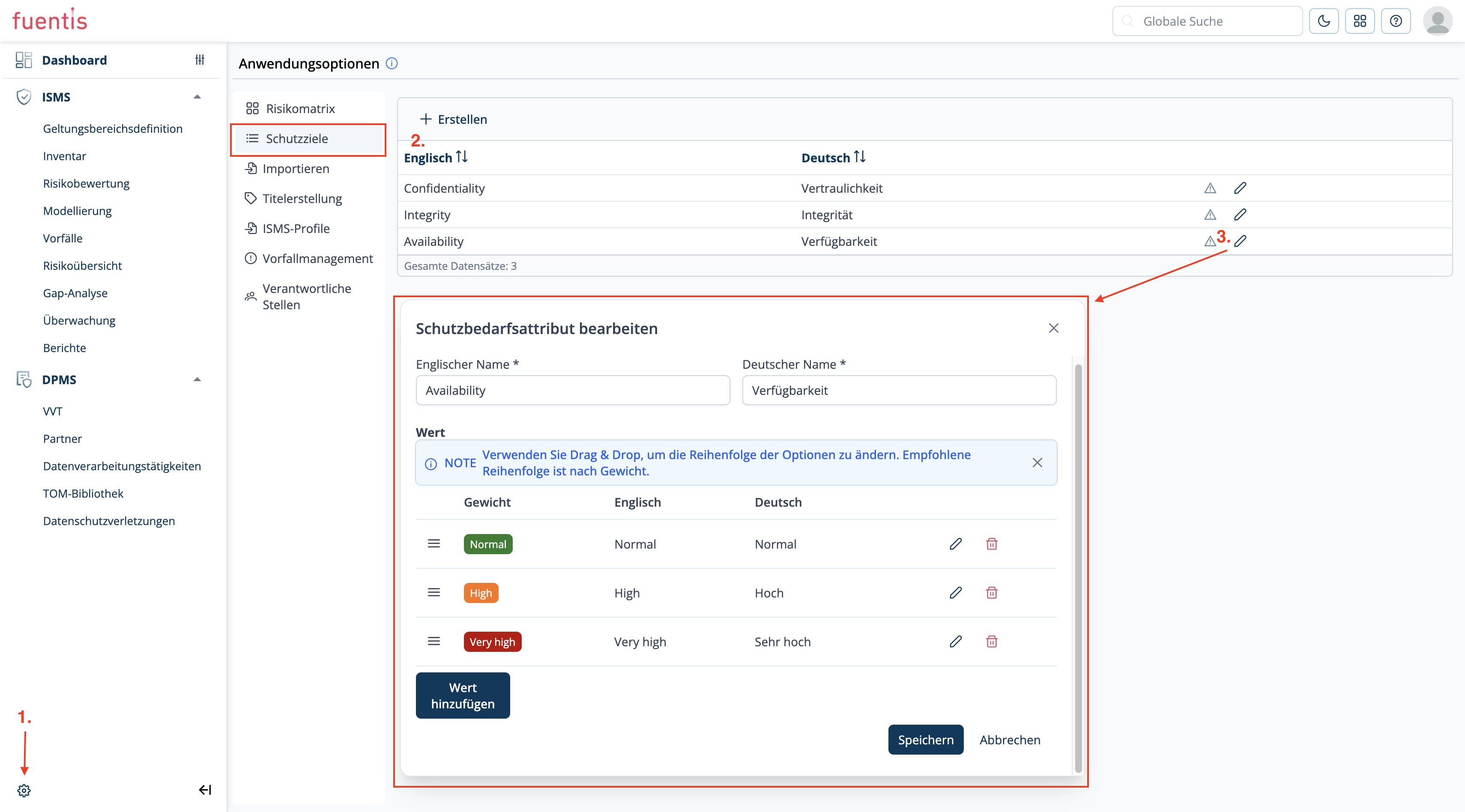

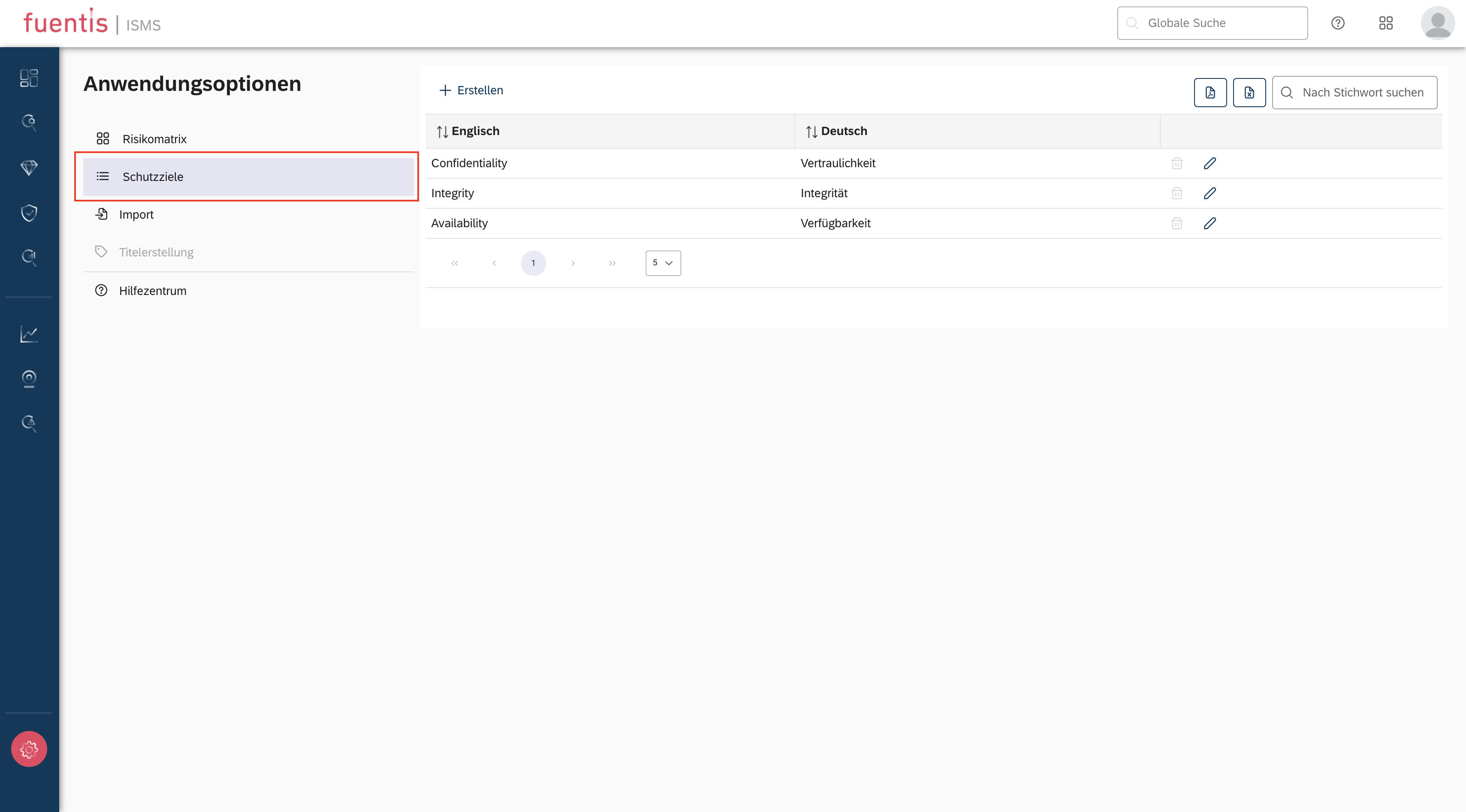

Hinweis: Sie können die Schutzziele und Werte in den Einstellungen anpassen.

Die Schutzbedarfsfeststellung basiert auf den drei fundamentalen Schutzzielen der Informationssicherheit:

1. Vertraulichkeit (Confidentiality)

Definition: Informationen können nur durch autorisierte Personen eingesehen werden.

Praktische Bedeutung:

- Schutz vor unbefugtem Zugriff auf sensible Daten

- Wahrung von Geschäftsgeheimnissen

- Einhaltung von Datenschutzbestimmungen

- Verhinderung von Industriespionage

2. Integrität (Integrity)

Definition: Informationen können nur durch autorisierte Personen verändert werden. Alle Änderungen sind authentisch und nachvollziehbar.

Praktische Bedeutung:

- Schutz vor unbefugter Manipulation

- Gewährleistung der Datenrichtigkeit

- Nachweisbarkeit von Änderungen

- Vermeidung von Datenkorruption

3. Verfügbarkeit (Availability)

Definition: Informationen und Systeme stehen zur richtigen Zeit am richtigen Ort zur Verfügung.

Praktische Bedeutung:

- Sicherstellung der Geschäftskontinuität

- Minimierung von Ausfallzeiten

- Gewährleistung kritischer Prozesse

- Einhaltung von Service Level Agreements (SLAs)

Schutzbedarfskategorien

Die Schutzbedarfe werden in drei Kategorien eingeteilt, die sich an den potenziellen Schadensauswirkungen orientieren:

Normal

Kriterien:

- Schadensauswirkungen sind begrenzt und überschaubar

- Finanzielle Verluste bleiben tolerabel

- Maximale Ausfallzeit: 24-72 Stunden

- Geringe oder nur interne Reputationsschäden

Typische Beispiele:

- Interne Dokumentation

- Unkritische Verwaltungsprozesse

- Öffentlich zugängliche Informationen

Hoch

Kriterien:

- Schadensauswirkungen können beträchtlich sein

- Erhebliche finanzielle Verluste, aber nicht existenzbedrohend

- Maximale Ausfallzeit: 1-24 Stunden

- Breite Ansehens- oder Vertrauensbeeinträchtigung möglich

Typische Beispiele:

- Personenbezogene Daten

- Wichtige Geschäftsprozesse

- Kritische Kundeninformationen

Sehr hoch

Kriterien:

- Existenzbedrohende, katastrophale Auswirkungen möglich

- Fundamentale Verstöße gegen Gesetze und Vorschriften

- Maximale Ausfallzeit: < 1 Stunde

- Gefahr für Leib und Leben möglich

Typische Beispiele:

- Kritische Infrastruktursysteme

- Hochsensible Forschungsdaten

- Systeme mit Personengefährdungspotenzial

Schadensszenarien in der Praxis

Bei der Schutzbedarfsfeststellung werden verschiedene Schadensszenarien systematisch betrachtet:

Hinweis: Sie können diese Informationen im jeweiligen Geltungsbereich hinterlegen.

1. Verstoß gegen Gesetze/Vorschriften/Verträge

- Normal: Geringfügige Vertragsverletzungen, minimale Konventionalstrafen

- Hoch: Erhebliche rechtliche Konsequenzen, hohe Strafen

- Sehr hoch: Fundamentale Gesetzesverstöße, ruinöse Haftungsschäden

2. Beeinträchtigung des informationellen Selbstbestimmungsrechts

- Normal: Mögliche Beeinträchtigung der gesellschaftlichen Stellung

- Hoch: Erhebliche Beeinträchtigung wirtschaftlicher Verhältnisse

- Sehr hoch: Gefahr für persönliche Freiheit des Betroffenen

3. Beeinträchtigung der Aufgabenerfüllung

- Normal: Von Betroffenen als tolerabel eingestuft

- Hoch: Von einzelnen als nicht tolerabel eingestuft

- Sehr hoch: Von allen als nicht tolerabel eingestuft

4. Finanzielle Auswirkungen

- Normal: Tolerabler finanzieller Schaden

- Hoch: Beachtliche, aber nicht existenzbedrohende Verluste

- Sehr hoch: Existenzbedrohende finanzielle Schäden

Umsetzung der Schutzbedarfsfeststellung

Phase 1: Vorbereitung

- Definition der Schutzbedarfskategorien

- Festlegung konkreter Schwellenwerte

- Abstimmung mit der Geschäftsleitung

- Identifikation der Schadensszenarien

- Regulatorische Anforderungen einbeziehen

- Historische Vorfälle analysieren

Phase 2: Durchführung

Schutzbedarfsfeststellung für Geschäftsprozesse

Vorgehen:

- Alle relevanten Geschäftsprozesse identifizieren

- Für jeden Prozess Vertraulichkeit, Integrität und Verfügbarkeit bewerten

- Fachbereichsleitung in die Bewertung einbeziehen

- Begründung dokumentieren

Praxis-Tipp: Nutzen Sie standardisierte Fragebögen für eine einheitliche Bewertung. Dies beschleunigt den Prozess und gewährleistet Vergleichbarkeit.

Schutzbedarfsfeststellung für Anwendungen

Vererbungsprinzipien:

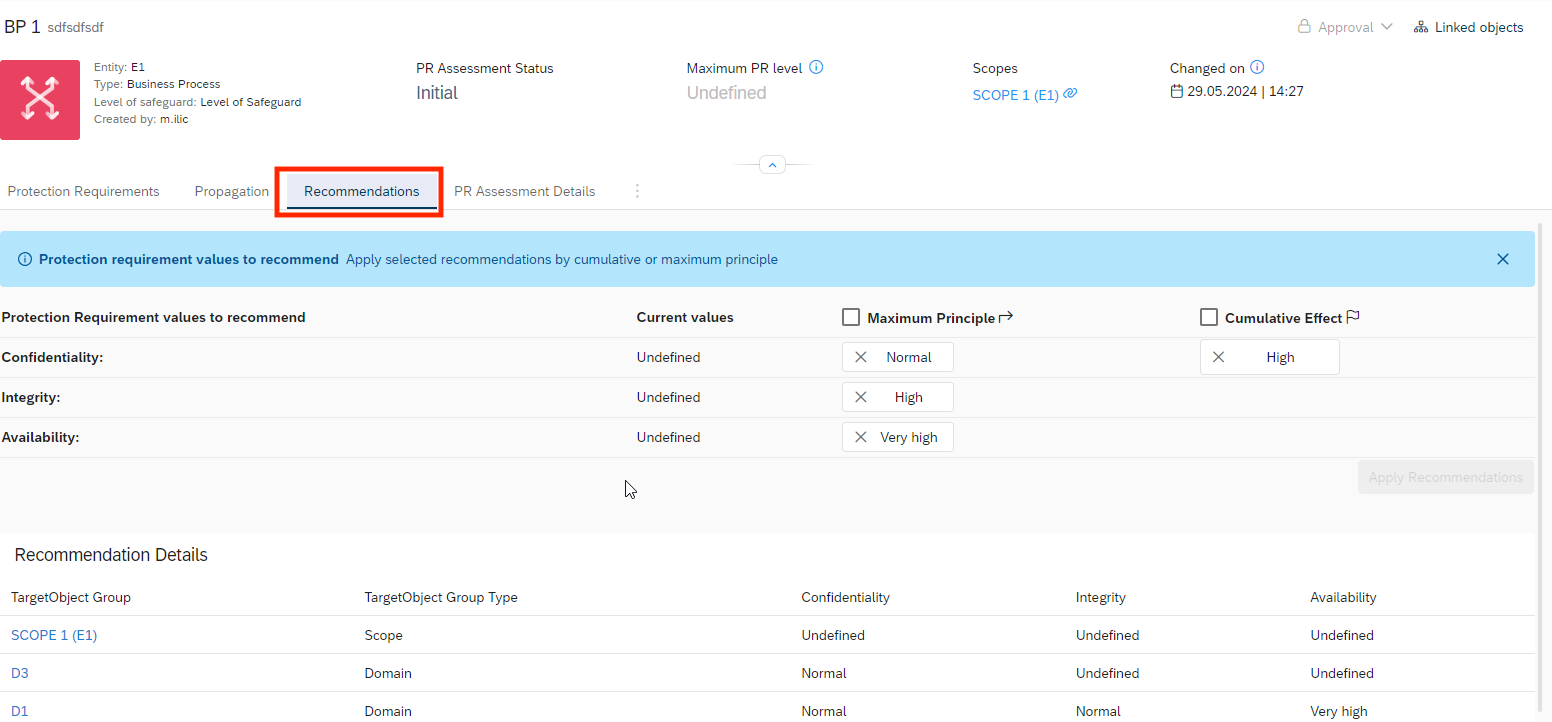

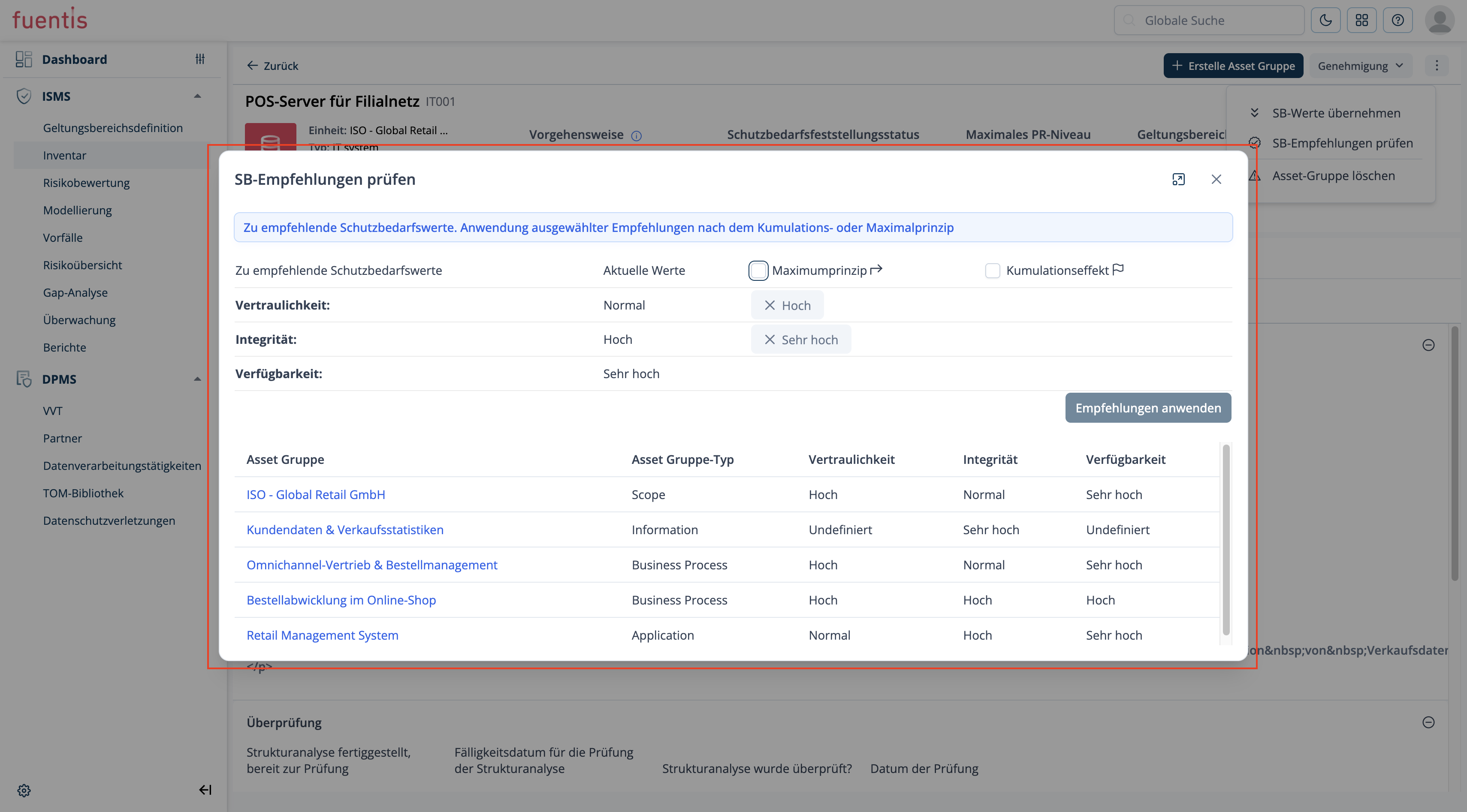

- Maximumprinzip: Der höchste Schutzbedarf aller unterstützten Geschäftsprozesse wird übernommen

- Kumulationseffekt: Mehrere Prozesse mit normalem Schutzbedarf können zusammen einen hohen Schutzbedarf ergeben

Wichtig: Der Kumulationseffekt wird erst aktiviert, wenn mit der Zielobjekt-Gruppe 3 übergeordnete Zielobjekt-Gruppen verknüpft sind.

Beispiel: Eine CRM-Anwendung unterstützt mehrere Vertriebsprozesse. Einzeln haben diese normalen Schutzbedarf, aber ein Komplettausfall würde erhebliche Umsatzeinbußen bedeuten → Verfügbarkeit: hoch

Schutzbedarfsfeststellung für IT-Systeme

Besonderheiten:

- Schutzbedarf vererbt sich von den darauf laufenden Anwendungen

- Shared Resources erfordern besondere Betrachtung

- Virtualisierung kann zu Kumulationseffekten führen

Schutzbedarfsfeststellung für Kommunikationsverbindungen

Kritische Verbindungen identifizieren:

- Internetanbindungen

- Verbindungen über öffentliche Netze

- Übertragung sensibler Daten

- Single Points of Failure

Schutzbedarfsfeststellung für Räumlichkeiten

Zu berücksichtigen:

- Physischer Zugangsschutz

- Umgebungsbedingungen (Klima, Brandschutz)

- Konzentration kritischer Systeme

- Redundanzen und Ausweichstandorte

Integration in die fuentis Suite

Funktionalitäten im ISMS-Modul

Die fuentis Suite unterstützt die Schutzbedarfsfeststellung durch:

1. Strukturierte Erfassung

- Protection Requirements Tab: Zentrale Erfassung aller Schutzbedarfe

- Dropdown-Menüs für standardisierte Kategorien

- Freitextfelder für detaillierte Begründungen

- Custom PR Values: Erweiterung um organisationsspezifische Schutzziele

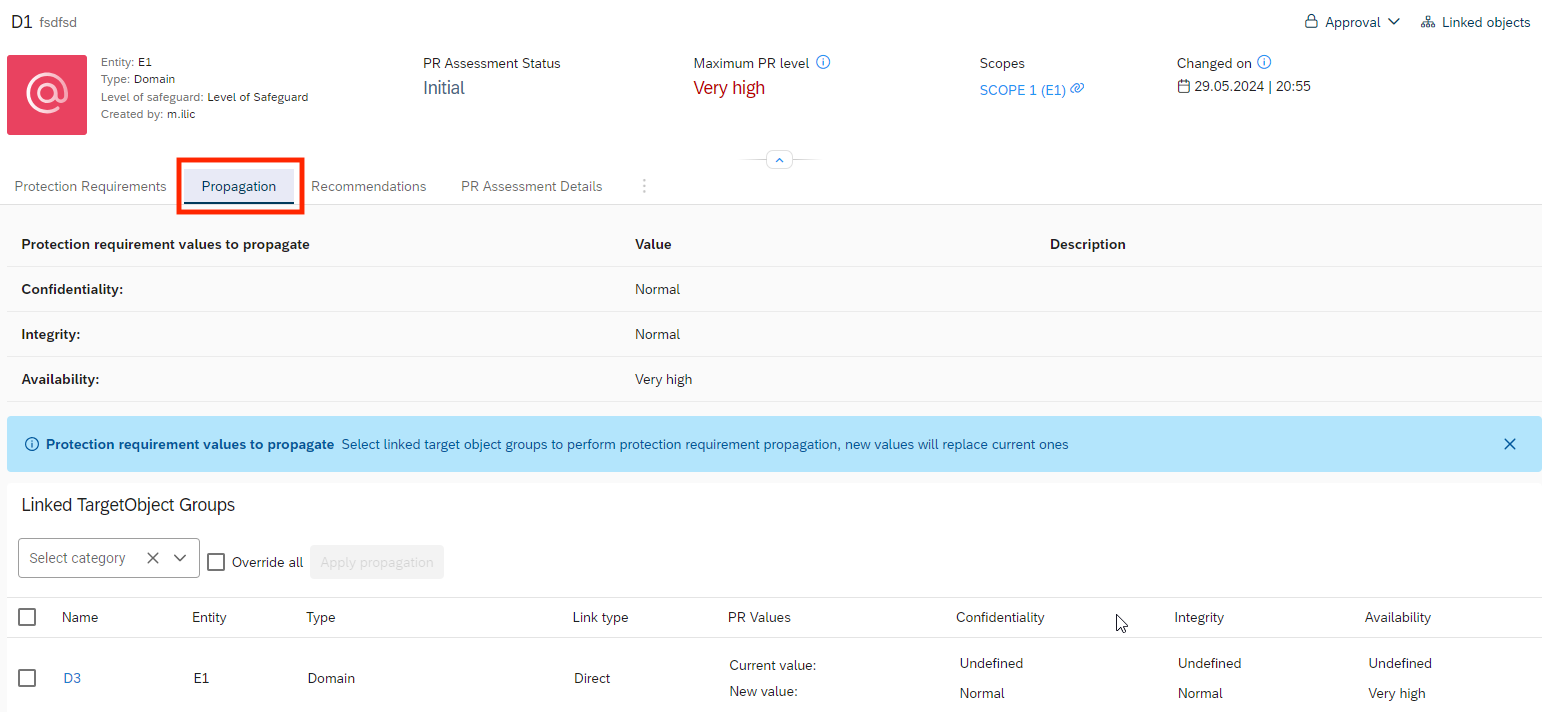

2. Automatisierte Vererbung (Propagation)

- Propagation Tab: Automatische Übertragung von Schutzbedarfen

- Override-Funktionen für manuelle Anpassungen

- Visualisierung der Vererbungsketten

- Bulk-Operations für effiziente Bearbeitung

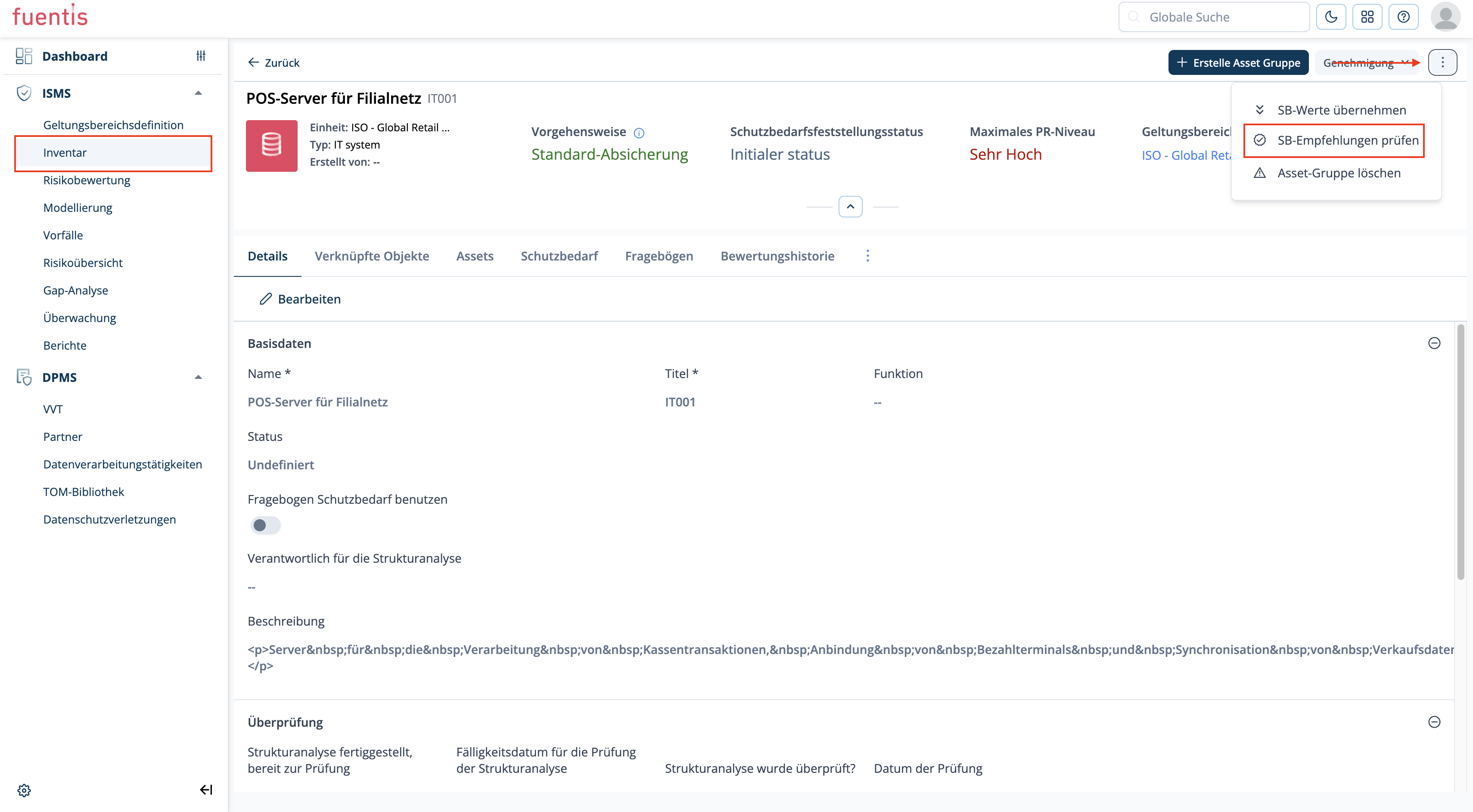

3. Intelligente Empfehlungen (Recommendation)

- Algorithmusbasierte Analyse verknüpfter Assets

- Maximum-Prinzip und Kumulationseffekt werden automatisch berücksichtigt

- Preview-Funktion zeigt Auswirkungen vor Übernahme

- Multi-Select-Optionen für flexible Auswahl

Hinweis: Multi-Select erfolgt über die Checkbox in dem Tabellenkopf - Die Schaltfläche "alle überschreiben" meint alle Schutzbedarfswerte "überschreiben".

4. Workflow-Integration (4-Augen-Prinzip)

- Submit → Review → Approve/Reject → Reopen

- Status-Tracking: Initial, Submitted, Approved, Rejected, Reopened

- Audit-Trail: Vollständige Dokumentation aller Änderungen

- Custom Workflows: Anpassung an organisationsspezifische Freigabeprozesse

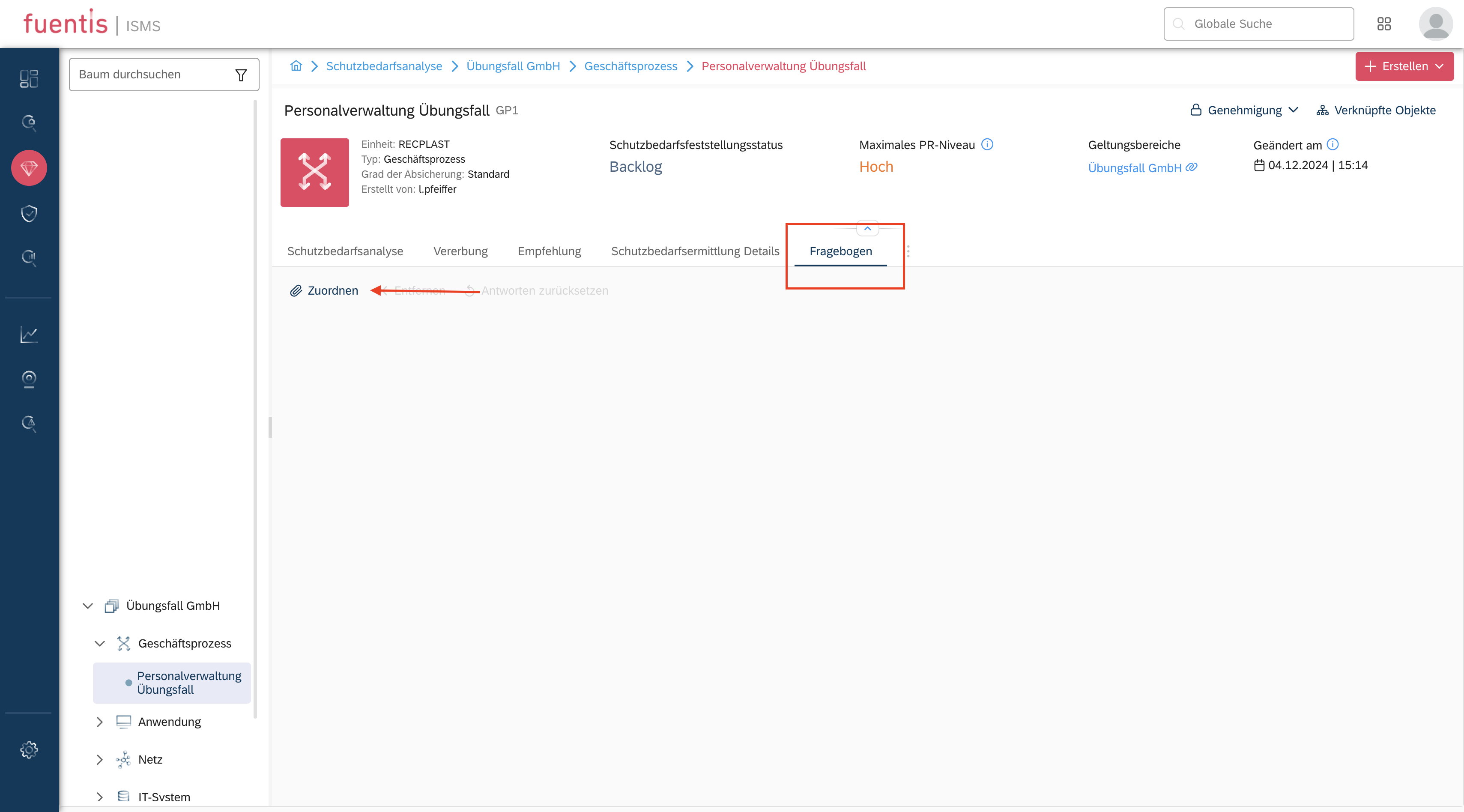

5. Fragebogen-Modul

- Standardisierte Questionnaires für einheitliche Bewertung

- Template-Bibliothek mit Best Practices

- Automatische Auswertung und Kategorisierung

- Export-Funktionen für Berichte und Audits

Berechtigungskonzept

Globale Rollen:

- ISMS_PROTECTION_REQUIREMENT_ACCESS: Grundzugriff auf PRA-Funktionen

Granulare Berechtigungen:

- Scopes - PRA Read: Lesezugriff auf Scope-Schutzbedarfe

- Scopes - Edit Protection Requirements: Bearbeitung von Scope-Schutzbedarfen

- TargetObject Groups - PRA Read: Lesezugriff auf TOG-Schutzbedarfe

- TargetObject Groups - Edit Protection Requirements: Bearbeitung von TOG-Schutzbedarfen

- Propagation of Protection Requirements: Durchführung von Vererbungen

- TargetObject Groups - Recommendation: Nutzung der Empfehlungsfunktion

Best Practices für die Umsetzung

1. Vorbereitung und Planung

✓ Management-Commitment sicherstellen

- Geschäftsleitung frühzeitig einbinden

- Budget und Ressourcen klären

- Verbindlichkeit kommunizieren

✓ Projektteam zusammenstellen

- Fachbereichsvertreter einbeziehen

- IT-Security-Expertise sicherstellen

- Klare Verantwortlichkeiten definieren

2. Durchführung

✓ Top-Down-Ansatz verfolgen

- Mit kritischen Geschäftsprozessen beginnen

- Schrittweise zu technischen Assets vordringen

- Quick Wins identifizieren und umsetzen

✓ Standardisierung anstreben

- Einheitliche Bewertungskriterien verwenden

- Fragebögen und Templates nutzen

- Regelmäßige Kalibrierungsmeetings durchführen

✓ Dokumentation sicherstellen

- Alle Entscheidungen begründen

- Annahmen explizit machen

- Änderungen nachvollziehbar dokumentieren

3. Qualitätssicherung

✓ 4-Augen-Prinzip konsequent anwenden

- Unabhängige Reviews durchführen

- Plausibilitätsprüfungen einbauen

- Regelmäßige Audits planen

✓ Kontinuierliche Verbesserung

- Lessons Learned dokumentieren

- Prozesse regelmäßig optimieren

- Feedback-Schleifen etablieren

4. Häufige Fallstricke vermeiden

Überbewertung vermeiden

- Nicht alles ist "sehr hoch" kritisch

- Realistische Einschätzungen treffen

- Kosten-Nutzen-Verhältnis beachten

Unterbewertung verhindern

- Kumulationseffekte nicht unterschätzen

- Abhängigkeiten vollständig erfassen

- Worst-Case-Szenarien durchdenken

Scope Creep kontrollieren

- Klare Systemgrenzen definieren

- Priorisierung beibehalten

- Iteratives Vorgehen wählen

Verknüpfung mit anderen ISMS-Prozessen

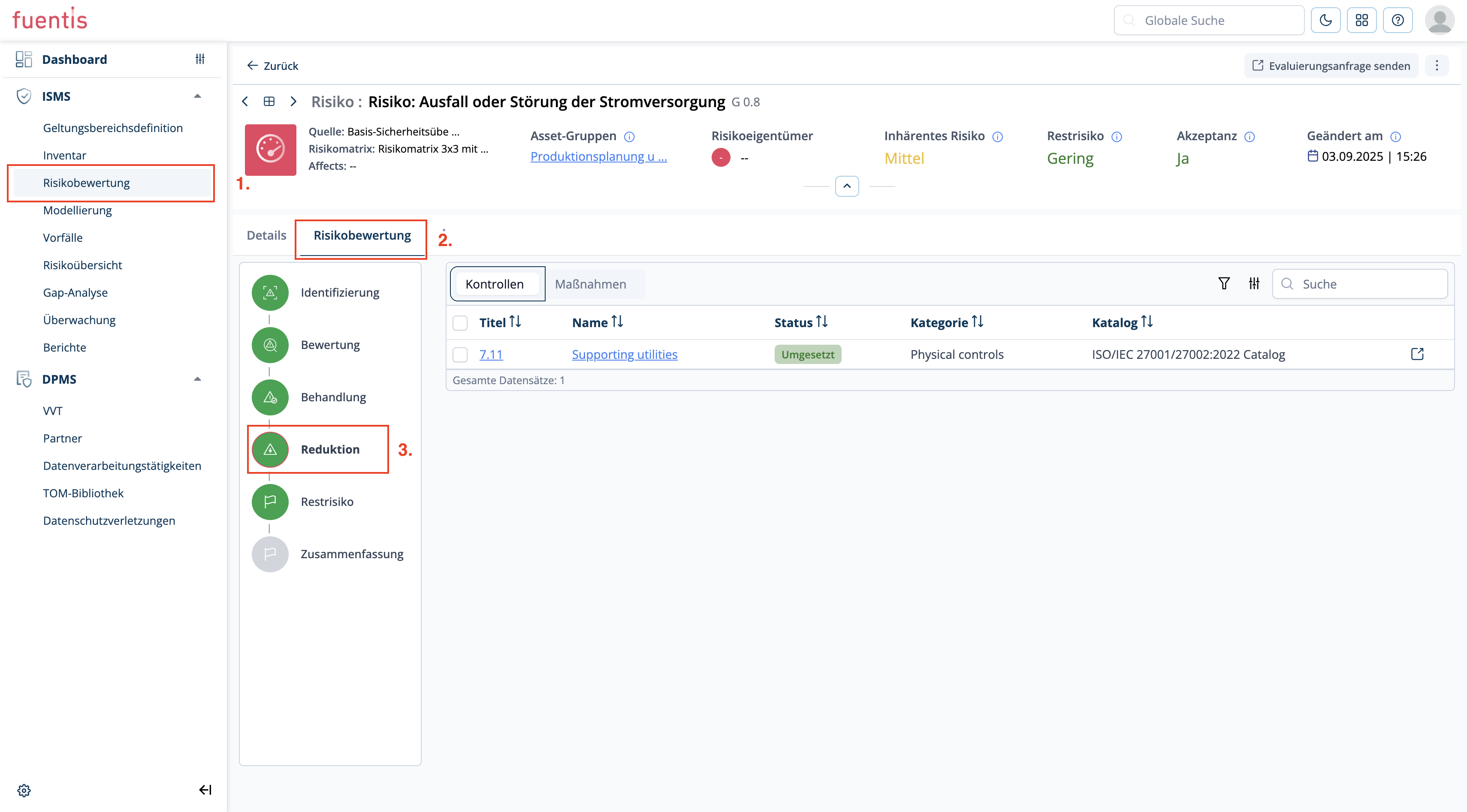

Risikoanalyse

Die Schutzbedarfsfeststellung bildet die Grundlage für:

- Identifikation relevanter Bedrohungen

- Bewertung von Eintrittswahrscheinlichkeiten

- Priorisierung von Risikoszenarien

Maßnahmenauswahl

Basierend auf dem Schutzbedarf werden:

- Angemessene Sicherheitsmaßnahmen ausgewählt

- Implementierungsprioritäten festgelegt

- Ressourcen optimal allokiert

Business Continuity Management

Schutzbedarfe fließen ein in:

- Definition von Recovery Time Objectives (RTO)

- Festlegung von Recovery Point Objectives (RPO)

- Priorisierung im Wiederanlauf

Compliance Management

Dokumentation unterstützt:

- Nachweisführung für Auditoren

- Erfüllung regulatorischer Anforderungen

- Transparenz gegenüber Stakeholdern

Glossar

Asset: Wert oder Ressource einer Organisation (Information, System, Prozess)

Kumulationseffekt: Erhöhung des Schutzbedarfs durch Konzentration mehrerer Assets

Maximumprinzip: Übernahme des höchsten Schutzbedarfs bei Vererbung

Propagation: Automatische Vererbung von Schutzbedarfen zwischen verknüpften Assets

TOG (Target Object Group): Zielobjektgruppe - logische Gruppierung von Assets

4EP (4-Eye Principle): Vier-Augen-Prinzip zur Qualitätssicherung

Kernaussagen auf einen Blick

- Fundament der Informationssicherheit: Die Schutzbedarfsfeststellung ist keine bürokratische Pflicht, sondern die Basis für effektive und effiziente Sicherheitsmaßnahmen.

- Drei Schutzziele im Fokus: Vertraulichkeit, Integrität und Verfügbarkeit müssen für jedes Asset individuell bewertet und in normal/hoch/sehr hoch kategorisiert werden.

- Vererbung beachten: Schutzbedarfe vererben sich von Geschäftsprozessen über Anwendungen bis zu IT-Systemen - dabei können Maximumprinzip oder Kumulationseffekte zu höheren Schutzbedarfen führen.

- Werkzeugunterstützung nutzen: Die fuentis Suite automatisiert viele Aspekte der Schutzbedarfsfeststellung und gewährleistet durch Workflows und Fragebögen eine konsistente Durchführung.

- Kontinuierlicher Prozess: Schutzbedarfsfeststellung ist keine einmalige Aufgabe, sondern muss bei Änderungen der IT-Landschaft oder Geschäftsprozesse aktualisiert werden.