Grundlagen der Informationssicherheit

Informationssicherheit ist ein komplexes Fachgebiet mit einer Vielzahl spezifischer Begriffe, Methoden und Standards. Diese Wissensseite bietet eine zentrale Übersicht über die wichtigsten Terminologien aus ISO 27001, BSI IT-Grundschutz und ISMS-Management. Sie dient als Nachschlagewerk für eine einheitliche Begriffsverwendung und schnelle Orientierung in der täglichen Sicherheitsarbeit.

Eine konsistente Terminologie ist essentiell für effektive Kommunikation zwischen Fachbereichen, IT und Management sowie für die erfolgreiche Umsetzung von Sicherheitsmaßnahmen.

Zentrale Konzepte der Informationssicherheit

Die drei Grundwerte (Schutzziele)

Die Informationssicherheit basiert auf drei fundamentalen Schutzzielen:

- Vertraulichkeit (Confidentiality): Schutz vor unberechtigtem Zugriff auf Informationen

- Integrität (Integrity): Schutz vor unautorisierter Veränderung von Daten und Systemen

- Verfügbarkeit (Availability): Sicherstellung, dass Informationen und Services wie gefordert bereitgestellt werden können

Diese Grundwerte bilden das CIA-Dreieck und sind in allen Sicherheitsstandards zentral verankert.

ISMS (Informationssicherheits-Managementsystem)

Ein ISMS ist die Gesamtheit von Regelungen, Prozessen und Maßnahmen zur systematischen Steuerung der Informationssicherheit. Es folgt dem kontinuierlichen PDCA-Zyklus (Plan-Do-Check-Act) und gewährleistet:

- Strukturierte Herangehensweise an Sicherheitsrisiken

- Kontinuierliche Verbesserung der Sicherheitslage

- Nachweisbare Compliance mit Standards und Vorgaben

- Systematische Überwachung und Anpassung von Maßnahmen

IT-Grundschutz vs. ISO 27001

IT-Grundschutz ist die vom BSI entwickelte Vorgehensweise zur Identifikation und Umsetzung angemessener Sicherheitsmaßnahmen. Er bietet:

- Modulare Bausteine mit konkreten Maßnahmenempfehlungen

- Bewährte Praxis für typische IT-Umgebungen

- Grundlage für ISO 27001-Zertifizierung "auf Basis IT-Grundschutz"

ISO 27001 definiert die internationalen Anforderungen an ein ISMS und ist:

- Risikobasiert und flexibel anpassbar

- International anerkannter Zertifizierungsstandard

- Rahmenwerk, das durch konkrete Methodiken wie IT-Grundschutz ausgefüllt wird

Schutzbedarfsfeststellung und Risikoanalyse

Methodisches Vorgehen

Die Schutzbedarfsfeststellung erfolgt systematisch:

- Prozessanalyse: Identifikation geschäftskritischer Prozesse

- Schadensszenarien: Bewertung möglicher Auswirkungen bei Verletzung der Schutzziele

- Kategorisierung: Einstufung in "normal", "hoch" oder "sehr hoch"

- Vererbung: Übertragung des Schutzbedarfs auf abhängige Systeme und Komponenten

Vererbungsprinzipien

- Maximumprinzip: Der höchste Schutzbedarf bestimmt den Gesamtschutzbedarf

- Kumulationseffekt: Schutzbedarf steigt durch kumulierte Schäden bei Mehrfachverarbeitung

- Verteilungseffekt: Reduktion des Schutzbedarfs durch Verteilung auf mehrere Systeme

Praxis-Tipp: Dokumentieren Sie die Vererbung transparent und nachvollziehbar. Dies erleichtert spätere Audits und Anpassungen erheblich.

ISMS in der Praxis

Phasen der ISMS-Einführung

- Strukturanalyse: Erfassung des Informationsverbunds

- Schutzbedarfsfeststellung: Bewertung der Kritikalität

- Modellierung: Zuordnung von Bausteinen zu Zielobjekten

- Grundschutz-Check: Soll-/Ist-Vergleich der Maßnahmen

- Risikoanalyse: Bewertung zusätzlicher Risiken

- Maßnahmenumsetzung: Implementation der erforderlichen Kontrollen

Modellierung und Bausteine

Die Modellierung ordnet IT-Grundschutz-Bausteine den identifizierten Zielobjekten zu. Jeder Baustein enthält:

- Beschreibung: Zweck und Anwendungsbereich

- Gefährdungslage: Relevante Bedrohungen

- Anforderungen: Konkrete Sicherheitsmaßnahmen

- Weiterführende Informationen: Umsetzungshinweise

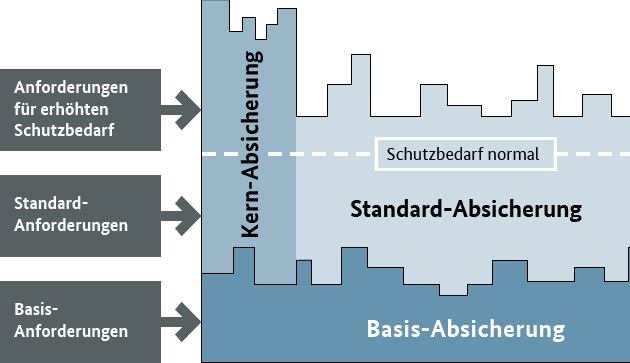

Absicherungsansätze

- Basis-Absicherung: Breite Erstabsicherung über alle Prozesse als Einstieg

- Kern-Absicherung: Fokus auf besonders gefährdete Prozesse und Assets

- Standard-Absicherung: Klassische, umfassende BSI-Vorgehensweise

Umsetzungshilfen und Best Practices

Konsistente Terminologie

- Verwenden Sie "Informationsverbund" in IT-Grundschutz-Kontexten

- Nutzen Sie "Scope" in ISO-/internationalen Kontexten

- Halten Sie die Unterscheidung zwischen "Datenschutz" (personenbezogene Daten) und "Datensicherheit" (technischer Schutz) ein

Rollenklarstellung

Definieren Sie klare Verantwortlichkeiten:

- ISB/CISO: Strategische Führung des ISMS

- Risk Owner: Verantwortung für spezifische Risiken

- Werteverantwortlicher: Schutz spezifischer Assets

- Governance-Gruppe: Strategische Entscheidungen und Richtlinien

Praxis-Tipp: Nutzen Sie RACI-Matrizen zur eindeutigen Rollenzuordnung (Responsible, Accountable, Consulted, Informed).

Dokumentation und Nachweise

- Führen Sie alle Nachweisdokumente versionsgeführt und unveränderlich

- Dokumentieren Sie Entscheidungen und deren Begründungen

- Stellen Sie sicher, dass Prüfpfade nachvollziehbar sind

Kontinuierliche Verbesserung

- Evaluieren Sie Sicherheitskonzepte mindestens alle 2 Jahre

- Stellen Sie spätestens nach 3 Jahren eine aktualisierte ISMS-Version bereit

- Führen Sie regelmäßige interne Audits durch

Praxis-Tipp: Nutzen Sie die Katalogfunktionen der fuentis Suite für eine konsistente Anwendung der IT-Grundschutz-Bausteine und automatisierte Compliance-Checks.

Kernaussagen auf einen Blick

- Einheitliche Terminologie ist fundamental für erfolgreiche Informationssicherheit und effektive Kommunikation zwischen allen Beteiligten im ISMS.

- Die drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit bilden das Fundament aller Sicherheitsmaßnahmen und Standards.

- IT-Grundschutz und ISO 27001 ergänzen sich optimal: IT-Grundschutz liefert bewährte Praxis, ISO 27001 den internationalen Rahmen für Zertifizierung.

- Strukturierte Phasen vom Strukturanalyse bis zur kontinuierlichen Verbesserung gewährleisten systematischen ISMS-Aufbau und nachhaltige Sicherheit.

- Klare Rollen, konsistente Dokumentation und regelmäßige Überprüfung sind Erfolgsfaktoren für wirksame Informationssicherheit in der Praxis.