Katalog-Manager

Der Katalog-Manager ist das zentrale Werkzeug zur strukturierten Verwaltung und Nutzung von Compliance‑Katalogen in Ihrem ISMS. Er bildet die Grundlage für systematische, nachvollziehbare IT‑Compliance, indem er Anforderungen, Maßnahmen, Gefährdungen, Schwachstellen, Schadensszenarien und Kontrollen konsistent verknüpft.

Wofür benötige ich Kataloge?

Kataloge stellen sicher, dass alle Beteiligten mit einer einheitlichen, wiederverwendbaren Datenbasis arbeiten – z. B. in Risikoanalysen, Schutzbedarfsfeststellungen oder bei der Maßnahmenumsetzung. Sie schaffen:

- Struktur & Transparenz in Sicherheitsprozessen

- Vergleichbarkeit zwischen Bewertungen und Einheiten

- Nachvollziehbarkeit für Audits/Zertifizierungen

- Effizienz durch Wiederverwendung bewährter Inhalte

Praxistipp: Nutzen Sie Kataloge auch für Gefährdungen, Schwachstellen und Schadensszenarien. Sie können referenzieren (z. B. ISO 27001 nutzen, aber Gefährdungen/Maßnahmen aus IT‑Grundschutz ableiten).

Hinweis: Auf Wunsch stellen wir Ihnen relevante Standard‑Kataloge bereit und migrieren bestehende Inhalte.

Katalogtypen & Anwendungsfälle

Der Katalog‑Manager unterstützt unterschiedliche Frameworks/Normen:

- BSI IT‑Grundschutz (Bausteine/Anforderungen; inkl. B3S/branchenbezogene Standards)

- ISO‑Normen (z. B. ISO/IEC 27001, 27002)

- Industriespezifische Standards (z. B. SOC 2, TISAX®)

- Weitere Management‑Systeme (z. B. ISO 42001 KI‑Management, ISO 9001)

- Benutzerdefinierte Kataloge (unternehmensspezifische Anforderungen)

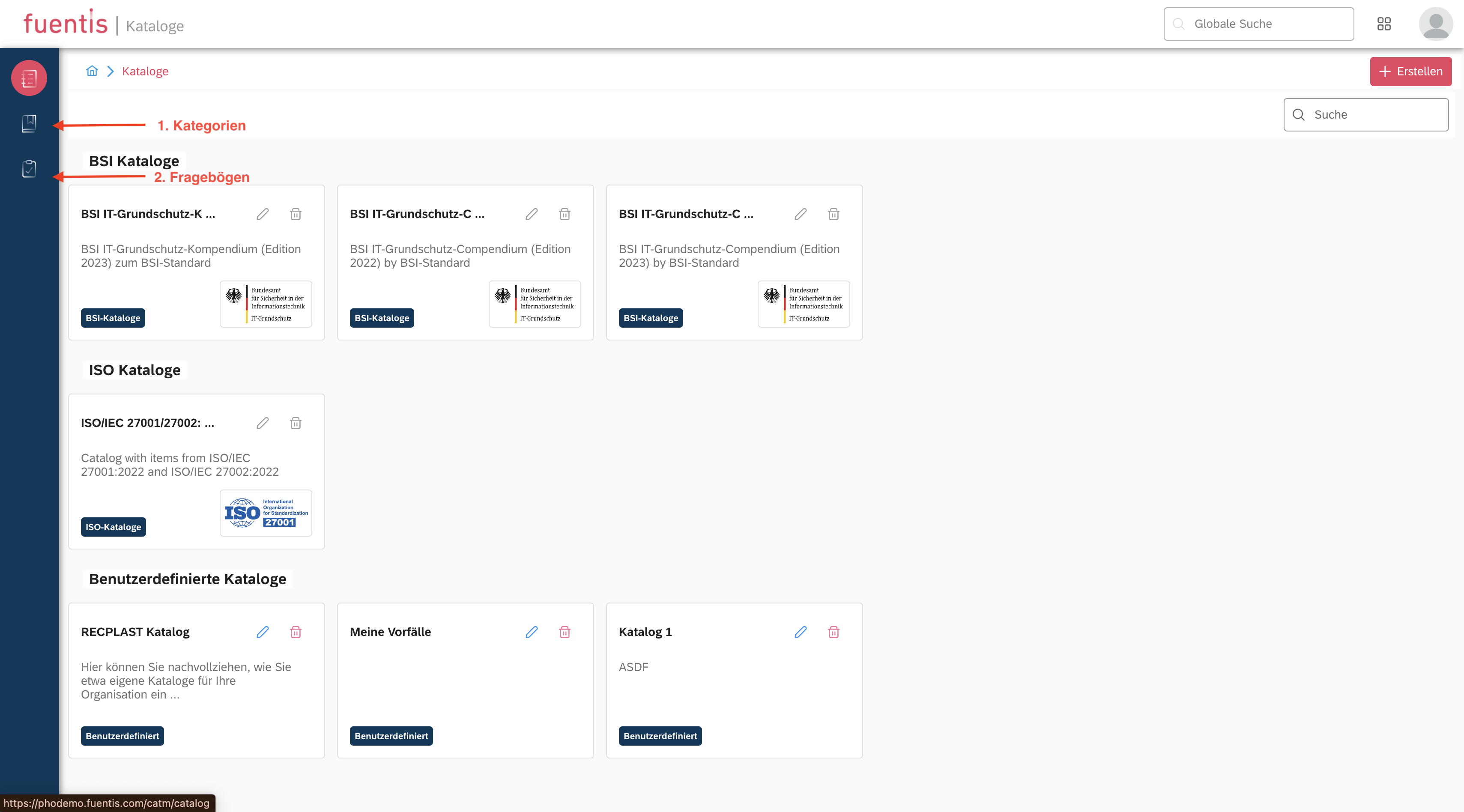

Navigation im Überblick

Beim Öffnen des Moduls sehen Sie die Katalogübersicht. Standard‑Kataloge sind schreibgeschützt (Stift/Trash ausgegraut).

Die linke Seitenleiste bietet drei Hauptbereiche:

- Kataloge – Verwaltung, Import, Versionierung, Inhalte

- Strukturkategorien – optionale fachliche Gliederung (in der Praxis selten nötig)

- Schutzbedarfs‑Fragebögen – Vorlagen/Erstellung für standardisierte Schutzbedarfsfeststellungen

Praxistipp: Nutzen Sie Fragebögen, um Schutzbedarf zu standardisieren. Vorlagen/Best‑Practices stellen wir gern bereit (siehe Hilfebereich „Schutzbedarfsfeststellung“).

Katalogobjekte im Detail

Kataloge bestehen aus verknüpfbaren Objekttypen. Das Bausteinprinzip dient als thematische Klammer (z. B. „Netzwerksicherheit“) für zusammengehörige Inhalte.

1) Bausteine

Definition: Thematische Gruppierung (z. B. „Zugangskontrolle“, „Netzwerksicherheit“).

Wichtige Felder:

- Implementierungsreihenfolge (Priorisierung)

- Verantwortlichkeit (Rollen/Abteilungen)

- Kategorie (fachliche Zuordnung)

2) Anforderungen

Definition: Konkrete Vorgaben, die erfüllt werden müssen.

Wichtige Felder:

- Verantwortlichkeit laut Katalog (Framework‑Default)

- Weitere Verantwortlichkeiten (intern)

- Metadaten (Beschreibung, Umsetzungshinweise, Nachweise)

3) Maßnahmen

Definition: Handlungsanweisungen zur Erfüllung von Anforderungen.

Wichtige Felder:

- Lebenszyklus (Planung → Implementierung → Betrieb → Optimierung)

- Wirksamkeit (Schutzwirkung, Evidence)

- Umsetzungsaufwand (Zeit/Ressourcen)

4) Gefährdungen

Definition: Potenzielle Bedrohungen der Informationssicherheit.

Typische Kategorien:

- Elementarereignisse (Feuer, Wasser, Strom)

- Vorsätzliche Handlungen (Hacking, Sabotage)

- Organisatorische Mängel (fehlende Prozesse/Rollen)

- Technisches Versagen (Hardware/Software)

5) Schwachstellen

Definition: Schwächen, die Gefährdungen ausnutzen können.

Bewertungskriterien: Ausnutzbarkeit • Auswirkungspotenzial • Entdeckungswahrscheinlichkeit

6) Schadensszenarien

Definition: Beschreiben potenzielle Auswirkungen.

Kategorisierung nach: Vertraulichkeit • Integrität • Verfügbarkeit • Compliance

7) Kontrollen

Definition: Prüf‑/Überwachungsmechanismen zur Maßnahmenumsetzung.

Komponenten: Kontrollziel (Soll) • Zweck (Warum) • Guidelines (Wie)

Praktische Umsetzung

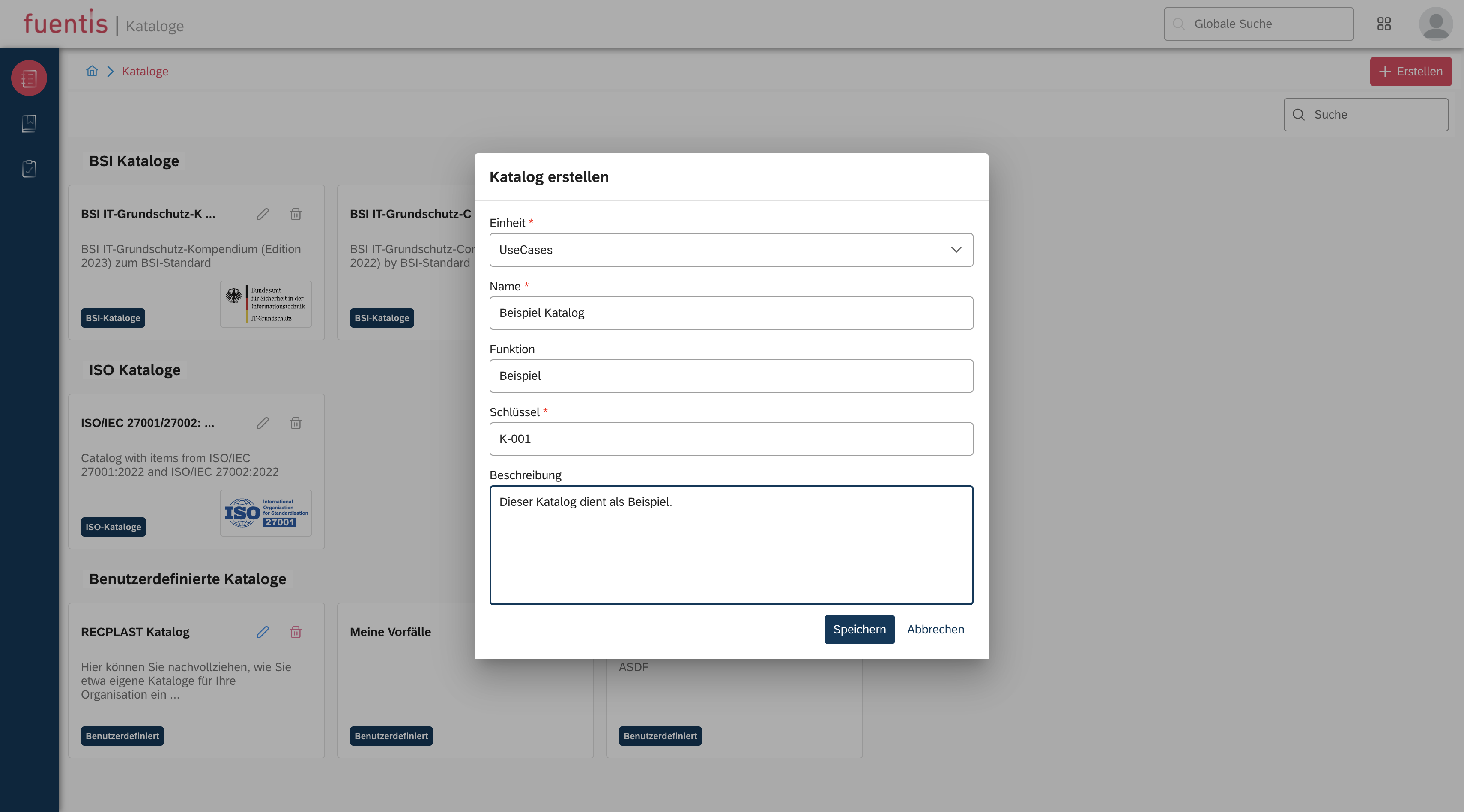

Kataloge anlegen

- Kataloge → Erstellen

- Grunddaten pflegen: Name, Beschreibung, Katalogtyp, Gültigkeitsbereich

- Speichern

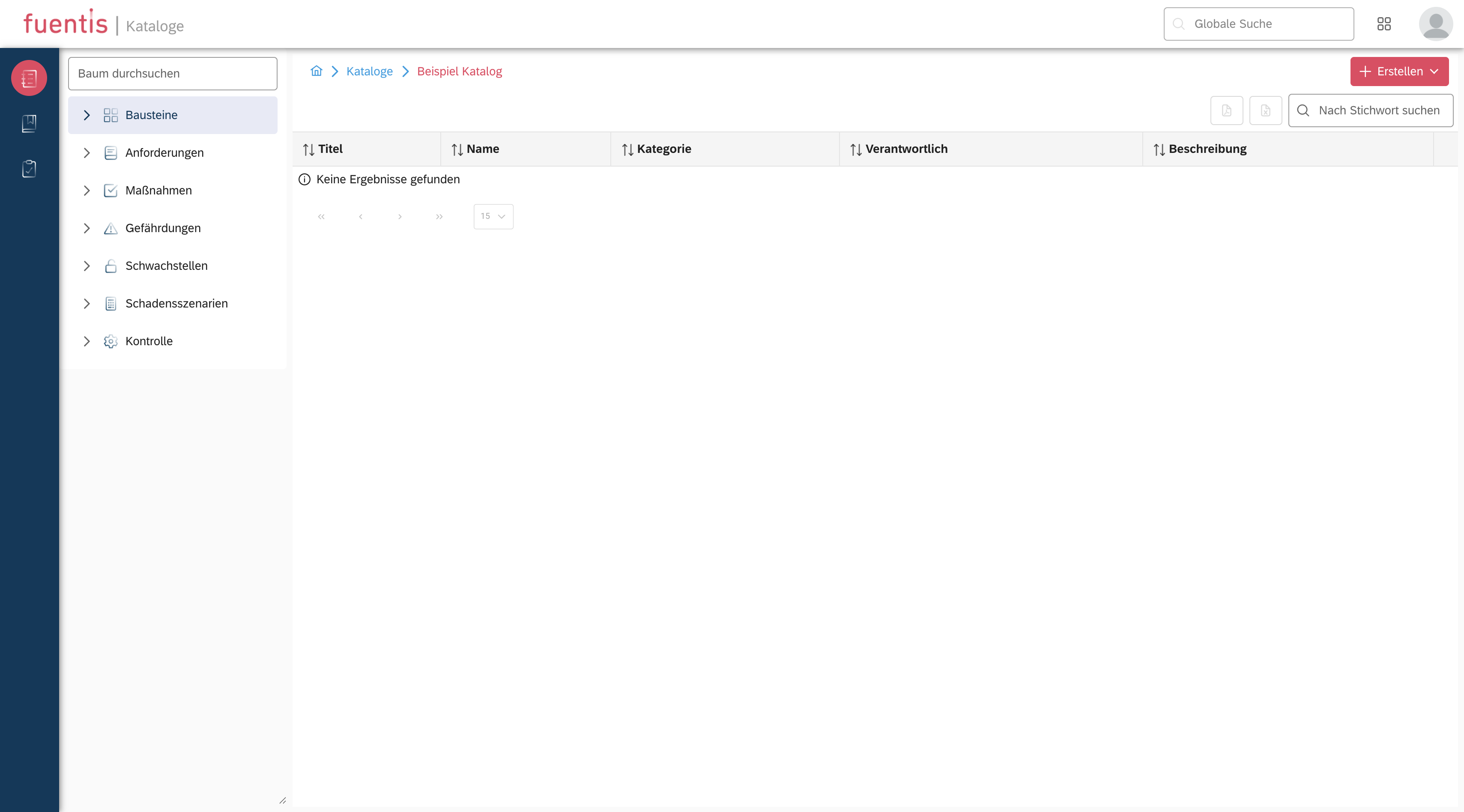

Inhalte pflegen

- Katalog öffnen → Erstellen

- Objekttyp wählen (Baustein/Anforderung/Maßnahme/…)

- Felder & Metadaten ausfüllen (inkl. Verantwortlichkeiten/Nachweisen)

Best Practice: Erst Bausteine definieren, danach Anforderungen und Maßnahmen zuordnen.

Kataloge zuordnen (z. B. in Risikoanalyse)

- Modul öffnen → Tab Kataloge

- Zuordnen wählen

- Relevante Kataloge auswählen → Inhalte stehen kontextbezogen zur Verfügung

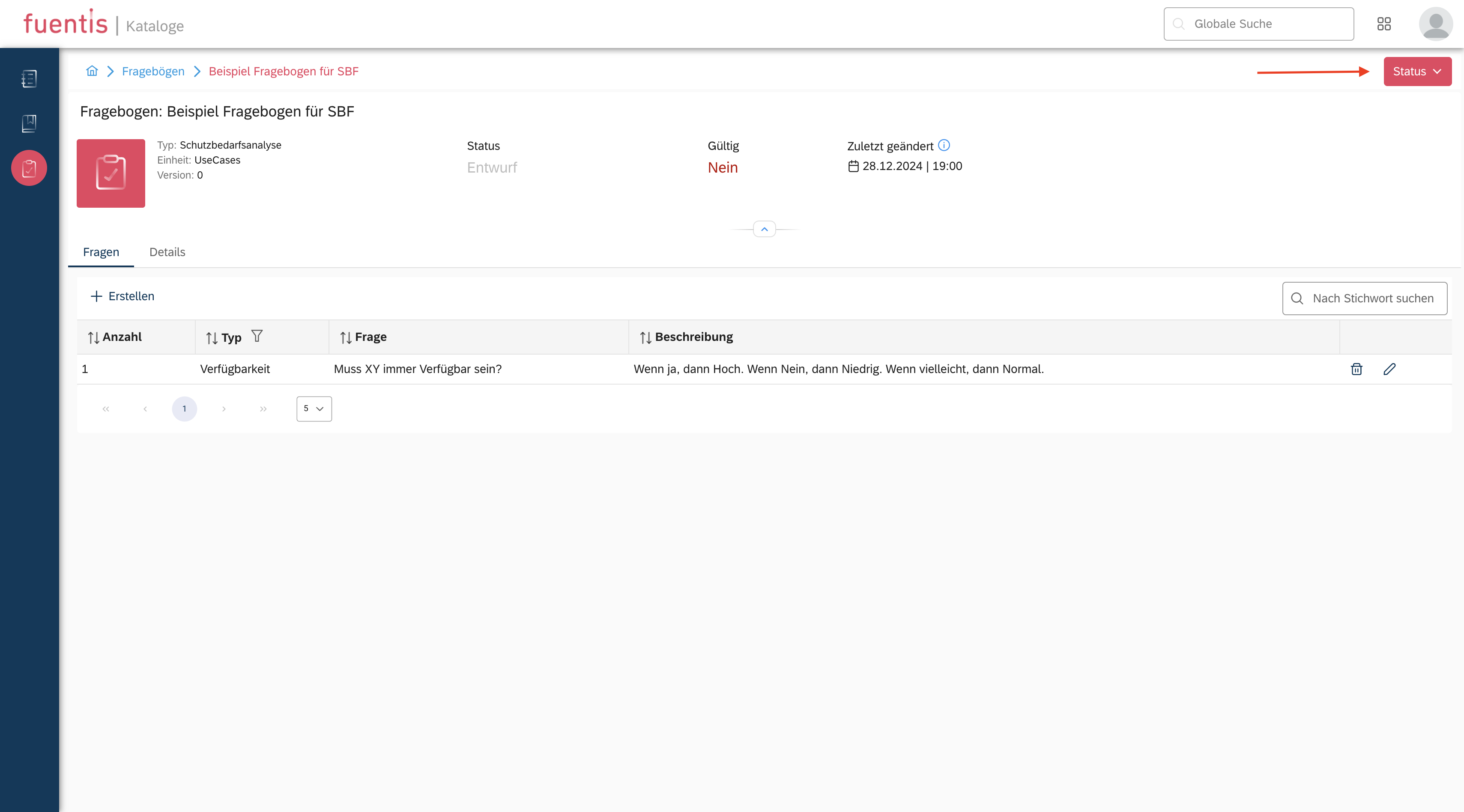

Schutzbedarfs‑Fragebögen

Der Katalog‑Manager enthält eine integrierte Fragebogen‑Funktion für standardisierte Schutzbedarfsfeststellungen.

Fragebogen erstellen

- Fragebögen → Erstellen

- Typ (Schutzbedarfsfeststellung), Einheit, Name, Beschreibung

Fragen & Antworten modellieren

Fragen (Kernelemente):

- Nummer (ID)

- Schutzziel (Vertraulichkeit/Integrität/Verfügbarkeit)

- Frage (klar & messbar)

- Beschreibung (Erläuterung/Beispiele)

Antworten (Zuordnung):

- Kategorie (normal/hoch/sehr hoch)

- Antworttext (Option)

- Beschreibung (Konsequenzen/Begründung)

Best Practice: Pro Schutzziel mindestens so viele Antwortoptionen, wie Schutzbedarfskategorien existieren.

Beispiel‑Items (Auszug)

| # | Schutzziel | Frage | Bewertung/Leitlinie |

|---|---|---|---|

| 1 | Vertraulichkeit | Welche Folgen hätte unbefugter Zugriff auf die verarbeiteten Informationen? | Normal: geringe Auswirkungen • Hoch: erhebliche rechtliche/finanzielle Folgen • Sehr hoch: existenzbedrohend |

| 2 | Verfügbarkeit | Wie lange darf das System/Information maximal ausfallen? | Normal: mehrere Tage tolerierbar • Hoch: bis 24 h • Sehr hoch: nur wenige Stunden |

| 3 | Integrität | Welche Folgen hätten unbemerkte Datenänderungen? | Normal: begrenzte Störungen • Hoch: erhebliche Prozessfehler • Sehr hoch: Sicherheits-/Compliance‑Vorfall |

- Nur wenige Stunden tolerierbar → geschäftskritisch → sehr hoch

- Maximal 24 Stunden tolerierbar → erhebliche Beeinträchtigungen → hoch

- Mehrere Tage tolerierbar → unkritisch → normal

Fragebogen aktivieren

- Fragebogen öffnen → Status

- Aktiv setzen

Strukturierung & Governance

Empfehlungen:

- Hierarchische Katalogstruktur (Themen → Unterthemen)

- Klare Namenskonventionen (Präfixe, IDs, Versionen)

- Versionierung & Änderungsjournal (Nachvollziehbarkeit)

- Rollen/Owner je Objekt (Verantwortung & Pflege)

Typische Anwendungsfälle

1) Neue Technologie einführen

- Relevante Standard‑Kataloge prüfen

- Spezifische Gefährdungen/Schwachstellen ergänzen

- Maßnahmen definieren, Kontrollen planen

- In Risikoanalyse/ISMS‑Prozesse integrieren

2) Audit‑Vorbereitung

- Normenkatalog(e) zuordnen

- Ist‑Maßnahmen abgleichen

- Lücken identifizieren & priorisieren

- Nachweise/Controls bündeln

Kernaussagen auf einen Blick

- Zentrale Compliance‑Plattform: Der Katalog‑Manager vereint BSI, ISO 27001, TISAX® und eigene Kataloge in einem System.

- Vollständiges Modell: 7 Objekttypen (Bausteine, Anforderungen, Maßnahmen, Gefährdungen, Schwachstellen, Schadensszenarien, Kontrollen) bilden Compliance ganzheitlich ab.

- Flexibel & erweiterbar: Standard‑Kataloge plus eigene Kataloge – inkl. Versionierung und Referenzen.

- Standardisierte Schutzbedarfsfeststellung: Fragebögen beschleunigen und vereinheitlichen die Bewertung.

- Nahtlose ISMS‑Integration: Durchgängige Workflows in der fuentis Suite – von der Modellierung bis zum Audit.