VTI-Modul

Das VTI-Modul (Vulnerability & Threat Intelligence) der fuentis Suite 4 ist eine zentrale Komponente für die systematische Identifikation, Bewertung und Verwaltung von Bedrohungen und Schwachstellen im Rahmen des ISMS. Es bildet die Grundlage für eine fundierte Risikoanalyse nach ISO 27001 und BSI IT-Grundschutz, indem es Organisationen ermöglicht, potenzielle Gefährdungen frühzeitig zu erkennen und proaktiv zu behandeln.

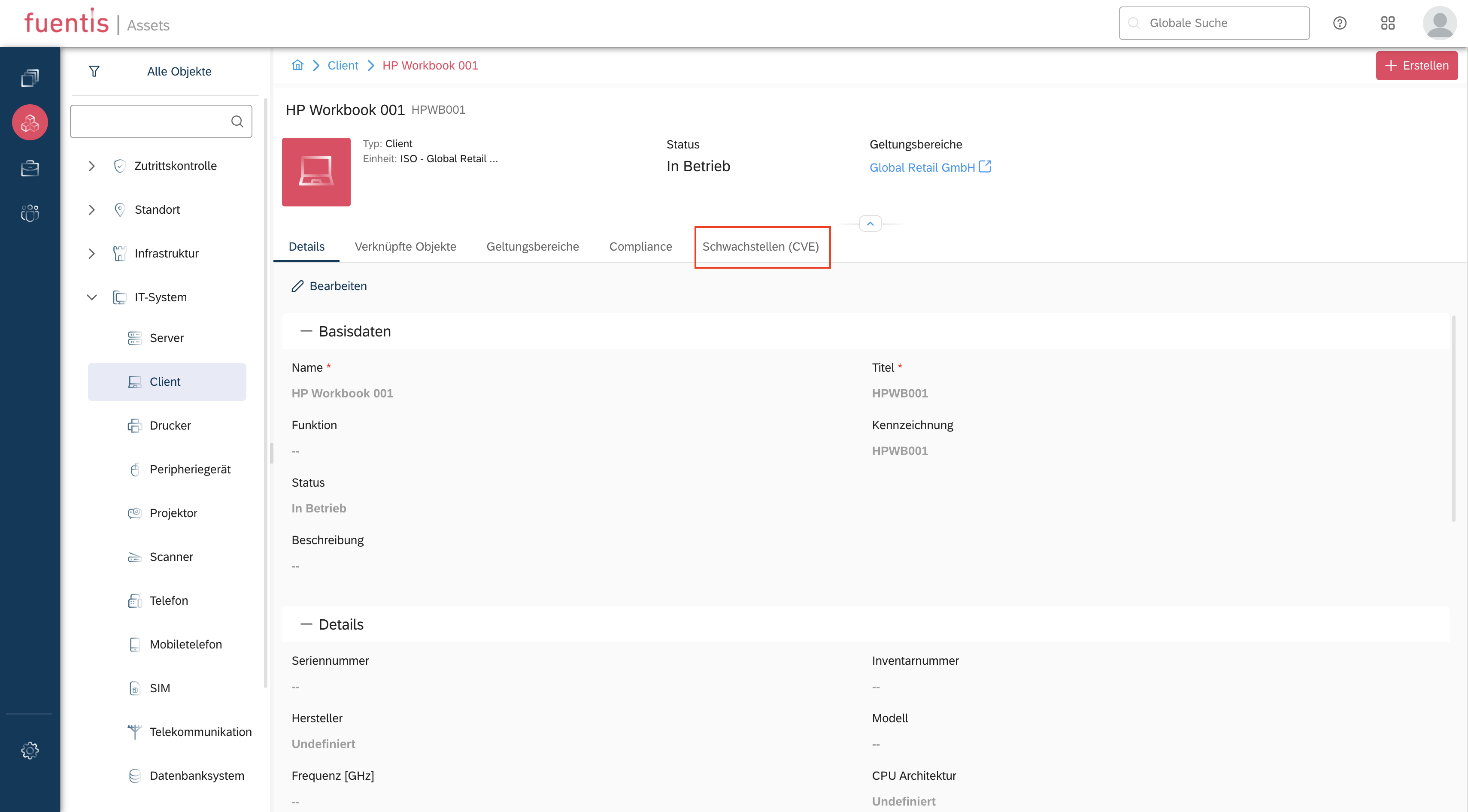

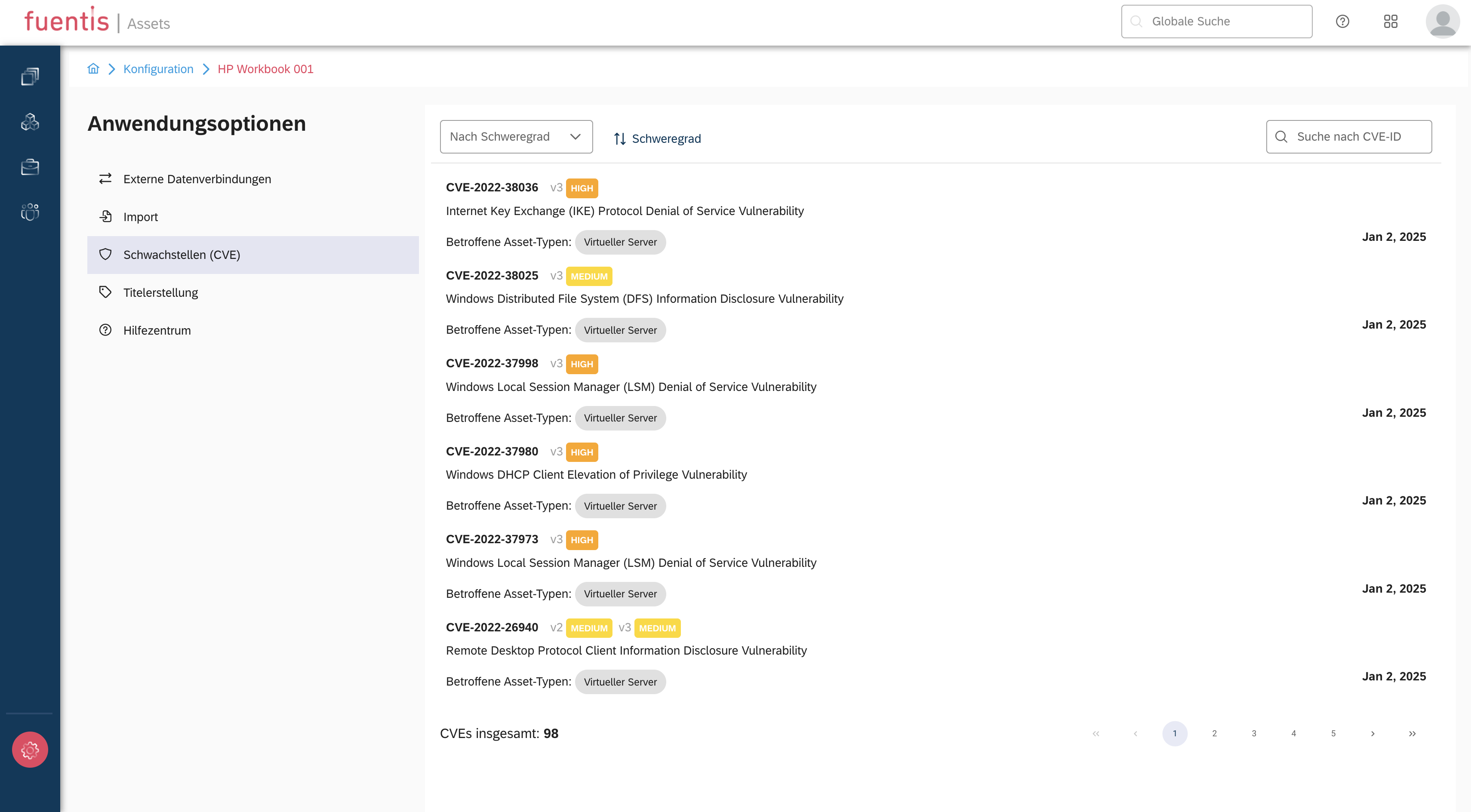

Hinweis: Sie können dieses Modul als automatische Funktion im Asset Management erreichen. Sie klicken dazu entweder auf ein Asset und dann auf den Reiter "Schwachstellen (CVE) oder Sie klicken auf das Symbol für Einstellungen (Zahnrad). Hier können Sie nun auf "Schwachstellen (CVE)" klicken.

Warum ist VTI wichtig?

In der digitalen Landschaft sind Organisationen einer Vielzahl von Cyber-Bedrohungen ausgesetzt. Das VTI-Modul unterstützt durch:

- Proaktive Sicherheit: Früherkennung von Schwachstellen, bevor diese ausgenutzt werden

- Compliance-Erfüllung: Nachweisbare Erfüllung regulatorischer Anforderungen (ISO 27001, BSI-Standard 200-3)

- Risikominimierung: Systematische Reduzierung der Angriffsfläche durch strukturiertes Schwachstellenmanagement

- Ressourcenoptimierung: Priorisierund kritischer Schwachstellen nach tatsächlichem Risiko

Achtung: Leider kann unser VTI aktuell noch nicht automatische Patches und damit bereits geschlossene Lücken für Assets identifizieren. Dieses Feature liegt noch auf der Roadmap.

Kernkonzepte und Definitionen

Bedrohung (Threat)

Eine Bedrohung ist ein potenzieller Umstand oder Ereignis, das die Vertraulichkeit, Integrität oder Verfügbarkeit von Informationen beeinträchtigen kann. Im VTI-Kontext unterscheiden wir:

- Elementare Gefährdungen: Grundlegende Bedrohungsszenarien aus BSI-Katalogen (z.B. G 0.28 "Software-Schwachstellen oder -fehler")

- Spezifische Bedrohungen: Auf die Organisation zugeschnittene Gefährdungen

- Emerging Threats: Neu aufkommende Bedrohungen aus aktuellen Threat Intelligence Quellen

Schwachstelle (Vulnerability)

Eine Schwachstelle ist eine Schwäche in einem System, Prozess oder einer Kontrolle, die von einer Bedrohung ausgenutzt werden kann. Wichtige Aspekte:

- CVE-basierte Schwachstellen: Common Vulnerabilities and Exposures aus öffentlichen Datenbanken

- Konfigurationsschwächen: Fehlerhafte Systemeinstellungen oder Prozesse

- Organisatorische Schwachstellen: Lücken in Richtlinien oder Verfahren

Praxis-Tipp: Eine Bedrohung wird erst dann zur konkreten Gefahr, wenn eine ausnutzbare Schwachstelle vorhanden ist. Ohne Schwachstelle kann kein Risiko entstehen.

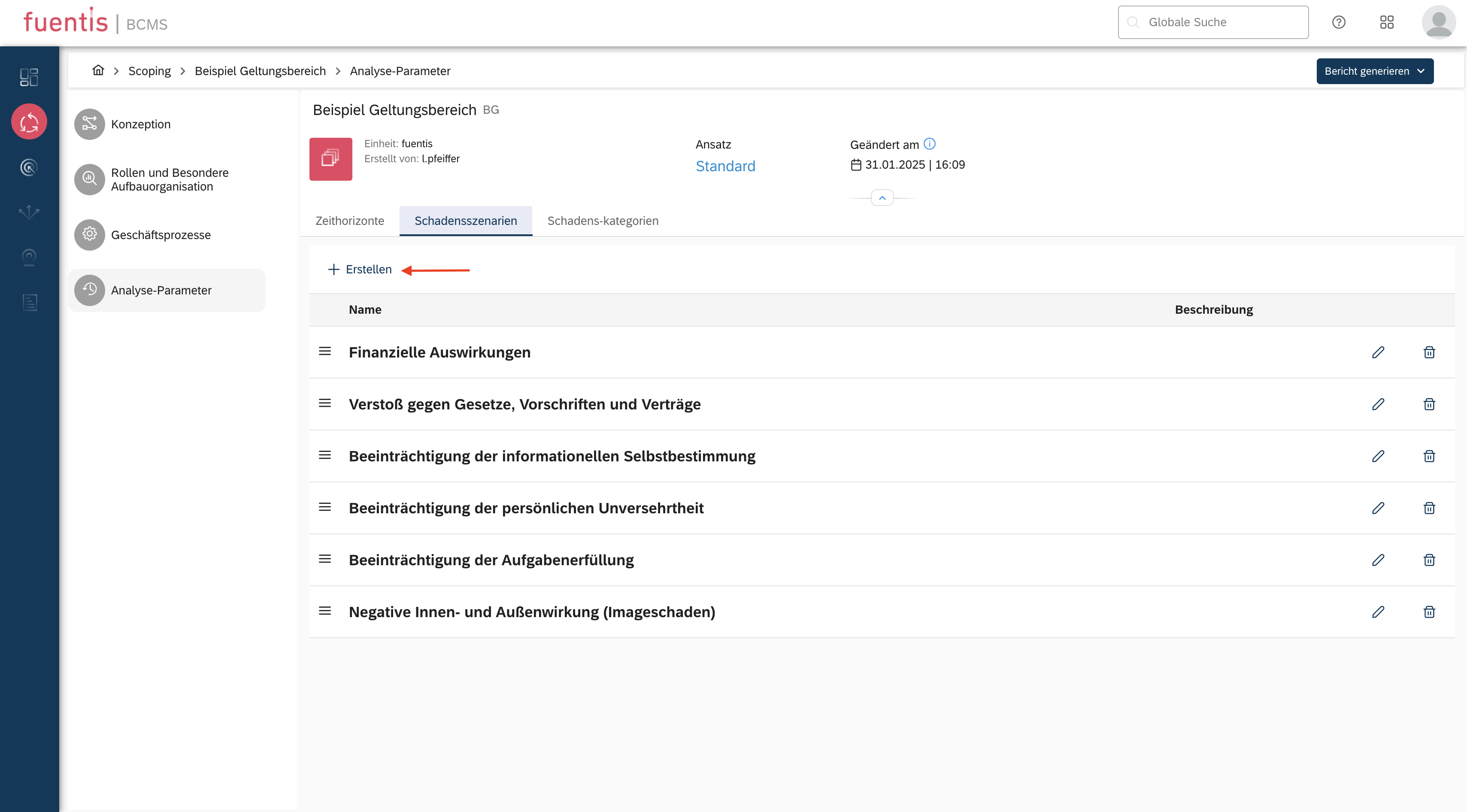

Schadensszenario

Ein Schadensszenario beschreibt die konkreten Auswirkungen, wenn eine Bedrohung eine Schwachstelle erfolgreich ausnutzt:

- Primärschäden: Direkte Auswirkungen (z.B. Datenverlust, Systemausfall)

- Folgeschäden: Indirekte Konsequenzen (z.B. Reputationsverlust, rechtliche Konsequenzen)

- Kaskadeneffekte: Auswirkungen auf abhängige Systeme und Prozesse

Hinweis: Sie können auch den Katalogmanager nutzen um hier weitere Funktionen, wie die Wiederverwendbarkeit zu nutzen.

Praktische Umsetzung mit der fuentis Suite

Asset-Integration

Das VTI-Modul ist eng mit dem Asset Management verknüpft:

- Asset-basierte Schwachstellenzuordnung

- Automatische Identifikation verwundbarer Assets basierend auf Software-Inventar

- Priorisierung nach Schutzbedarf der Assets

- Zielobjektgruppen-Verknüpfung

- Vererbung von Schwachstellen entlang der Asset-Hierarchie

- Aggregierte Risikobetrachtung auf Prozessebene

CVE-Management und Threat Intelligence

Datenquellen-Integration

- Fuentis CVE Source: Kuratierte Schwachstellendatenbank mit verifizierten Einträgen

- NIST NVD Integration: Automatischer Import aktueller CVE-Daten

- MITRE ATT&CK Framework: Mapping von Threats zu Angriffstechniken

Automatisierte Prozesse

1. Täglicher Import neuer CVEs aus konfigurierten Quellen

- Matching gegen Asset-Inventar (Software, Versionen, Konfigurationen)

- Automatische Risikobewertung basierend auf CVSS-Scores

- Generierung von Handlungsempfehlungen und Tasks

Workflow-Integration

Schwachstellen-Lebenszyklus

- Identifikation: Automatische Erkennung oder manueller Import

- Bewertung: CVSS-Scoring und Kontextbewertung

- Priorisierung: Risk-Based Vulnerability Management (RBVM)

- Remediation: Maßnahmenplanung und -umsetzung

- Verifikation: Überprüfung der Wirksamkeit

- Dokumentation: Audit-konforme Nachweisführung

Risikoanalyse-Integration

Das VTI-Modul speist direkt in die Risikoanalyse ein:

Risikoidentifikation

- Threats und Vulnerabilities werden in Risiko-Objekten verknüpft

- Automatische Vorschläge basierend auf Asset-Typ und -Konfiguration

- Kontextbezogene Gefährdungsauswahl aus Katalogen

Risikobewertung

- Eintrittswahrscheinlichkeit basierend auf:

- CVSS-Exploitability Score

- Threat Intelligence Indikatoren

- Historische Vorfallsdaten

- Schadensauswirkung abgeleitet aus:

- Asset-Schutzbedarf

- Business Impact Analysis

- Abhängigkeitsanalyse

Best Practices und Implementierungshilfen

Strukturierter Aufbau

- Katalog-Setup

- Erstellen Sie organisationsspezifische Threats für unique Risiken

- Pflegen Sie Vulnerability-Templates für wiederkehrende Schwachstellentypen

- Asset-Vorbereitung

- Dokumentation von Systemabhängigkeiten

- Klassifizierung nach Kritikalität und Schutzbedarf

- Prozess-Etablierung

- Etablieren Sie regelmäßige Review-Zyklen

- Implementieren Sie Eskalationspfade für kritische Findings

Metriken und KPIs

Praxis-Tipp: Nutzen Sie das Dashboard-Modul der fuentis Suite zur Visualisierung dieser KPIs. Erstellen Sie separate Views für Management und operative Teams.

Integration mit anderen Modulen

ISMS-Modul

- Direkter Input für Risikoregister

- Basis für Maßnahmenableitung

- Nachweisführung für ISO 27001 Audits

Task Management

- Automatische Task-Generierung für kritische Vulnerabilities

- Workflow-basierte Remediation-Prozesse

- SLA-Tracking und Eskalation

Reporting

- Vulnerability Assessment Reports

- Threat Landscape Übersichten

- Compliance-Nachweise für Auditoren

Catalog Manager

- Verwaltung eigener Threat-Kataloge

- Import externer Gefährdungsdatenbanken

- Pflege von Vulnerability-Kategorien

Häufige Anwendungsfälle

Use Case 1: Patch Management Integration

Szenario: Monatlicher Microsoft Patch Tuesday

- Automatischer Import neuer CVEs über VTI-Service

- Matching gegen Windows-Assets im Asset Management

- Risikobewertung basierend auf Asset-Kritikalität

- Task-Generierung für IT-Operations mit Priorisierung

- Tracking und Reporting der Patch-Compliance

Use Case 2: Zero-Day Response

Szenario: Kritische Zero-Day Vulnerability (z.B. Log4Shell)

- Sofortiger manueller Import der CVE

- Automatische Identifikation betroffener Systeme

- Impact Assessment über Abhängigkeitsanalyse

- Notfall-Tasks mit höchster Priorität

- Management-Reporting und Kommunikation

Use Case 3: Compliance Audit Vorbereitung

Szenario: ISO 27001 Rezertifizierung

- Export aller behandelten Vulnerabilities der letzten 12 Monate

- Nachweis der systematischen Threat-Überwachung

- Dokumentation der Risk Treatment Decisions

- KPI-Dashboard für Auditor-Präsentation

Kernaussagen auf einen Blick

Ganzheitlicher Ansatz: VTI integriert Threat Intelligence und Vulnerability Management in einem kohärenten System, das nahtlos mit Asset Management und Risikoanalyse verzahnt ist.

Automatisierung als Schlüssel: Durch automatisierten CVE-Import, Asset-Matching und Task-Generierung reduziert sich der manuelle Aufwand erheblich bei gleichzeitig verbesserter Reaktionszeit.

Risk-Based Prioritization: Nicht jede Schwachstelle ist gleich kritisch - die Kontextbewertung basierend auf Asset-Kritikalität und Business Impact ermöglicht fokussierte Ressourcenallokation.

Kontinuierliche Verbesserung: Durch Metriken und KPIs wird die Effektivität des Vulnerability Managements messbar und kann systematisch optimiert werden.