Überwachung

Die kontinuierliche Überwachung des Informationssicherheitsmanagementsystems (ISMS) ist ein zentraler Bestandteil der ISO 27001 und des IT-Grundschutzes. Ein effektives Monitoring ermöglicht es Organisationen, den Fortschritt ihrer Sicherheitsmaßnahmen zu verfolgen, Schwachstellen in der Dokumentation frühzeitig zu identifizieren und Compliance-Anforderungen nachweisbar zu erfüllen.

Die fuentis Suite bietet mit dem Überwachungsmodul eine umfassende Lösung, die über klassische Dashboards und Berichte hinausgeht. Das Modul ermöglicht detaillierte Auswertungen auf verschiedenen Ebenen des ISMS und schafft Transparenz über den Umsetzungsstand von Bausteinen, Anforderungen, Maßnahmen und Kontrollen.

Überwachungsebenen im ISMS

Das Monitoring-Modul der fuentis Suite ermöglicht die Überwachung auf verschiedenen strukturellen Ebenen:

- Bausteine: Übergeordnete Sicherheitsmodule gemäß BSI-Grundschutz oder eigene Strukturierung

- Anforderungen: Spezifische Sicherheitsanforderungen innerhalb der Bausteine

- Maßnahmen: Konkrete Umsetzungsschritte zur Erfüllung der Anforderungen

- Kontrollen: Prüfmechanismen zur Wirksamkeitskontrolle (ISO 27001 Annex A)

- Zielobjekt-Gruppen (ZOGs): Gruppierung von Assets und Schutzobjekten

Funktionsweise des Monitoring-Moduls

Vorlagen-basierter Ansatz

Das Monitoring in der fuentis Suite arbeitet mit einem flexiblen Vorlagen-System:

- Vorlage erstellen: Definition der Überwachungsperspektive

- Quelle auswählen: Festlegung der zu überwachenden Elemente und deren Beziehungen

- Einheit festlegen: Bestimmung des organisatorischen Bereichs

- Auswertung konfigurieren: Anpassung der Darstellung und Metriken

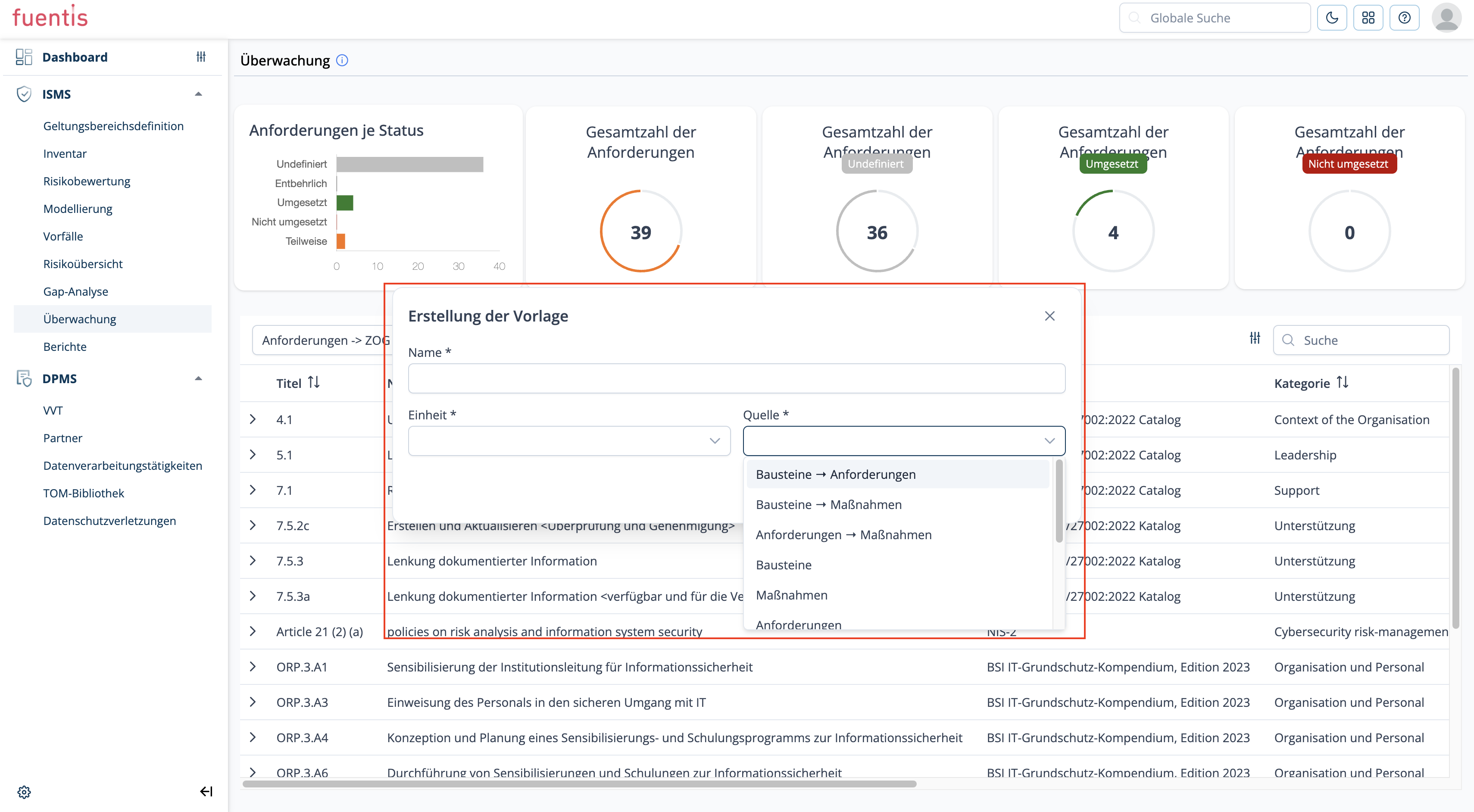

Verfügbare Überwachungsquellen

Das System bietet verschiedene Quellkombinationen für unterschiedliche Analysezwecke:

Hierarchische Überwachung:

- Bausteine → Anforderungen: Übersicht über Bausteine mit zugehörigen Anforderungen

- Bausteine → Maßnahmen: Bausteine mit den daraus abgeleiteten Maßnahmen

- Anforderungen → Maßnahmen: Direkte Zuordnung von Anforderungen zu Maßnahmen

Einzelelement-Überwachung:

- Bausteine: Isolierte Betrachtung der Bausteine

- Maßnahmen: Fokus auf Maßnahmenumsetzung

- Anforderungen: Status einzelner Anforderungen

- Kontrollen: Übersicht der Kontrollmechanismen

Asset-bezogene Überwachung:

- Bausteine → Zielobjekt-Gruppen: Bausteine im Kontext der betroffenen Assets

- Maßnahmen → Zielobjekt-Gruppen: Maßnahmen bezogen auf Schutzobjekte

- Anforderungen → Zielobjekt-Gruppen: Anforderungen für spezifische Asset-Gruppen

- Kontrollen → Zielobjekt-Gruppen: Kontrollen nach Zielobjekten strukturiert

Praxis-Tipp: Wählen Sie die Quelle basierend auf Ihrer Fragestellung:

- Für Compliance-Nachweise: "Bausteine → Anforderungen"

- Für Umsetzungscontrolling: "Anforderungen → Maßnahmen"

- Für Asset-Risikobewertung: Kombinationen mit Zielobjekt-Gruppen

Praktische Anwendung

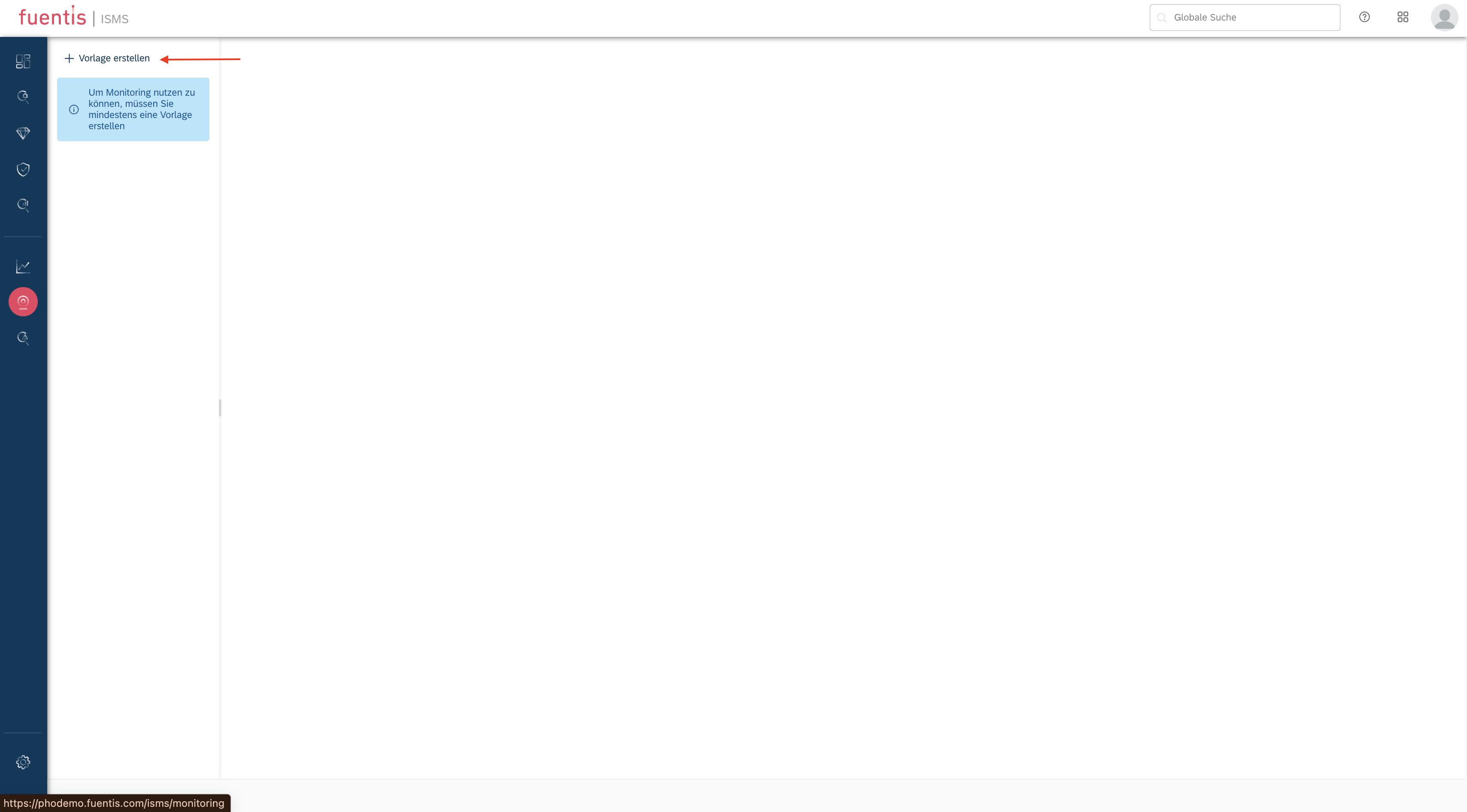

Schritt 1: Vorlage erstellen

- Navigation zum Tab "Überwachung" im ISMS-Modul

- Klicken Sie auf das Drop-Down der verfügbaren Vorlagen

- Klick auf "+ Neu hinzufügen"

- Eingabe eines aussagekräftigen Namens (z.B. "Q4-2025 Compliance-Check")

- Auswahl der relevanten Organisationseinheit

- Wichtig: Sorgfältige Auswahl der passenden Quelle für den Analysezweck

- Speichern der Vorlage

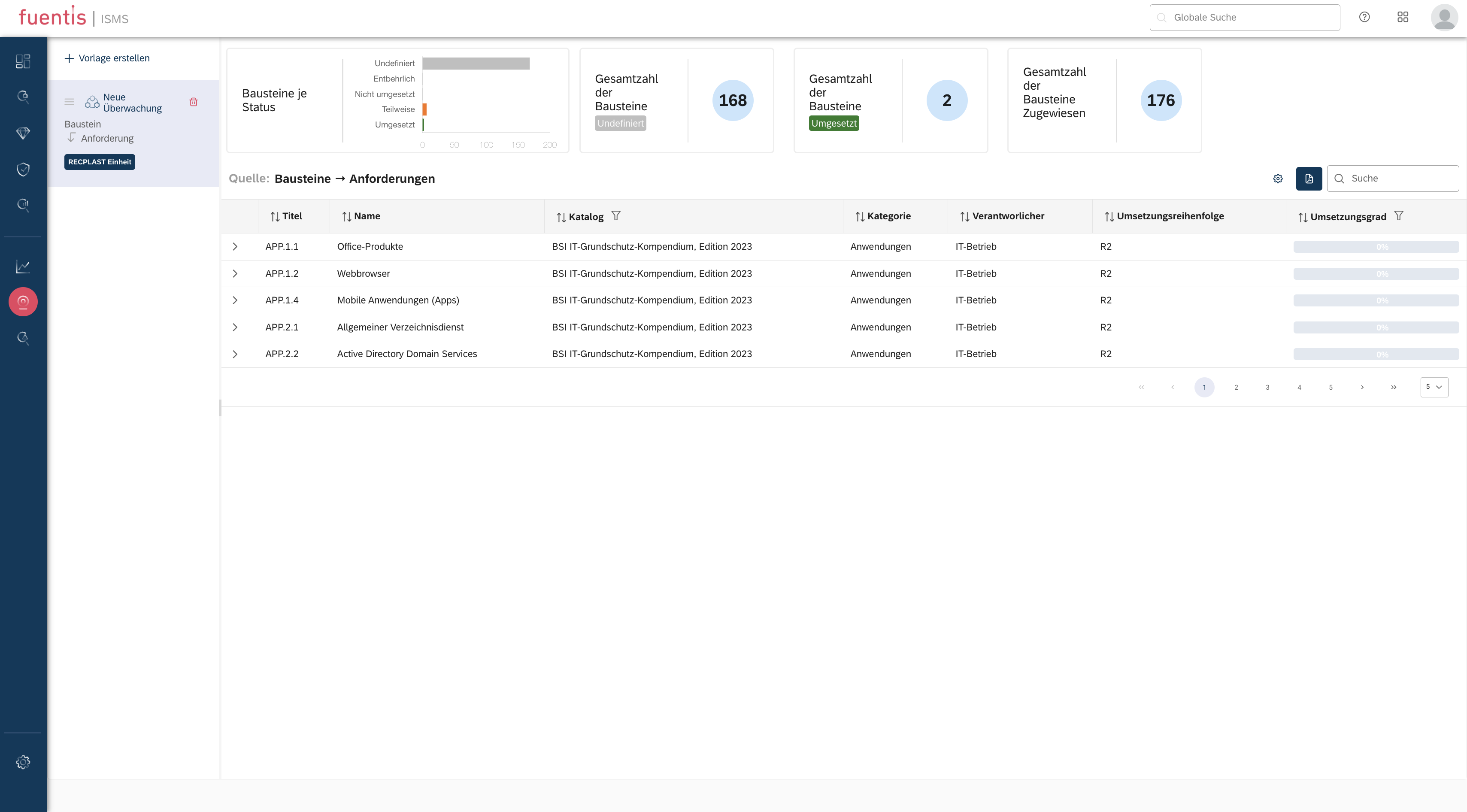

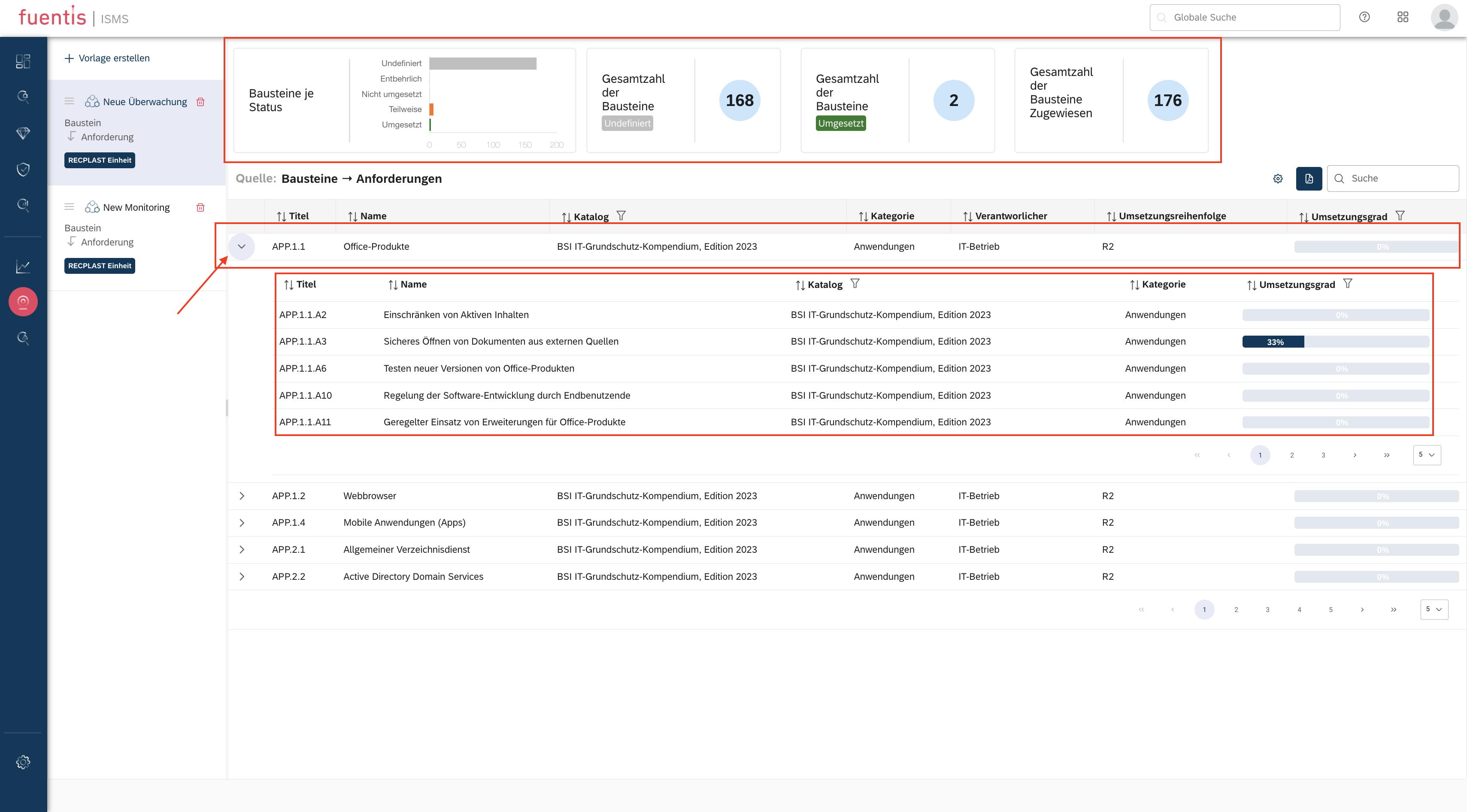

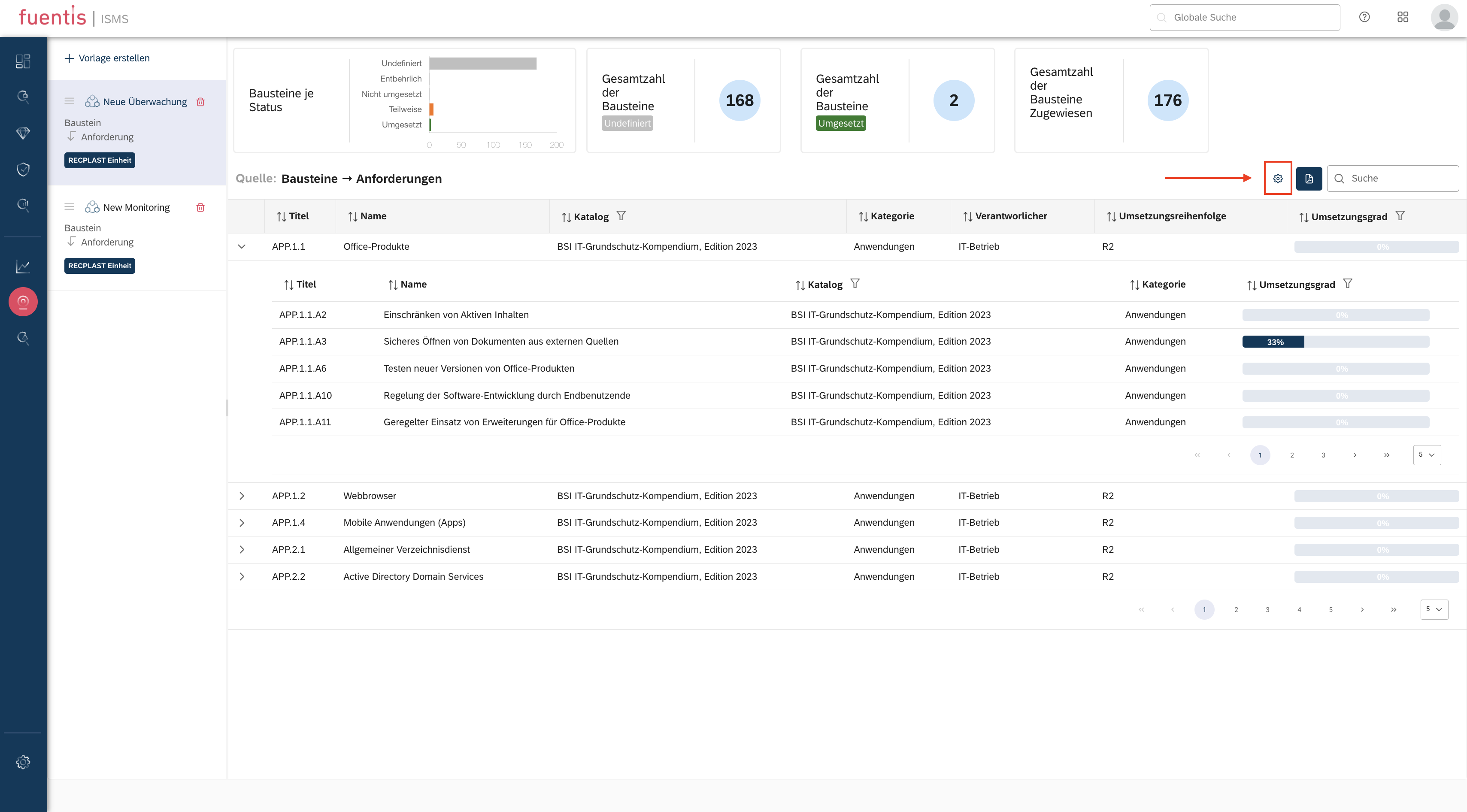

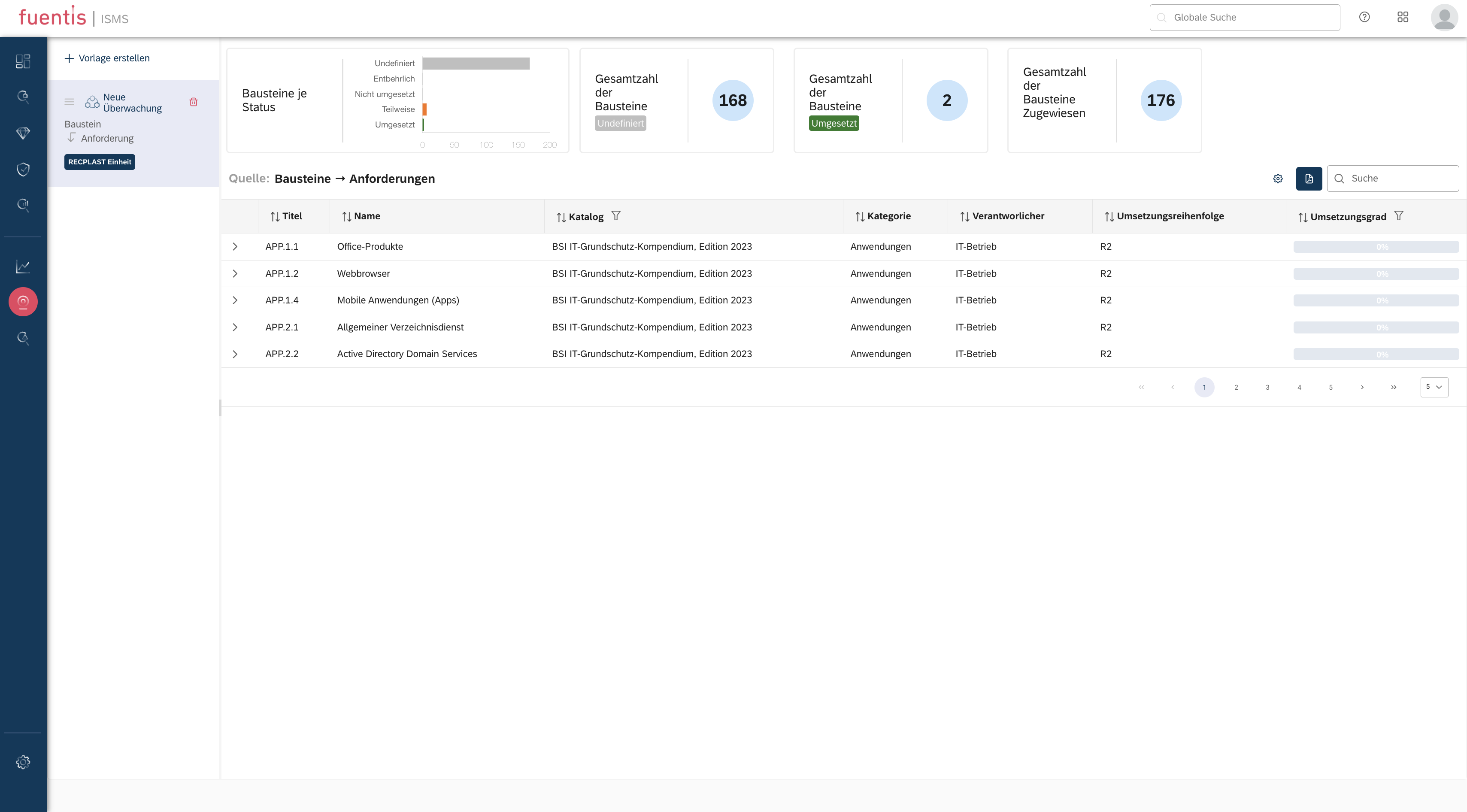

Schritt 2: Überwachungsübersicht nutzen

Nach Erstellung erscheint die Vorlage in der linken Spalte der Übersicht:

- Linke Spalte: Liste aller erstellten Vorlagen

- Rechte Seite: Detailansicht der ausgewählten Vorlage

- Oberer Bereich: Aufbereitete Auswertung mit Kennzahlen

- Hauptbereich: Tabellarische Darstellung mit Drill-Down-Möglichkeiten

Interaktive Elemente:

- Pfeile zum Auf- und Zuklappen hierarchischer Strukturen

- Direkte Navigation zu verknüpften Elementen

- Farbcodierung nach Umsetzungsstand

Schritt 3: Ansicht individualisieren

Das Zahnrad-Symbol oben rechts öffnet die Anpassungsoptionen:

Spaltenmanagement:

- Ein-/Ausblenden einzelner Datenfelder

- Anpassung der Spaltenreihenfolge

- Definition von Standardansichten

Speicheroptionen:

- "Speichern": Individuelle Anpassung für aktuelle Vorlage

- "Alles Speichern": Übernahme für alle Vorlagen

- "Zurücksetzen"/"Alle zurücksetzen": Wiederherstellung der Standardansicht

Schritt 4: Export und Reporting

Der Export-Button ermöglicht die Dokumentation des Überwachungsstands:

- Auswahl der gewünschten Vorlage

- Klick auf "Exportieren" (oben rechts)

- Automatischer Download als PDF-Datei

- PDF enthält:

- Tabellarische Übersicht gemäß Konfiguration

- Zeitstempel und Versionsinformationen

Praxis-Tipp: Erstellen Sie regelmäßige Exports für:

- Management-Berichte (monatlich/quartalsweise)

- Audit-Dokumentation

- Fortschrittsnachweise für Zertifizierungen

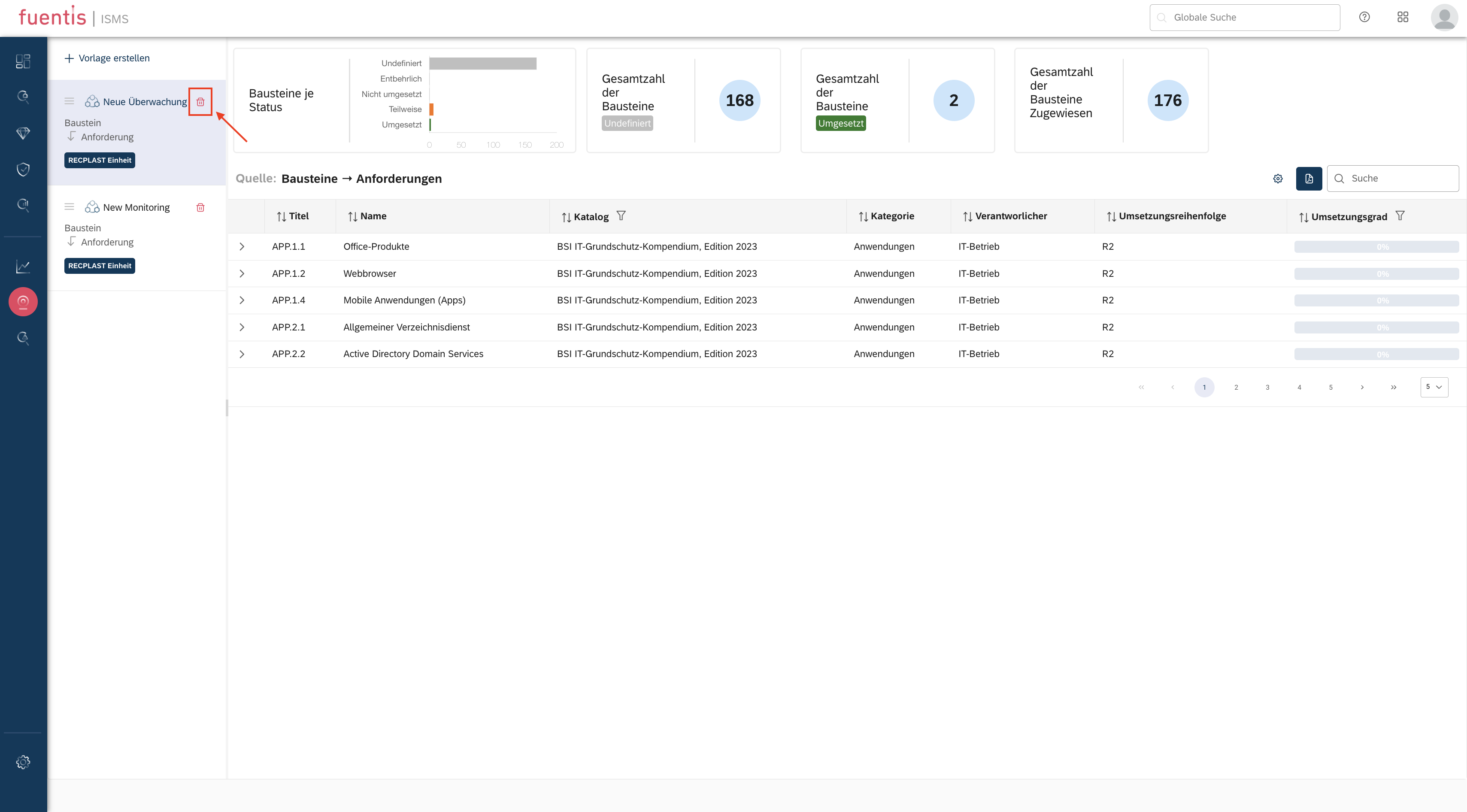

Schritt 5: Vorlagenverwaltung

Vorlagen löschen:

- Klick auf das Löschen-Symbol in der Vorlagenübersicht

- Bestätigung im Pop-up-Dialog

- Endgültige Entfernung der Vorlage

Best Practices für Vorlagenverwaltung:

- Erstellen Sie Vorlagen für wiederkehrende Auswertungen

- Nutzen Sie sprechende Namen mit Datum/Zweck

- Archivieren Sie nicht mehr benötigte Vorlagen durch Export vor dem Löschen

Integration in den ISMS-Prozess

Kontinuierlicher Verbesserungsprozess (KVP)

Das Monitoring-Modul unterstützt den PDCA-Zyklus:

Plan: Definition von Überwachungsvorlagen für kritische ISMS-Bereiche

Do: Regelmäßige Durchführung der Überwachung

Check: Analyse der Ergebnisse und Identifikation von Verbesserungspotenzialen

Act: Ableitung und Umsetzung von Korrekturmaßnahmen

Compliance-Prüfung

Ziel: Nachweis der ISO 27001-Konformität

Hinweis: Hier ist auch insbesondere das Modul GAP-Analyse zu erwähnen und zu nutzen.

Vorgehen:

- Vorlage "ISO 27001 Compliance" mit Quelle "Kontrollen"

- Filterung auf Annex A-Kontrollen

- Export für externes Audit

Szenario 2: Projektfortschritt

Ziel: Überwachung eines ISMS-Implementierungsprojekts

Vorgehen:

- Vorlage "ISMS-Projekt Q4" mit Quelle "Anforderungen → Maßnahmen"

- Wöchentliche Aktualisierung

- Ampeldarstellung für Projektsteuerung

Szenario 3: Asset-Risikomanagement

Ziel: Sicherheitsstatus kritischer Assets

Vorgehen:

- Vorlage "Kritische Systeme" mit Quelle "Maßnahmen → Zielobjekt-Gruppen"

- Fokus auf hochkritische ZOGs

- Priorisierung von Schutzmaßnahmen

Weiterführende Ressourcen

Video-Tutorial

- Einführungsvideo Monitoring (YouTube)

Glossar

ISMS: Information Security Management System - Managementsystem für Informationssicherheit

ZOG (Zielobjekt-Gruppe): Gruppierung von Assets mit ähnlichen Schutzanforderungen

Baustein: Modulare Einheit im BSI-Grundschutz zur Strukturierung von Sicherheitsanforderungen

KVP: Kontinuierlicher Verbesserungsprozess nach PDCA-Zyklus

PDCA: Plan-Do-Check-Act - Managementzyklus zur kontinuierlichen Verbesserung

Kernaussagen auf einen Blick

- Flexibles Monitoring: Das Überwachungsmodul bietet durch verschiedene Quellkombinationen flexible Analysemöglichkeiten für alle ISMS-Ebenen

- Vorlagenbasiert: Wiederkehrende Auswertungen können als Vorlagen gespeichert und effizient wiederverwendet werden

- Compliance-Nachweis: Exportfunktionen ermöglichen die revisionssichere Dokumentation für Audits und Zertifizierungen

- Individualisierbar: Ansichten lassen sich an spezifische Anforderungen anpassen und speichern

- Integriert: Das Monitoring-Modul ergänzt Dashboard und Berichte um eine detaillierte Analyseperspektive für das kontinuierliche ISMS-Management